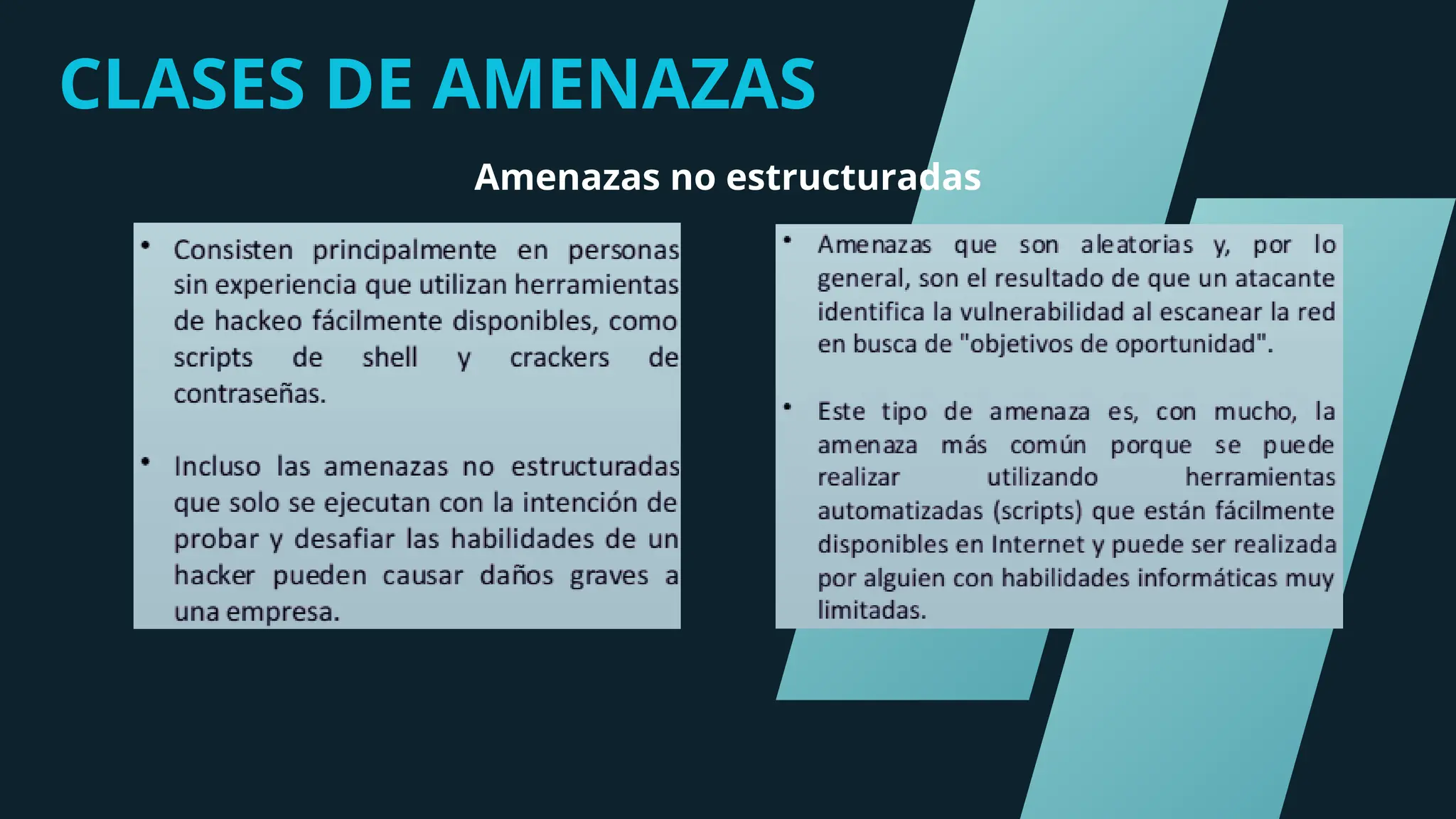

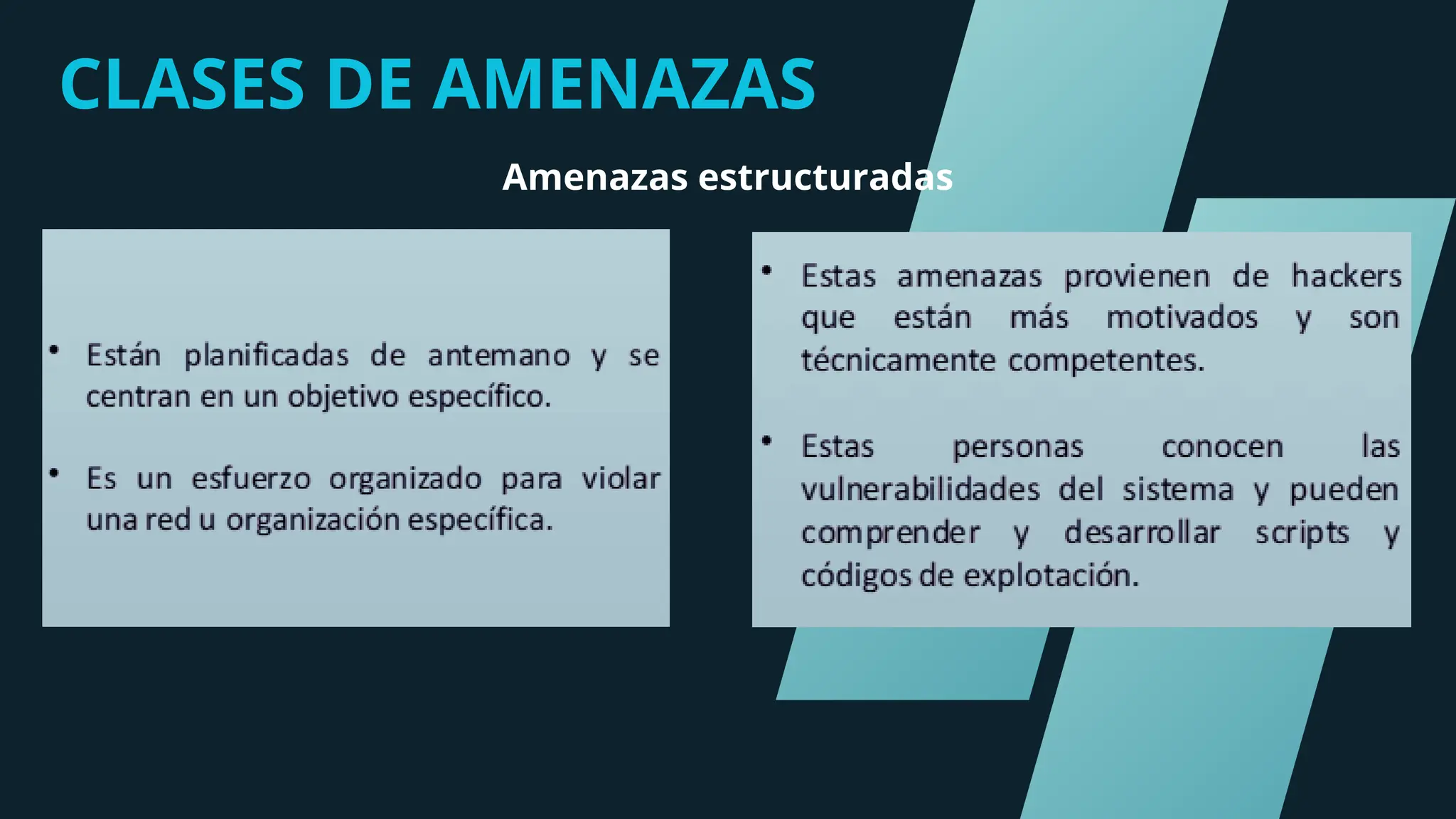

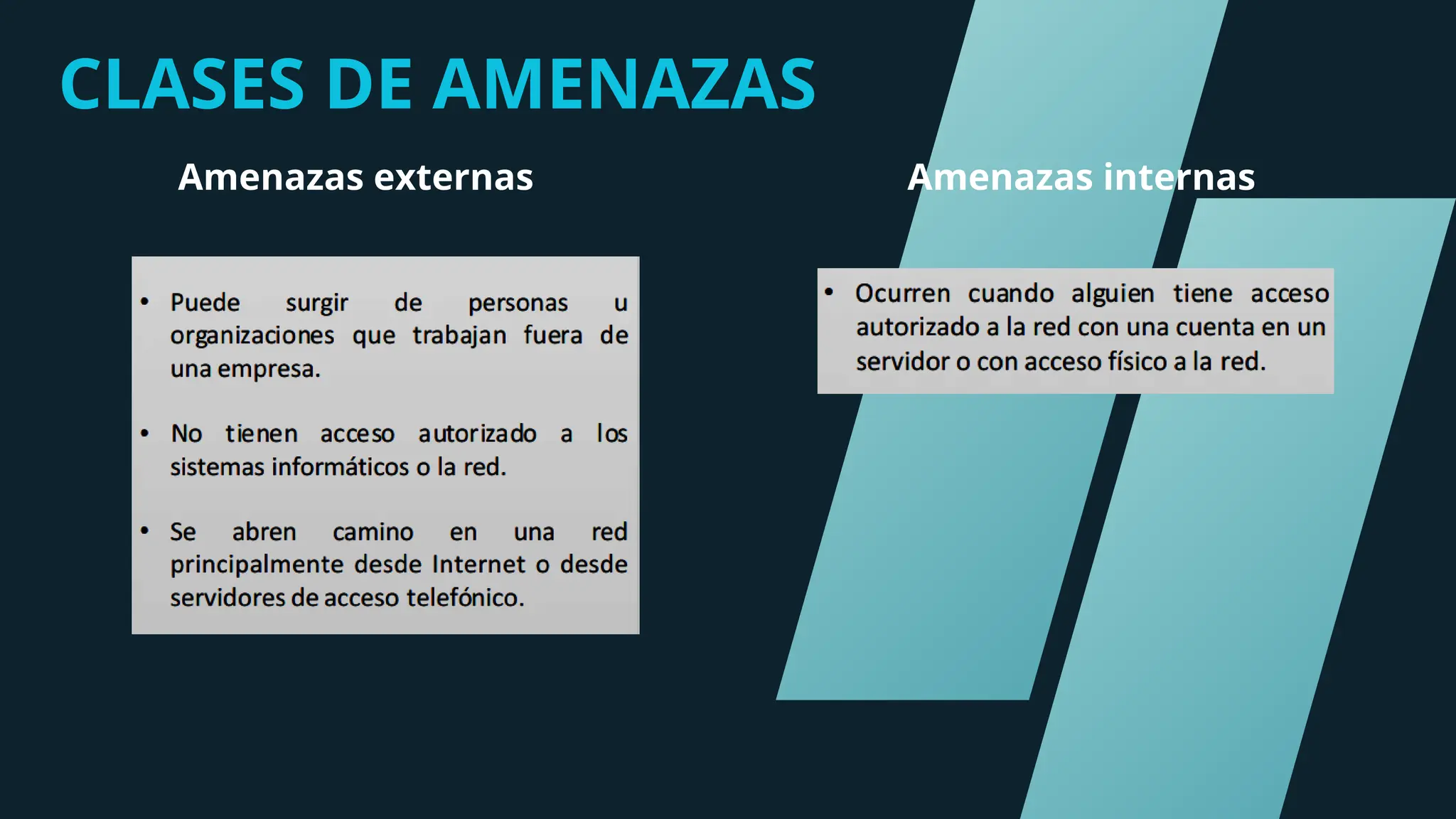

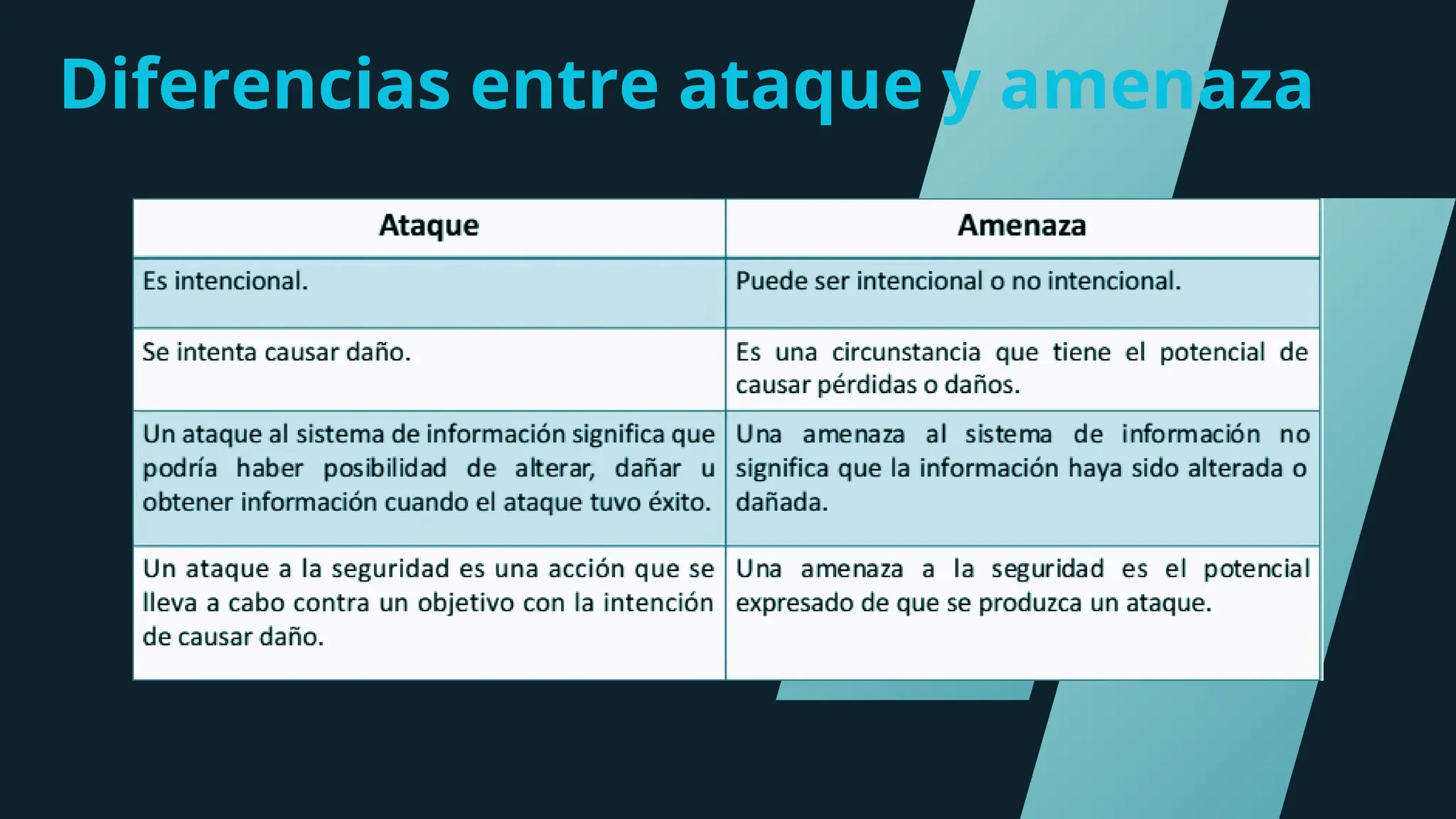

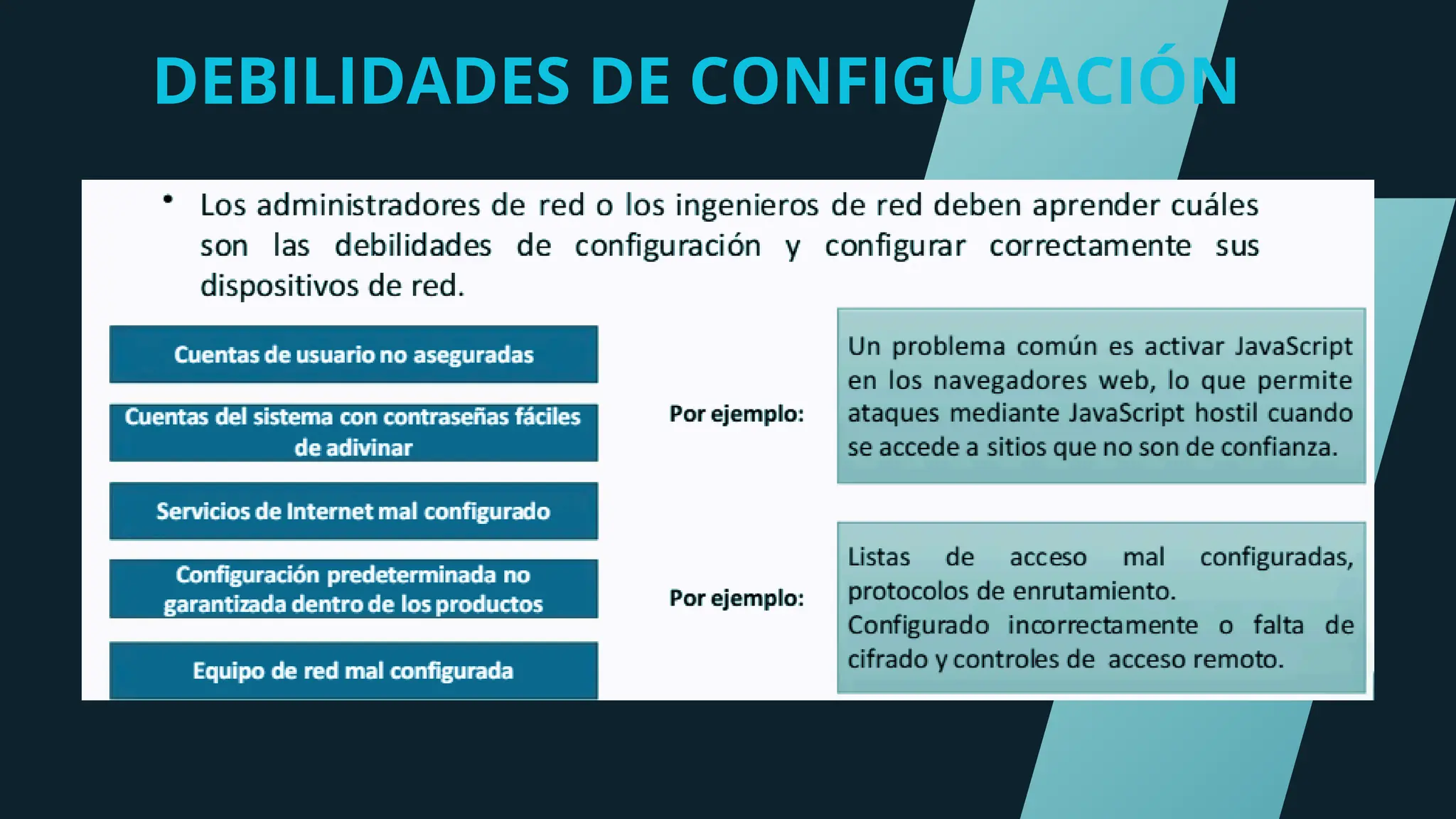

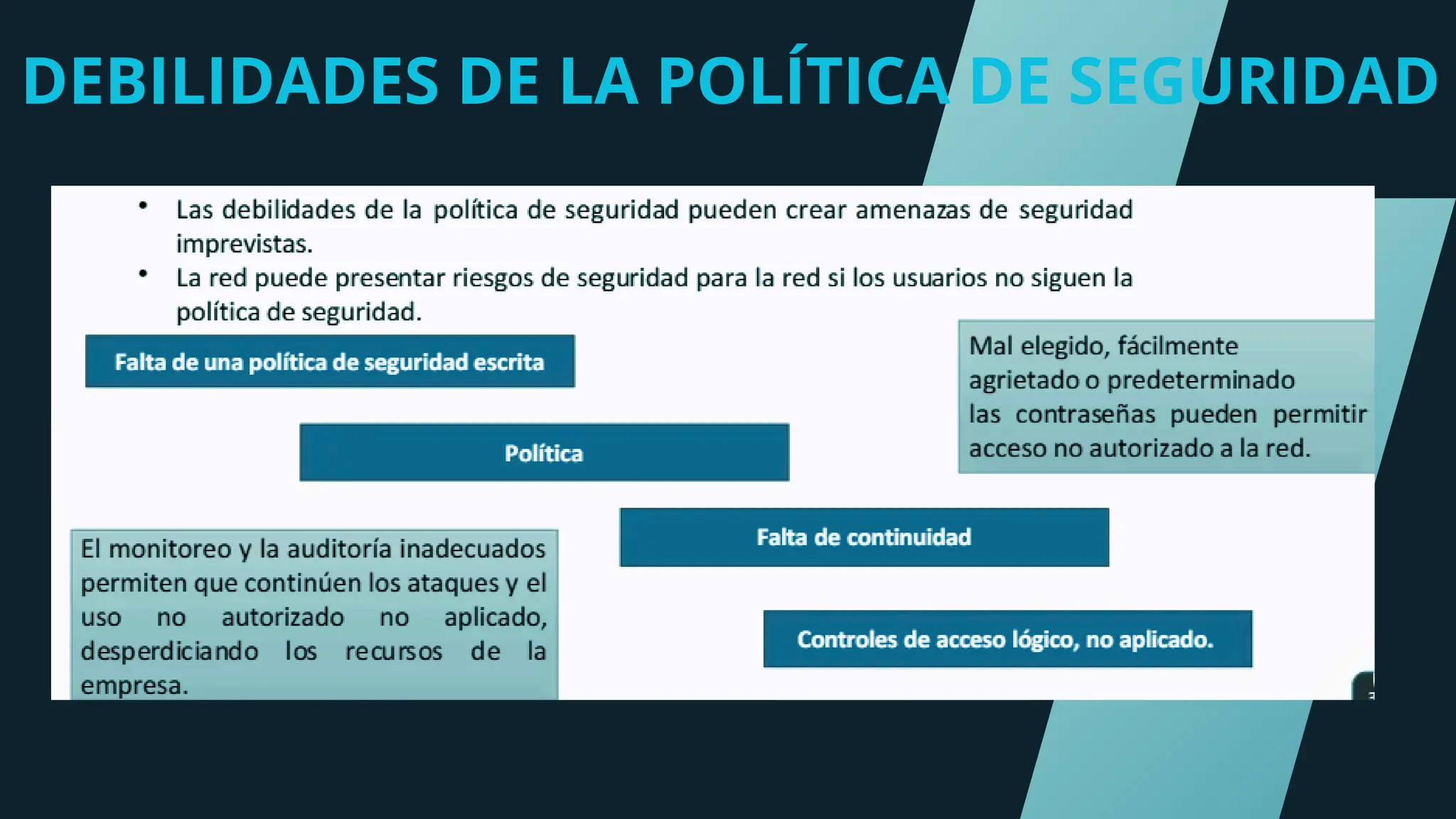

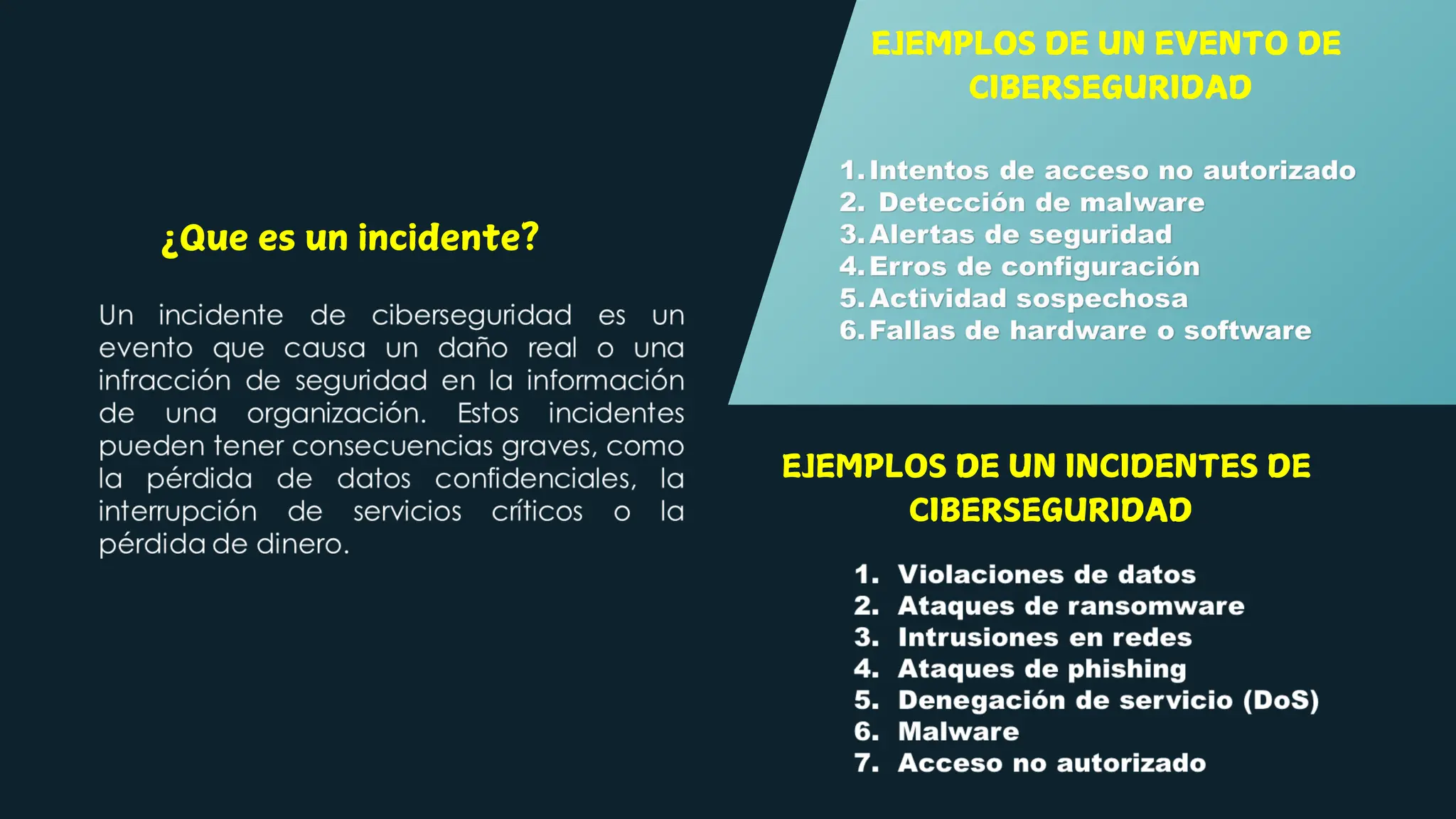

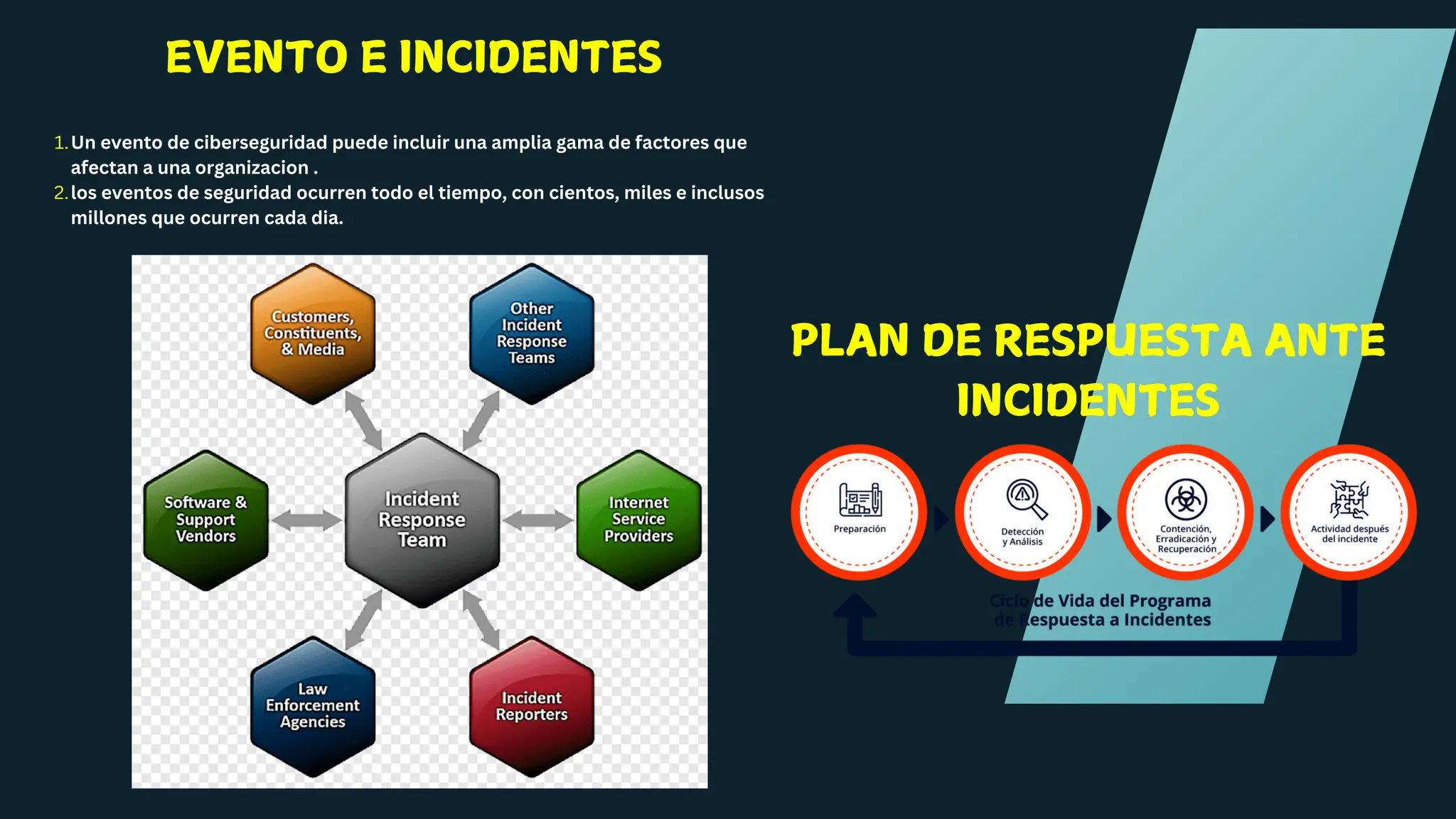

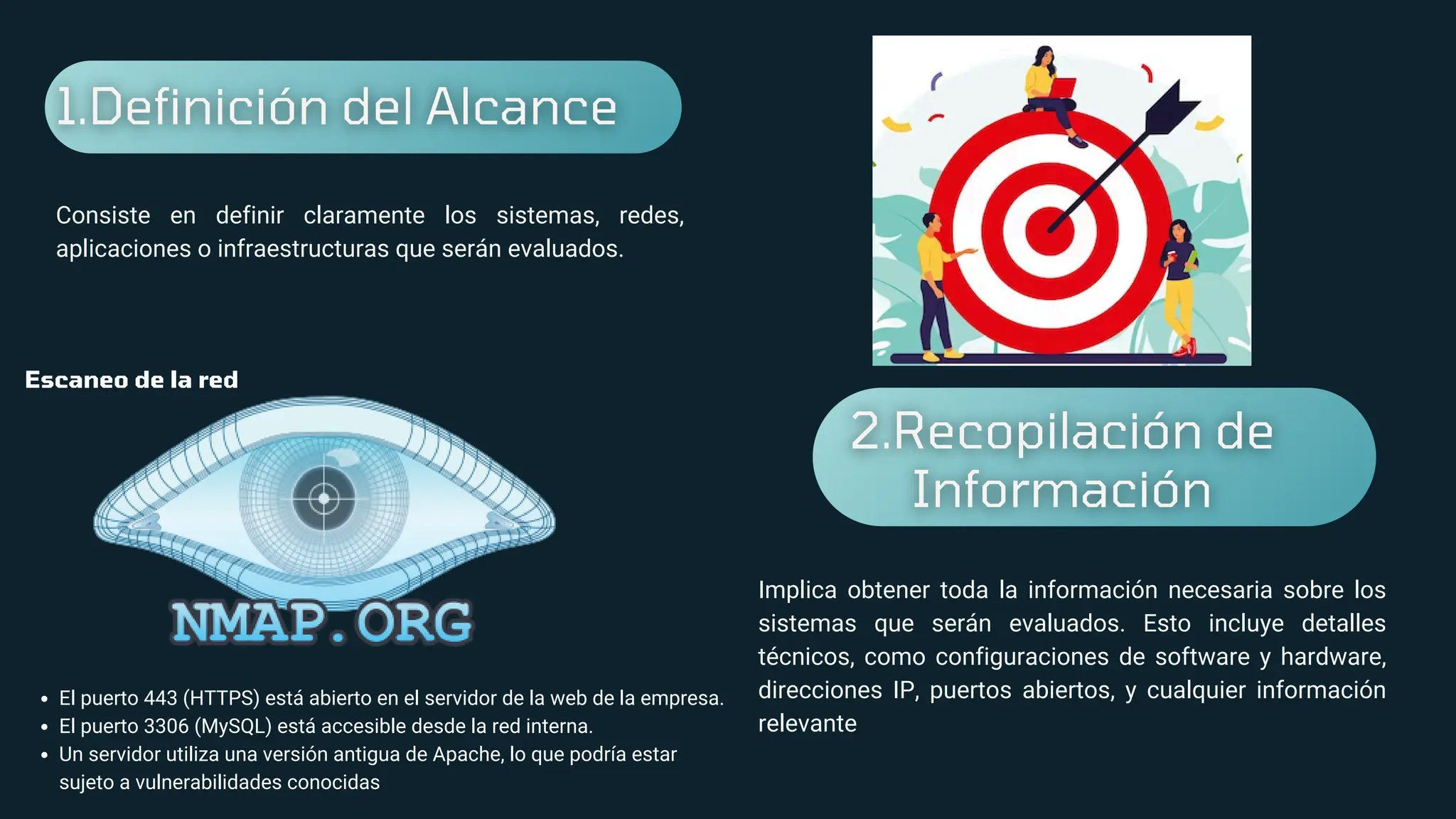

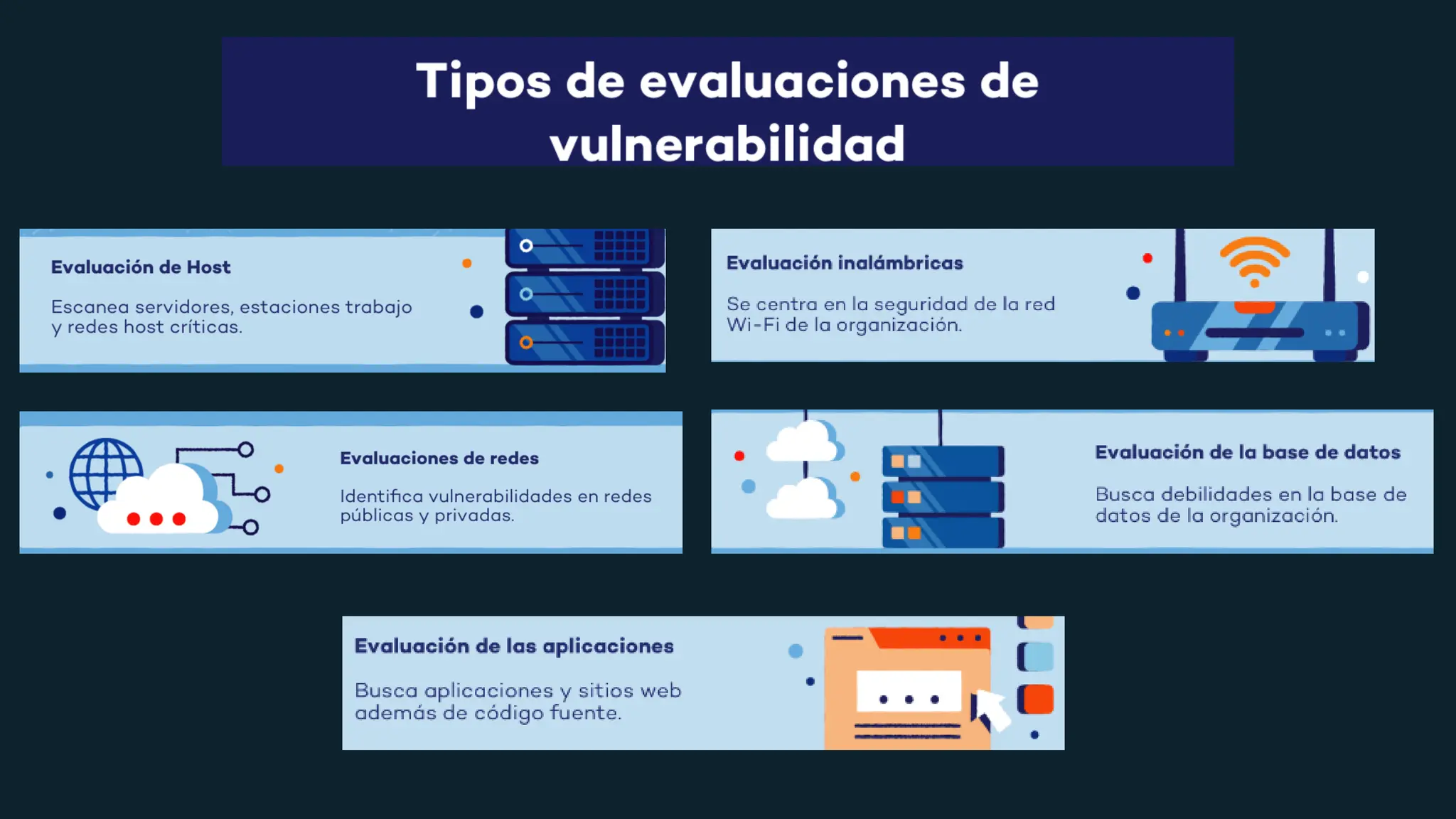

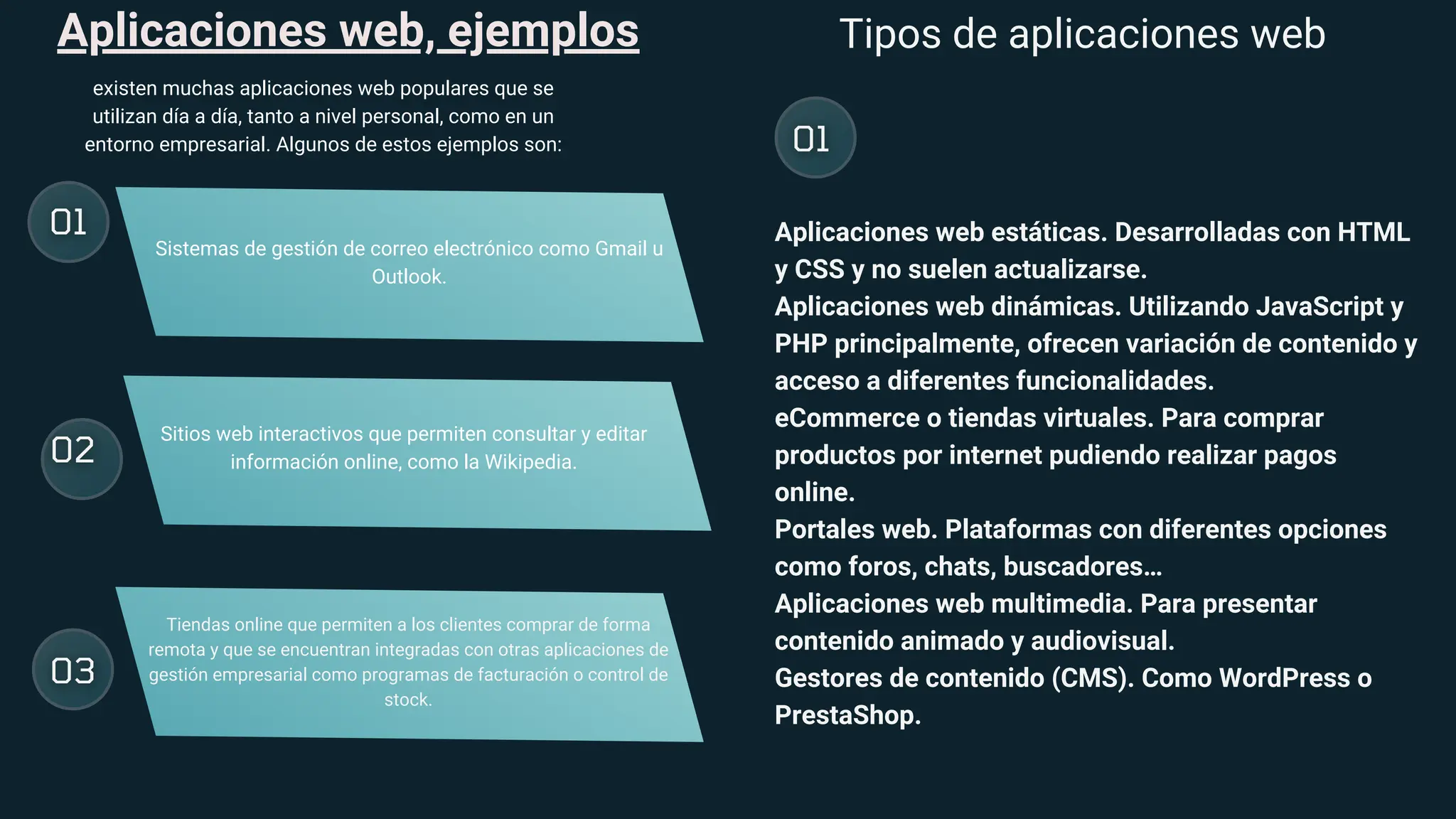

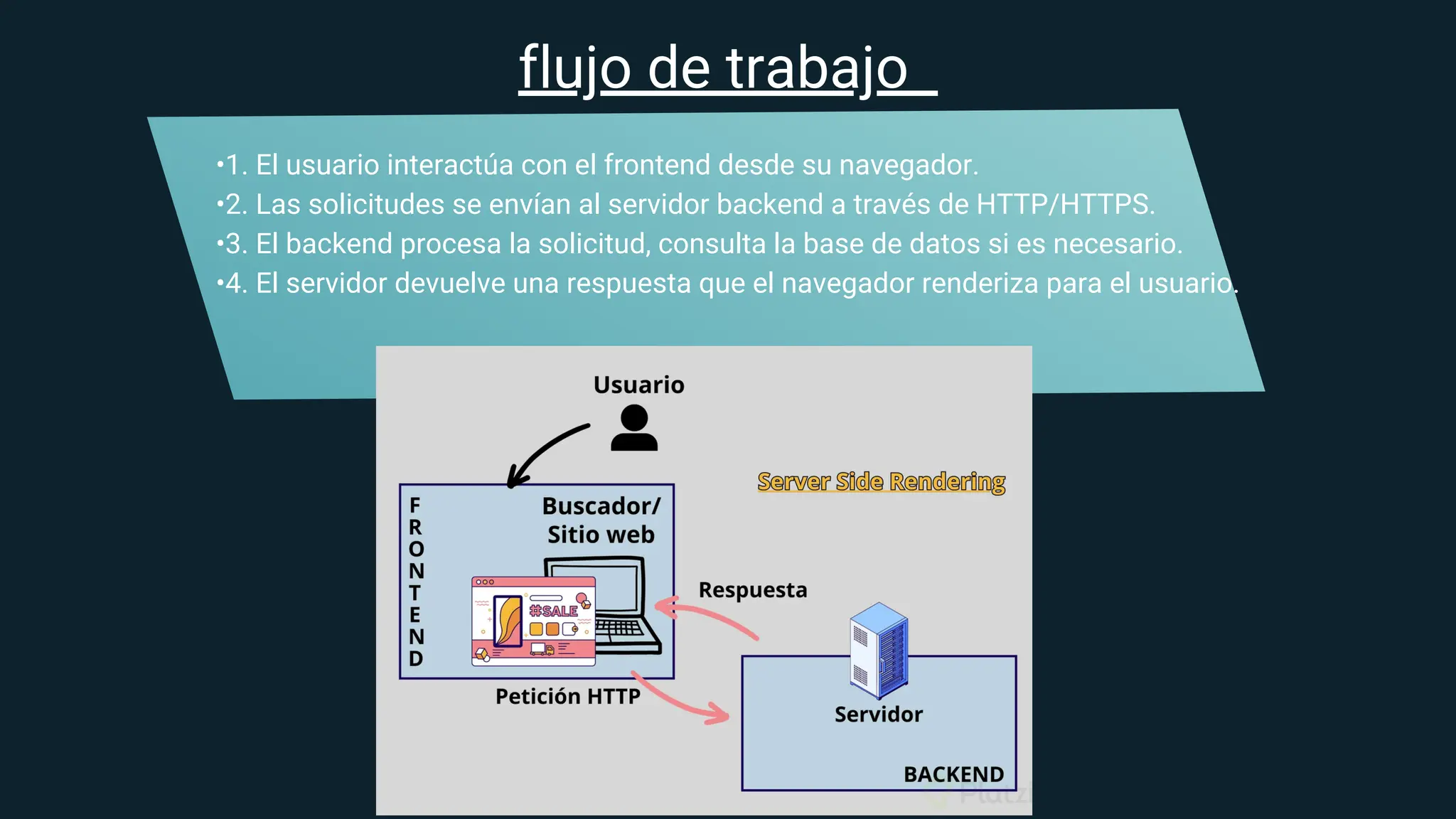

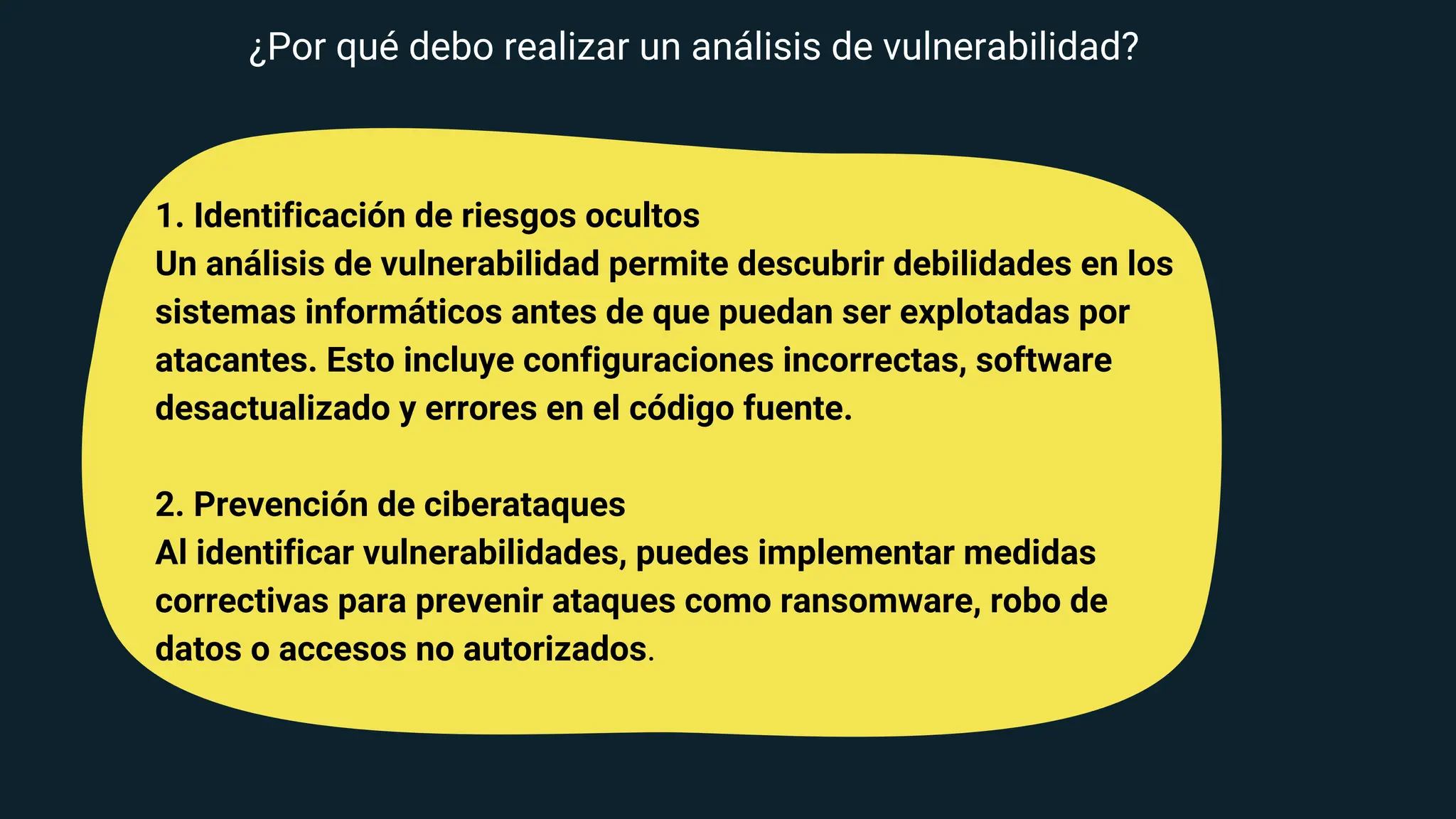

El documento aborda la seguridad y continuidad de servicios, describiendo diferentes tipos de ataques, amenazas y vulnerabilidades en ciberseguridad. Destaca la importancia de realizar análisis de vulnerabilidades para prevenir ciberataques y cumplir regulaciones, así como el uso de pruebas de penetración para evaluar la gravedad de fallas en sistemas. También se presentan ejemplos de aplicaciones web y su estructura fundamental.