CCNA Discovery 4.0 Examen Capítulo I Examen 8 (Respuestas o Solucionario)

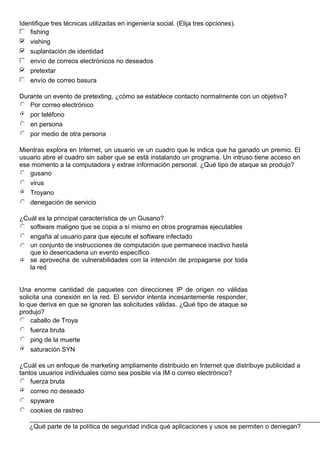

- 1. Identifique tres técnicas utilizadas en ingeniería social. (Elija tres opciones). fishing vishing suplantación de identidad envío de correos electrónicos no deseados pretextar envío de correo basura Durante un evento de pretexting, ¿cómo se establece contacto normalmente con un objetivo? Por correo electrónico por teléfono en persona por medio de otra persona Mientras explora en Internet, un usuario ve un cuadro que le indica que ha ganado un premio. El usuario abre el cuadro sin saber que se está instalando un programa. Un intruso tiene acceso en ese momento a la computadora y extrae información personal. ¿Qué tipo de ataque se produjo? gusano virus Troyano denegación de servicio ¿Cuál es la principal característica de un Gusano? software maligno que se copia a sí mismo en otros programas ejecutables engaña al usuario para que ejecute el software infectado un conjunto de instrucciones de computación que permanece inactivo hasta que lo desencadena un evento específico se aprovecha de vulnerabilidades con la intención de propagarse por toda la red Una enorme cantidad de paquetes con direcciones IP de origen no válidas solicita una conexión en la red. El servidor intenta incesantemente responder, lo que deriva en que se ignoren las solicitudes válidas. ¿Qué tipo de ataque se produjo? caballo de Troya fuerza bruta ping de la muerte saturación SYN ¿Cuál es un enfoque de marketing ampliamente distribuido en Internet que distribuye publicidad a tantos usuarios individuales como sea posible vía IM o correo electrónico? fuerza bruta correo no deseado spyware cookies de rastreo ¿Qué parte de la política de seguridad indica qué aplicaciones y usos se permiten o deniegan?

- 2. identificación y autenticación acceso remoto uso aceptable manejo de incidentes ¿Qué afirmación es verdadera referente al software antivirus? Solamente los programas de correo electrónico necesitan protegerse. Solamente los discos duros se pueden proteger. Solamente después de que se conoce un virus se puede crear una actualización antivirus para el mismo. Solamente las computadoras con una conexión directa a Internet lo necesitan. ¿Qué dos afirmaciones son verdaderas referentes al software contra correo no deseado? (Elija dos opciones). El software contra correo no deseado se puede cargar ya sea en la PC del usuario final o en e servidor de ISP, mas no en ambos. Cuando se carga el software contra correo no deseado, el correo legítimo se puede clasificar por error como correo no deseado. La instalación del software contra correo no deseado debe ser de baja prioridad en la red. Aun al tener instalado software contra correo no deseado, los usuarios debe ser cuidadosos cuando abran adjuntos de correos electrónicos. Los virus que advierten sobre correos electrónicos que no se identifican como correo no deseado a través de software contra correo no deseado se deben reenviar a otros usuarios de inmediato. ¿Qué término se utiliza para describir un dispositivo de hardware especializado que proporciona servicios de firewall? basado en servidor integrado personal basado en aplicación ¿Qué acrónimo se refiere a un área de la red a la que se puede tener acceso tanto por dispositivos internos o fiables, como por dispositivos externos o no fiables? SPI DMZ ISR ISP ¿Qué afirmación es verdadera acerca del reenvío de puertos dentro de un router integrado Linksys? Solamente se permite el tráfico externo que se destina para puertos internos específicos. Se deniega todo el tráfico restante. Solamente se deniega el tráfico externo que se destina para puertos internos específicos. Se permite todo el tráfico restante. Solamente se permite el tráfico interno que se destina para puertos externos específicos. Se deniega todo el tráfico restante. Solamente se deniega el tráfico interno que se destina para puertos externos específicos. Se permite todo el tráfico restante.

- 3. ¿Con qué parte de la red se comunica la parte del punto de acceso inalámbrico de un router integrado Linksys? DMZ externo interno una red distinta a la red conectada por cable Consulte el gráfico. ¿Cuál es el propósito de la opción de IDENT filtro (Puerto 113) del Filtro de Internet en el router integrado Linksys? solicitar una ID y una contraseña de usuario para obtener acceso al router evitar que intrusos externos ataquen al router por medio de Internet solicitar una dirección MAC o IP previamente programada para obtener acceso al router desactivar el rastreo de direcciones IP internas, de modo que no puedan ser falsificadas por dispositivos externos ¿Qué afirmación es verdadera acerca de la configuración de seguridad en un router integrado Linksys? No se admite un DMZ. El router es un ejemplo de firewall basado en servidor. El router es un ejemplo de firewall basado en aplicación. El acceso a Internet se puede denegar durante días y horas específicos. ¿Qué entorno sería el más apropiado para un diseño de red de dos firewalls? un gran entorno corporativo un entorno residencial con 10 o menos hosts un entorno residencial que necesita acceso de VPN un entorno empresarial más pequeño y menos saturado ¿Cuál es una función que proporciona una herramienta de análisis de vulnerabilidad? Proporciona diversas vistas de posibles rutas de ataque. Identifica actualizaciones de seguridad que faltan en una computadora. Identifica puntos inalámbricos débiles, como puntos de acceso no autorizados ni permitidos. Identifica todos los dispositivos de red en la red que no tiene instalado un firewall.

- 4. Identifica las direcciones MAC e IP que no se han autenticado en la red. Existen numerosas de las denominadas optimizaciones para seguridad de las redes conectadas por cable e inalámbricas. La lista que que se ve más adelante contiene un elemento que no es un optimización. Identifique la recomendación que no es una optimización para seguridad de conexiones por cable e inalámbricas. Actualizar periódicamente el software antivirus. Estar atento a patrones de tráfico de red. Actualizar periódicamente el sistema operativo del host. Activar el firewall en un router integrado Linksys. Configurar permisos de inicio de sesión en el router integrado. Desactivar la red inalámbrica cuando se está realizando un análisis de vulnerabilidad. ¿Qué optimización se relaciona con la seguridad de un punto de acceso inalámbrico? activación de un dispositivo para detener elementos emergentes un cambio de dirección IP por defecto una actualización en las definiciones de software antivirus proteger físicamente el cable entre el punto de acceso y el cliente Consulte el gráfico. En el menú Seguridad de Linksys, ¿qué proporciona la opción Habilitado de la Protección de firewall de SPI? Evita los paquetes basados en la aplicación que realiza la solicitud. Permite los paquetes basados en direcciones MAC o IP internas aprobadas. Requiere que los paquetes que llegan al router sean respuestas para solicitudes de host interno. Traduce una dirección interna o grupo de direcciones internas en una dirección pública externa. ¿Qué tipo de publicidad es normalmente molesta y se asocia a un sitio Web específico que se esté visitando? adware elementos emergentes spyware cookies de rastreo