Ejemplos en seguridad en linux

•Descargar como DOCX, PDF•

0 recomendaciones•380 vistas

Este documento describe la seguridad en Linux y sus características de seguridad como sistema multiusuario, código abierto y cortafuegos. Explica cómo configurar el cortafuego para filtrar tráfico de red y proteger los servicios mediante la configuración de reglas de firewall. También cubre la instalación y desinstalación de paquetes para filtrar el tráfico de red entrante y saliente.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Instalación y uso de Ccleaner para el mantenimiento y optimización de un ordenadorInstalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...Centro Guadalinfo de Sierra de Yeguas

Más contenido relacionado

La actualidad más candente

Instalación y uso de Ccleaner para el mantenimiento y optimización de un ordenadorInstalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...Centro Guadalinfo de Sierra de Yeguas

La actualidad más candente (19)

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Instalación y uso de cCleaner para el mantenimiento y optimización de un orde...

Destacado

Destacado (18)

Amenazas en redes GNU/Linux. Herramientas de seguridad para redes.

Amenazas en redes GNU/Linux. Herramientas de seguridad para redes.

Similar a Ejemplos en seguridad en linux

Similar a Ejemplos en seguridad en linux (20)

Anexo 28 actividad 7 adminsitracion de sistemas operativos en red de distrib...

Anexo 28 actividad 7 adminsitracion de sistemas operativos en red de distrib...

Guia de Instalación, Configuracion y uso de Malwarebytes

Guia de Instalación, Configuracion y uso de Malwarebytes

Último

Centros Multigrados Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...Katherine Concepcion Gonzalez

Último (20)

ACERTIJO DE POSICIÓN DE CORREDORES EN LA OLIMPIADA. Por JAVIER SOLIS NOYOLA

ACERTIJO DE POSICIÓN DE CORREDORES EN LA OLIMPIADA. Por JAVIER SOLIS NOYOLA

PIAR v 015. 2024 Plan Individual de ajustes razonables

PIAR v 015. 2024 Plan Individual de ajustes razonables

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

Estrategia de prompts, primeras ideas para su construcción

Estrategia de prompts, primeras ideas para su construcción

2 REGLAMENTO RM 0912-2024 DE MODALIDADES DE GRADUACIÓN_.pptx

2 REGLAMENTO RM 0912-2024 DE MODALIDADES DE GRADUACIÓN_.pptx

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

🦄💫4° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

🦄💫4° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Ejemplos en seguridad en linux

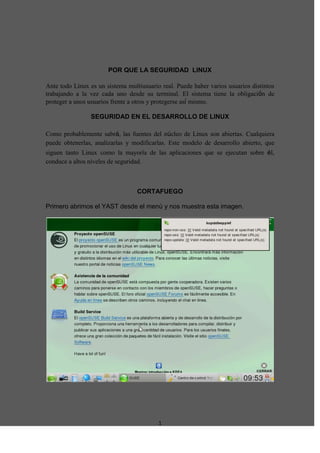

- 1. POR QUE LA SEGURIDAD LINUX<br />Ante todo Linux es un sistema multiusuario real. Puede haber varios usuarios distintos trabajando a la vez cada uno desde su terminal. El sistema tiene la obligación de proteger a unos usuarios frente a otros y protegerse así mismo.<br />SEGURIDAD EN EL DESARROLLO DE LINUX<br />Como probablemente sabrá, las fuentes del núcleo de Linux son abiertas. Cualquiera puede obtenerlas, analizarlas y modificarlas. Este modelo de desarrollo abierto, que siguen tanto Linux como la mayoría de las aplicaciones que se ejecutan sobre él, conduce a altos niveles de seguridad.<br />CORTAFUEGO<br />Primero abrimos el YAST desde el menú y nos muestra esta imagen.<br />Luego vamos al apartado de seguridad y usuarios. <br />Aparecerá el botón para acceder al configurador del cortafuego<br />Después de abrir el configurador nos vamos al apartado de Difusión. <br />Una vez estamos en el apartado tenemos que tener los protocolos quot; netbios-nsquot; quot; netbios-dgmquot; en las cajas de texto de la zona desmilitarizada y la zona externa y luego le damos siguiente. <br />Damos clic en el botón donde muestra añadir y añadiremos las respuestas de difusión quot; Exploración de SAMBAquot; .<br />Verificamos que los cambios sean correctos y damos clic en siguiente. <br />Aquí ya quedo configurado el cortafuego. <br />FIREWALL<br />Entramos desde el menú a yast y allí ingresamos editar para el editor los archivos /etc/sysconfig. <br />Aquí nos muestra el editor para los archivos. <br />Aquí nos muestra un resultado de la búsqueda. <br />Nos sale las diferentes opciones de aplicaciones y damos clic en la opción firewall. <br />Aquí buscamos la frase FW_SERVICES_EXT_TCPyFW_SERVICES_EXT_UDP y escribimos una dirección diferente para cada servicio y damos terminar. <br />FILTRADO DE PAQUETES <br />Damos clic desde el menú inicial para filtrar paquetes <br />14605788035Nos muestra la opción de 3 grandes filtros, los cuales se seleccionan con los botones situados en la parte de arriba: Disponible, Actualizaciones, Instalado, como se muestra en la figura. <br />-620395756285Aquí damos clic en la opcion disponible y nos da la opcion de selección de paquetes. <br />Después de haber dado clic en todo, con el botón derecho le damos clic sobre el paquete que aparece en el listado y se puede realizar tres acciones como <br /> <br /> * Instalar: elige el paquete para que después ser instalado.<br /> * Bloquear: Bloquea el paquete para unas futuras acciones.<br /> * Seleccionar todo: Se seleccionan todos los paquetes que hay listados y luego si volvemos a dar clic en el botón derecho del mouse, nos muestran unas opciones y se realizarán sobre todos los paquetes seleccionados.<br />Una vez marcados los paquetes que queremos instalar, desinstalar o actualizar, seleccionando el botón quot; Aplicarquot; , en la parte inferior derecha de la ventana de Yast se procederán a realizar todos los cambios. <br />