Proyecto

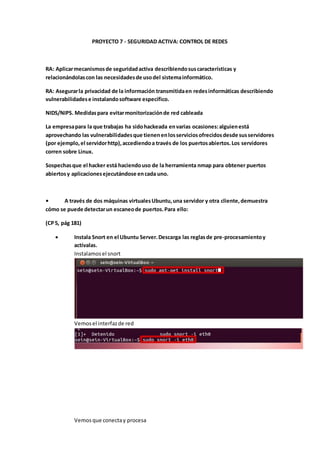

- 1. PROYECTO 7 - SEGURIDAD ACTIVA: CONTROL DE REDES RA: Aplicarmecanismosde seguridadactiva describiendosuscaracterísticas y relacionándolascon las necesidadesde usodel sistemainformático. RA: Asegurarla privacidad de la información transmitidaen redesinformáticas describiendo vulnerabilidadese instalandosoftware específico. NIDS/NIPS. Medidaspara evitarmonitorizaciónde red cableada La empresapara la que trabajas ha sidohackeada envarias ocasiones:alguienestá aprovechando las vulnerabilidadesque tienenenlosserviciosofrecidosdesde susservidores (por ejemplo,el servidorhttp),accediendoa través de los puertosabiertos.Los servidores corren sobre Linux. Sospechasque el hacker está haciendouso de la herramienta nmap para obtener puertos abiertosy aplicacionesejecutándose encada uno. • A través de dos máquinas virtualesUbuntu,una servidor y otra cliente,demuestra cómo se puede detectarun escaneode puertos.Para ello: (CP5, pág 181) Instala Snort en el Ubuntu Server.Descarga las reglasde pre-procesamientoy actívalas. Instalamosel snort Vemosel interfazde red Vemosque conectay procesa

- 2. Este es el ficherode snortel cual debemoseditarloque aparece enel recuadroes como debe de quedar Deberemos tocarestaparte y debe quedarigual

- 3. Or últimoestaparte del fichero Ahoraquedaría el escaneoperonoconsigoque me funcione o Utilizanmap desde el Ubuntu Desktoppara escanear los serviciosdel servidor.

- 4. o Compruebaque el escaneoha quedadoregistrado. o Traduce el siguiente texto(tomadode http://manual.snort.org/node3.html): “Snort reallyisn'tvery hard to use,but there are a lot of command line optionsto play with, and it's not always obviouswhich onesgo together well.Thisfile aims to make usingSnort easierfor new users.Before we proceed,there are a fewbasic conceptsyou should understandabout Snort. Snort can be configuredto run in three modes: Sniffermode,which simplyreads the packets off of the network and displaysthem for you in a continuous stream on the console (screen). Packet Logger mode,which logs the packets to disk. Network IntrusionDetectionSystem (NIDS) mode,which performsdetectionand analysis on networktraffic. This is the most complexand configurable mode.” Snort noes muydifícil de usar,perotiene muchosopcionesenlíneasde comandosparajugar y esobviocuando van juntos.Este archivotiene comoobjetivofacilitarel usode Snortpara los nuevosusuarios.Antesde proceder,hayalgunosconceptosbásicosque debeentenderacerca de Snort. Snortse puede configurarparaque se ejecute entresmodos: Modo Sniffer,que simplemente lee lospaquetes fuerade laredy losmuestrapara ustedenun flujocontinúoenlaconsola(pantalla). Modo PacketLogger,que registralospaquetesenel disco. Modo Network sistemade detecciónde intrusión (NIDS),que realizadeteccióny análisisenel tráficode red.Este esel modo máscomplejoyconfigurable." Firewalls.Instalacióny configuración enequiposo servidores El siguiente pasoes defenderlosservidoresfrente aataques externos.Para ellovas a demostrar cómo puede ayudar un firewall a protegerel servidor web.Planteas dos alternativas: - Protegerla máquina (bastión) donde se alberga el servidor El firewall estáperfectamenteactivadocomose puede observarenlaimageninferior

- 5. - Protegerel router que da acceso a la zona desmilitarizadadonde está el servidor web • Configuracióndel firewall en una máquinaWindows7 donde se alberga un servidor web. o Instala un servidor web:descarga el software Server2Goe instálaloy configúralo para que pueda ser accesible desde el exterior(cambiala direcciónde loopback). o Configurael firewall de Windows7 para que:

- 6. el servidor webacepte conexionesdel cliente Ubuntucreadoanteriormente,perono del servidorUbuntu. Si elegimoslaopcióndebajorecuadradabloquearemoslaconexiónde maneraque nadie podrá acceder registre en el log losintentos fallidosde conexión. o Descarga enla máquina donde se alberga el servidor un cortafuegosdistintoal de Windows7, que seagratuito. Investigacuálesson los mejorvalorados en foros de seguridad. Instálalo y configúralopara realizar las mismastareas propuestaspara el firewall de Windows7. • Configuracióndel firewall del router. o Configurael firewall que trae el router de clase para realizar las mismas tareas propuestaspara el firewall de Windows7.