Riesgos de la información eléctronica informática

•Descargar como PPTX, PDF•

0 recomendaciones•53 vistas

Como podemos evitar que seamos victimas de los riesgos de los hackers y los mensajes con virus.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Destacado

Destacado (14)

Evolving Strategies for Open Access Implementation: Some Findings from the Op...

Evolving Strategies for Open Access Implementation: Some Findings from the Op...

Similar a Riesgos de la información eléctronica informática

Similar a Riesgos de la información eléctronica informática (20)

Riesgos de la información electrónica virus, ataque,vacunas.

Riesgos de la información electrónica virus, ataque,vacunas.

Último

Último (20)

Tema 19. Inmunología y el sistema inmunitario 2024

Tema 19. Inmunología y el sistema inmunitario 2024

RESOLUCIÓN VICEMINISTERIAL 00048 - 2024 EVALUACION

RESOLUCIÓN VICEMINISTERIAL 00048 - 2024 EVALUACION

Factores que intervienen en la Administración por Valores.pdf

Factores que intervienen en la Administración por Valores.pdf

La Sostenibilidad Corporativa. Administración Ambiental

La Sostenibilidad Corporativa. Administración Ambiental

Código Civil de la República Bolivariana de Venezuela

Código Civil de la República Bolivariana de Venezuela

Novena de Pentecostés con textos de san Juan Eudes

Novena de Pentecostés con textos de san Juan Eudes

Riesgos de la información eléctronica informática

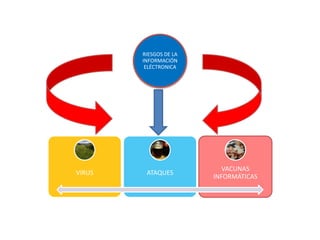

- 1. RIESGOS DE LA INFORMACIÓN ELÉCTRONICA VIRUS ATAQUES VACUNAS INFORMÁTICAS

- 2. VIRUS • Son programas informáticos que tienen como objetivo dañar el disco de los computadores afectando archivos y datos almacenados • Muchas veces ocurre y el usuario cuando es ingenuo abre estos documentos causando que pierda toda su información y hasta su equipo ¿Qué es un virus informático? • Muchas veces nos llegan con información que ganamos algún premio y son tan molestos que flashean hasta que el usuario si es nuevo en aprendizaje de ingreso a internet caen de forma ingenua. • También se presentan en forma de este símbolo (?) Para que el usuario lo acceda. ¿Cómo podemos caer en el error de acceder a ellos? • Una forma fácil es no dejar que los molestos avisos nos hagan caer y los accedamos • Informar, y prevenir a los nuevos usuarios sobre estos mensajes ¿Cómo evitarlos?

- 3. ATAQUES HACKERS (ANONYMUS) • Los hackers son personas con amplios conocimientos de las redes informáticas, que se filtran en las bases de datos de empresas, bancos, cuentas del estado, información de la policía, bases de datos políticos, etc. Causando graves daños y haciendo movimientos financieros en las cuentas bancarias. VENDEDORE SIN ACREDITACION FALSOS • Se pueden considerar también como peligrosos, por dar información falsa a los usuarios y vender productos de mala calidad o simplemente quedándose con el dinero. • Para realizar compras se debe verificar la información del vendedor y su acreditación en los datos de la hoja expuesta en la página.

- 4. VACUNAS INFORMÁTICAS • TIPOS DE VACUNAS: • Solo detección: Detectan archivos infectados, sin que los puedan eliminar. • Detección y desinfección: Detectan archivos infectados y los desinfectan. • Detección y aborto de la acción: Detectan archivos infectados y detienen las acciones que causan el virus. • Invocado por el usuario: Son vacunas que se activan instantáneamente con el usuario. Es un programa que instalado en el equipo actúa como «FILTRO» de los programas que son ejecutados, abiertos para ser leídos, copiados, o simplemente para observación del usuario. Algunos programas pueden ser: - AVAST !FREE ANTIVIRUS. - CM Security - Clean Master: Escáner de limpieza.