Riesgos

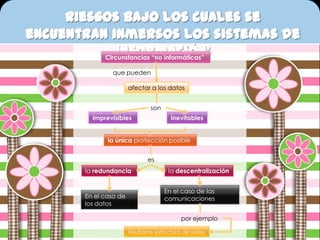

- 1. Circunstancias “no informáticas” que pueden afectar a los datos son imprevisibles inevitables la única protección posible es la redundancia la descentralización En el caso de las En el caso de comunicaciones los datos por ejemplo Mediante estructura de redes

- 2. Gusano Virus informático informático Troyano Bomba Spyware lógica Programas cracker maliciosos defacer script kiddie El personal interno de Un intruso Sistemas Estos Script boy fenómenos pueden ser causados viruxer por Un El usuario siniestro

- 3. Spamming Definición. Es el abuso de cualquier medio de comunicación electrónico para enviar mensajes masivos no solicitados, en algunos casos se agrega a dicha definición el que tengan carácter comercial publicitario; sin embargo en la actualidad los propósitos del Spam tienen mayores objetivos y se han desarrollado numerosas vías de spammeo como son el correo electrónico, mensajería instantánea, usuarios de grupos de noticias, en buscadores, de weblogs y vía telefonía móvil o fija. Spam No existe consenso en definición y caracteres Los caracteres usualmente considerados: •No solicitados •Comerciales •Contenido ilícito •Distribución masiva •Emisor desconocido Otras peculiaridades: • Spam involuntario (hoaxes) • Evoluciona con la tecnología • Spam no es sinónimo de publicidad por e-mail Definición. Mensajes electrónicos no solicitados o no esperados, entendiéndose por mensaje electrónico los correos electrónicos, mensajes de texto de telefonía móvil SMS, mensajes multimedia MMS y mensajes instantáneos iM.

- 4. ESTADÍSTICAS 72% del correo electrónico mundial es Spam Fuente:Ironport, 2005. Objetivos: Ganar Notoriedad • Dañar empresas internacionales • Recolectar datos (ratware, pictionary, spiders, crawlers) • Cometer delitos (spoofing, pishing, etc.) • Publicidad pagada por el usuarios y a costo mínimo para el emisor Beneficios: • De tipo económico * Contratados por empresas * Venta de datos • Reconocimiento ¿POR QUÉ EXISTE? ES UN NEGOCIO QUE GENERA PUBLICIDAD Y BENEFICIOS ECONÓMICOS CASI SIN COSTO ¡¡¡¡UN SPAMMER PUEDE GANAR 8000 USD POR DÍA!!!! Fuente: Reporte Resultados Reunión Busan, Task Force on Spam OECD, Septiembre 2004.

- 5. Los Viruxer son gente que investiga la programación de código de autorreplicación, intenta conseguir cierta reputación o utilizan los virus como herramientas para hacer una declaración personal, social o política. Alegan que su intención era demostrar las vulnerabilidades de un fabricante o un producto de software o la falta de seguridad en una empresa específica, como en la que ellos trabajan. Ellos utilizan esta excusa a la hora de ofrecer explicaciones sobre una aventura que culmina en desastre o un impacto más destructivo de lo anticipado.los individuos que concentran sus acciones y furia en objetivos específicos utilizan otros medios para conseguir sus metas, como la intrusión en sus sistemas. La mayor parte de los virus no parecen haberse creado con la finalidad de causar destrucción sin límites. Hay muchos que se han escrito para ser destructivos y pueden encerrar algún tipo de declaración social o política; sin embargo, los objetivos suelen ser aleatorios (aunque éste no sea siempre el caso). En esencia, lo que hacen los viruxers, es producir código de autorreplicación que incluye una carga peligrosa.

- 6. Virus Informático Descripción. Programas informáticos o secuencias de comandos que no se autoreproducen y que solo se ejecutan con la intervención del usuario, intentan propagarse sin el consentimiento y conocimiento del usuario, a través de archivos ejecutables, imágenes, hojas de cálculo o documentos para realizar una acción maliciosa Se transmiten por medio de archivos infectados en disquetes y CDs, vía correo electrónico mediante archivos infectados adjuntos al mensaje y vía redes peer-to-peer, utilizadas para distribuir software, música, videos, etc. Efectos. Reducción de la velocidad de proceso al ocupar parte de la memoria principal. Emisión de mensajes en pantalla, Desaparición de ficheros, Formateo de discos duros. Prevención. Para identificar los virus en los correos electrónicos lo mejor es evitar abrir los mensajes de remitentes desconocidos y no descargar archivos adjunto al mensaje si no se conoce claramente su contenido y al emisor. Eliminación. Su erradicación se logra a través de los software antivirus que previenen y evitan la activación de los virus, el cual debe actualizarse de forma frecuente.

- 7. Gusano informático (Worm) Descripción. Programa que se propaga por sí mismo a través de la red, aprovechando una vulnerabilidad (hueco de seguridad) no actualizada en los equipos de cómputo con el fin de realizar acciones maliciosas en los mismos. Son una subclase de virus que se propaga lo más rápido posible para infectar los sistemas operativos del mayor número posible de equipos, causando el colapso de las comunicaciones en Internet. Modifica ciertos parámetros del sistema para asegurar su actividad maliciosa cada vez que el usuario reinicie su equipo y para detener el funcionamiento del software de seguridad instalado (como los antivirus y firewalls) con el propósito de evitar su detección. Ya en el sistema intenta propagarse a otros equipos con la misma vulnerabilidad, a través de rutinas programadas, como la de generar direcciones IP de forma aleatoria y lanzar hacia ellas el código malicioso del gusano y/o lanzar un ataque contra algún sitio Web en particular (DDoS) con el propósito de saturar los servidores de correo electrónico o servidores de páginas Web de una organización. Efectos Equipo de respuesta lenta a cualquier petición del usuario. Detiene algún servicio y causa que el equipo se reinicie sin autorización del usuario. Incorporan software malicioso al código del gusano como Puertas Traseras o backdoors, para permitir un control remoto de los equipos, permitiendo al intruso realizar cualquier acción. Prevención. Mantener actualizado la seguridad del sistema e instalar un firewall personal. Eliminación. Mediante un software antivirus. Una vez eliminado el gusano se debe actualizar la seguridad del sistema.

- 8. Troyano Descripción. Programa de computadora que aparenta tener una función útil, pero que contiene código posiblemente malicioso para evadir mecanismos de seguridad, a veces explotando accesos legítimos en un sistema. Se transmiten por descargas de programas en sitios web no confiables o no oficiales o mediante correo electrónico, al recibir mensajes de remitentes desconocidos con archivos adjuntos infectados. Efectos. Permiten realizar intrusiones o ataques contra el ordenador afectado, realizando acciones tales como capturar todos los textos introducidos mediante el teclado o registrar las contraseñas introducidas por el usuario Actualmente pueden funcionar como puertas traseras para abrir un canal de comunicación que permite al intruso conectarse a nuestro equipo y lo manipule remotamente sin que nosotros estemos concientes de ello. para espiar las actividades del usuario cuando se conecta a Internet. Prevención Contar con un software antivirus actualizado. Contar con un software antispyware. Aplicar las actualizaciones de seguridad a nuestro equipo constantemente. No descargar archivos adjuntos de correos desconocidos. No descargar archivos de sitios Web no confiables.

- 9. Bomba lógica Definición. programa informático que no se reproduce por sí solo y se instala en una computadora y permanece oculto hasta cumplirse una o más condiciones preprogramadas para ejecutar una acción. Efectos. Puede borrar la información del disco duro, mostrar un mensaje, reproducir una canción, enviar un correo electrónico. Prevención. 1. No aceptar software no original, pues el pirateo es una de las principales fuentes de contagio de un virus. 2. Contar con copia de resguardo del sistema operativo, para recuperación. 3. Contar con sistema antivirus actualizado

- 10. Programa espía (Spyware) Definición. Aplicaciones que se instalan y se ejecutan sin el conocimiento del usuario para recopilar su información o el de la organización y, distribuirlo a terceros interesados. Acción. Puede enviar ventanas de mensajes emergentes, redireccionar el navegador de Web a ciertos sitios, o monitorear los sitios Web que son visitados. Algunas versiones incluso pueden registrar lo que el usuario escribe desde el teclado. Efectos ☹Lenta velocidad al abrir programas o realizar algunas tareas, ☹Redireccionamiento a sitios Web diferentes a los que se escriben en el navegador de Web, ☹Aparición constante de ventanas de mensajes emergentes, ☹Aparición de barras de herramientas en el navegador de Web que el usuario nunca instaló, ☹Nuevos iconos en la barra de tareas, ☹Cambios repentinos de la página de inicio del navegador Web, ☹Fallo al accionar ciertas teclas en el navegador, ☹Aparición de mensajes de error de Windows aleatorios. Prevención No hacer clic en vínculos que aparezcan en ventanas de mensajes emergentes. Escoger la opción "No" cuando aparezcan preguntas no deseadas en ventanas emergentes. Ser cuidadoso al descargar software gratuito. No hacer clic en vínculos contenidos en correos electrónicos que ofrezcan software anti-spyware. Ejecutar un navegador de Web que permita el bloqueo de ventanas de mensajes emergentes y cookies. Utilizar un navegador de web seguro. Eliminación. Mediante un antivirus con capacidad para encontrar y remover el spyware. Se debe establecer el antivirus de forma que se ejecute un escaneo completo del equipo de forma periódica.

- 11. Tipos de Atacantes Defacer Definición. Usuario con conocimientos avanzados que suele usar puertas traseras, huecos y bugs para acceder a servidores, generalmente los más usados o los más importantes. Son utiles para mantener los servidores actualizados ya que por lo general pasan horas investigando y encontrando agujeros. En algunos casos lo reportan a la lista de bugs encontrados y de esta forma los administradores crean el parche correspondiente. No obstante, hay casos en que cuando logran acceder a un servidor lo destruyen, sacando los datos, eliminándolos, usan el servidor para efectuar ataques a otros servidores, o lo usa como proxy.

- 12. Tipos de Atacantes Cracker Definición. Alguien que viola la seguridad de un sistema informático de forma similar a un hacker, sólo que a diferencia de este último, el cracker realiza la intrusión con fines de beneficio personal o para hacer daño a su objetivo, siendo su intrusión dañina e ilegal. También se denomina cracker a quien diseña o programa cracks informáticos que sirven para modificar el comportamiento o ampliar la función de un software o hardware original al que se aplican, sin que pretenda ser dañino para el usuario del mismo. No puede considerarse que la actividad de esta clase de cracker sea ilegal si ha obtenido el software o hardware legítimamente, aunque la distribución de los cracks pudiera serlo.

- 13. Script boy o Script Kiddie Definición. Persona que presume de ser un hacker o cracker sin que posea un grado de conocimientos suficientes. Usa normalmente cracks, exploits y programas similares construidos por personas con grandes conocimientos pero cuyo uso está al alcance de cualquiera. Viruxer Definición. Alguien que produce un código de auto-replicación que incluye una carga peligrosa.

- 14. Software para el respaldo de información: Open file manager http://www.acebackup.com/ Cobian Backup AceBackup http://www.vidainformatico.com/2007/09/cob ian-backup.html Cobian Backup