Conocer y categorizar las vulnerabilidades de un entorno industrial publicado en nov2014

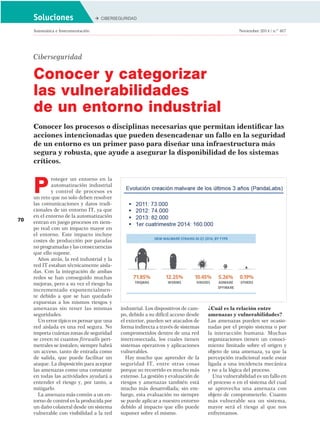

- 1. 70 Automática e Instrumentación Noviembre 2014 / n.º 467 Soluciones CIBERSEGURIDAD Ciberseguridad Conocer y categorizar las vulnerabilidades de un entorno industrial P roteger un entorno en la automatización industrial y control de procesos es un reto que no solo deben resolver las comunicaciones y datos tradi- cionales de un entorno IT, ya que en el entorno de la automatización entran en juego procesos en tiem- po real con un impacto mayor en el entorno. Este impacto incluye costes de producción por paradas no programadas y las consecuencias que ello supone. Años atrás, la red industrial y la red IT estaban técnicamente aisla- das. Con la integración de ambas redes se han conseguido muchas mejoras, pero a su vez el riesgo ha incrementado exponencialmen- te debido a que se han quedado expuestas a los mismos riesgos y amenazas sin tener las mismas seguridades. Un error típico es pensar que una red aislada es una red segura. No importa cuántas zonas de seguridad se creen ni cuantos firewalls peri- metrales se instalen; siempre habrá un acceso, tanto de entrada como de salida, que puede facilitar un ataque. La disposición para aceptar las amenazas como una constante en todas las actividades ayudará a entender el riesgo y, por tanto, a mitigarlo. La amenaza más común a un en- torno de control es la producida por un daño colateral desde un sistema vulnerable con visibilidad a la red industrial. Los dispositivos de cam- po, debido a su difícil acceso desde el exterior, pueden ser atacados de forma indirecta a través de sistemas comprometidos dentro de una red interconectada, los cuales tienen sistemas operativos y aplicaciones vulnerables. Hay mucho que aprender de la seguridad IT, entre otras cosas porque su recorrido es mucho más extenso. La gestión y evaluación de riesgos y amenazas también está mucho más desarrollada; sin em- bargo, esta evaluación no siempre se puede aplicar a nuestro entorno debido al impacto que ello puede suponer sobre el mismo. ¿Cuál es la relación entre amenazas y vulnerabilidades? Las amenazas pueden ser ocasio- nadas por el propio sistema o por la interacción humana. Muchas organizaciones tienen un conoci- miento limitado sobre el origen y objeto de una amenaza, ya que la percepción tradicional suele estar ligada a una incidencia mecánica y no a la lógica del proceso. Una vulnerabilidad es un fallo en el proceso o en el sistema del cual se aprovecha una amenaza con objeto de comprometerlo. Cuanto más vulnerable sea un sistema, mayor será el riesgo al que nos enfrentamos. Conocer los procesos o disciplinas necesarias que permitan identificar las acciones intencionadas que pueden desencadenar un fallo en la seguridad de un entorno es un primer paso para diseñar una infraestructura más segura y robusta, que ayude a asegurar la disponibilidad de los sistemas críticos.

- 2. 71 Noviembre 2014 / n.º 467 Automática e Instrumentación SolucionesCIBERSEGURIDAD Las vulnerabilidades o amenazas, por separado, no representan un pe- ligro, pero si se juntan entra en juego el factor riesgo: la combinación de la probabilidad de que ocurra un daño y la gravedad de este daño. A continuación se identifican los procesos o disciplinas nece- sarias que permitirán identificar las acciones intencionadas que puedan desencadenar un fallo en la seguridad de un entorno. Cono- cer estos fallos es un primer paso para diseñar una infraestructura más segura y robusta, que ayude a asegurar la disponibilidad de los sistemas críticos. ¿Cómo categorizar, entender y gestionar las vulnerabilidades? Desde el punto de vista de la gestión de riesgo, es posible dividir las vul- nerabilidades en 4 tipos: • Vulnerabilidades de gestión. • Vulnerabilidades de operación. • Vulnerabilidades funcionales. • Vulnerabilidades técnicas. Vulnerabilidades de gestión • Gestión del riesgo: La gestión del riesgo es una práctica que debe documentar los riesgos críticos del negocio para poder diseñar una estrategia de seguridad adecuada. No sirve de nada tener las contrame- didas más avanzadas y robustas del mercado si estas no están alineadas con los riesgos del negocio. •Presupuestosadhoc:Laseguridad se debe enfocar como un programa a seguir de forma continua y no como un ejercicio puntual, ya que hay que estar continuamente adaptándose al ritmo al cual avanza. Una solución de seguridad que no se adapte a las amenazas existentes no cumplirá con los objetivos para la cual ha sido diseñada. • Formación: Debido a que cada día aparecen nuevas vulnerabilida- des, un aspecto crítico a tener en cuenta es la formación del personal que gestiona cualquier ámbito de la seguridad. Vulnerabilidades operacionales • Separar el tráfico de red: Mu- chas organizaciones tienen la red industrial como una extensión de la red IT debido a la necesidad de acceder a los datos en cualquier momento. Es recomendable separar el tráfico de ambas redes dedicando las electrónicas de red para cada entorno. • Gestión de cuentas: En redes industriales, con frecuencia la efi- ciencia administrativa implica una carencia en prácticas de seguridad. Por ejemplo, compartir la cuenta de administrador o tener contraseñas comunes a varios usuarios suele ser una práctica común. En caso de un accidente, un análisis forense se convierte en una tarea difícil, ya que no hay una trazabilidad legible. • Procedimientos de acceso remo- to: Controlar el acceso, las cuentas de usuario utilizadas, las direccio- nes IP que pueden acceder, los permisos, auditar la seguridad del proveedor que se conecta y restrin- gir el acceso por zonas entre otros es una tarea obligatoria. • Despliegue de sistemas wireless: El acceso a estas redes es mucho más fácil que a una red física. Son mucho más fáciles de detectar y suelen tener una arquitectura de seguridad menos robusta. • Procedimiento de detección de incidentes: En la gran mayoría de casos no existe un procedimiento específico para detectar amenazas. Aunque un sistema comprometido es difícil de diagnosticar, es posible basarse en otro tipo de indicadores que muestren un funcionamiento anómalo del sistema, como puede ser el uso excesivo de recursos del sistema o picos en el uso de red. • Gestión del cambio: Una gestión del cambio inexistente o no rigurosa representa un alto riesgo. Una ges- tión del cambio pobre en el entorno IT es otra vulnerabilidad para una red industrial. Por ejemplo: una modificación en la configuración de un switch u otra electrónica que se comparta con la red industrial o un switch dedicado para nuestra red gestionado por IT debido a su fragilidad. Vulnerabilidades funcionales Los dispositivos de campo suelen es- tar formados por dos interfaces, una conectada a la red IP desde la cual le llegan órdenes de un servidor scada, y la interface de E/S, la cual controla las funciones físicas de producción. Si un atacante puede alcanzar de formalógicaundispositivodecampo, es posible diferenciar 6 clases de impactos funcionales: • Denegación de visión y pérdida de visión: Resultado de un fallo temporal o permanente de las co- municaciones en la tarjeta IP. La afectación funcional es la pérdida de la información en el proceso de producción. • Manipulación de visión: Modifi- cación de los datos que el operador visualiza para provocar una acción inapropiada. En este caso no hay impacto en la funcionalidad de la interfaz IP o la de IO. • Denegación de control y pérdida

- 3. 72 Automática e Instrumentación Noviembre 2014 / n.º 467 Soluciones CIBERSEGURIDAD de control: Denegación temporal o permanente del control sobre la interfaz de E/S. • Manipulación de control: In- tercepta las funciones que envía el operadoraldispositivoparamodificar el código causando reacciones que afecten al proceso de producción. Vulnerabilidades técnicas Hay una lista muy extensa de vul- nerabilidades relacionadas con soft- ware, hardware o la red y, debido a la gran cantidad de fallos que se publican cada día, esta lista sería incompleta. Hay varias páginas con todaslasvulnerabilidadespublicadas, como por ejemplo www.cvdetails. com o www.mitre.org. Vulnerabilidades comunes Las vulnerabilidades más comunes en un entorno industrial son: • Sistemas sin actualizar: Debido al ciclo de vida de los sistemas de control, muchos sistemas ejecutan firmwares y sistemas operativos sin actualizar, los cuales tienen vulnera- bilidadespublicadas.Lagranmayoría de sistemas de control utilizan los mismos sistemas operativos que un departamento IT con las misma vulnerabilidades, pero sin el mismo nivel de parcheado. Normalmente, el proceso de actualización es un proceso manual que suele llevar un tiempo a ser aplicado. • Técnicas de programación inse- guras: Debido a los requerimientos de complejidad inherentes a un entorno de control, muchas implan- taciones están desarrolladas con có- digo inseguro. Por otro lado, muchas aplicaciones han sido desarrolladas por personal sin nociones sobre seguridad, lo que puede llevar a un sistema a sufrir ataques derivados de esta vulnerabilidad. • Dispositivos IT en redes indus- triales: Dispositivos como portátiles y servidores son un elemento común en las redes industriales. Estos ele- mentos tienen sistemas operativos con vulnerabilidades conocidas, los cuales pueden causar daños colate- rales en la red industrial. • Defectos en la red: Las redes ac- tuales, en especial las de los sistemas de control, tienen funcionalidades que han sido desplegadas sin un análisis de seguridad suficiente y puedenofreceraccesoalosatacantes una vez descubiertos. • Protocolo OPC: El protocolo OPC es un protocolo inseguro. Está basado en la tecnología DCOM de Microsoft, cuya seguridad se ha visto comprometida hasta el punto de que ya no se utiliza en entornos IT. Si bien es cierto que el protocolo OPC UA soluciona las carencias de seguridad del protocolo OPC, en el 90% de las instalaciones todavía se utiliza OPC. • Ataques a bases de datos: Los servidores de bases de datos se han convertidoenlasaplicacionescentra- les de un sistema de control debido a la información que almacenan. Estos deben seguir las prácticas de seguridad adecuadas. • Capacidad de memoria y proce- samiento limitada: Los dispositivos de campo están diseñados con una capacidad de procesamiento y me- moria limitada al fin para el cual han sido diseñados. Este diseño tiene como ventajas un diseño robusto que soporta un ciclo de vida más largo y un coste de implantación y

- 4. 73 Noviembre 2014 / n.º 467 Automática e Instrumentación SolucionesCIBERSEGURIDAD mantenimiento mucho menor. Ade- más, al tener opciones limitadas, la probabilidaddeunerrordeseguridad por parte del operador también es limitada. Por otro lado, el coste de dicha simplicidad conlleva que estos dispositivos –en la gran mayoría de casos– no se puedan actualizar o parchear. Su software y hardware no soportan la instalación de mejoras de seguridad. • Procedimientos de ciberseguri- dad: Con la integración de las redes y el aumento de la complejidad de las operaciones, el personal que tiene acceso a la red también ha aumentado. Se deben desarrollar y mantener alineados con el negocio unos procedimientos de cibersegu- ridad robustos. • Tecnologías de seguridad IT en entornos industriales: Las solucio- nes de seguridad IT se caracterizan por añadir una capa adicional de software a los dispositivos u otro dispositivo a la red, por ejemplo, un firewall o un sistema de detección de intrusiones. Este tipo de solucio- nes no son fácilmente aplicables, ya que acostumbran a añadir estrés al proceso y, por lo tanto, afectan al funcionamiento, ya sea por la latencia que dichos dispositivos ge- neran o porque añadir dispositivos intermedios puede ser un motivo de peso para que el proveedor deje de proporcionarnos soporte. A modo de conclusión Los incidentes en ciberseguridad se producen constantemente. Cuando analizamos una incidencia ocasiona- da en un cliente, en muchos casos vemos que se trata de un error tecno- lógico, ya sea un bug en el proceso o un error malintencionado producido por cualquier tipo de malware. Un entorno que no conoce sus vulne- rabilidades es un entorno que no se ha sometido a un diagnóstico en profundidad. Diego Martín Arcos IT Manager en Sistel Control www.sistelcontrol.es Bibliografía • Auerbach Publications (2011). Cybersecurity for industrial control systems. • Process control and SCADA security. [En línea] www.cpni.gov. uk/Documents/Publications/2008/2008031-GPG_SCADA_Securi- ty_Good_Practice.pdf