Actividad1 grupo 100201 183

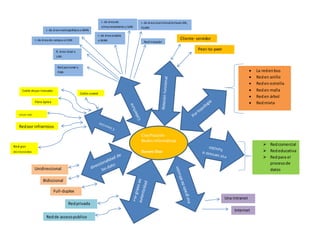

- 1. Clasificación Redesinformáticas Durani Diaz Red personal o PAN R. área local o LAN r. de área de campus o CAN r. de área metropolitana o MAN Red irregular r. de área amplia o WAN r. de área de almacenamiento o SAN r. de área localvirtual(virtualLAN, VLAN) Cable coaxial Cable depar trenzado Fibra óptica red por radio Redpor infrarrojos Red por microondas Cliente- servidor Peer-to-peer La redenbus Reden anillo Reden estrella Reden malla Reden árbol Redmixta Unidireccional Bidiccional Full-duplex Redprivada Redde accesopublico Una intranet Internet Redcomercial Rededucativa Redpara el procesode datos

- 2. b. 5 riesgosdel usodel internety5 alternativasde soluciónparaminimizarlos. RIESGOS DEL INTERNET malware spyware acceso a informacion peligrosa , inmoral, ilicita accesoa informacion poco fiabley falsa virus informatico M mantener instalado y actualizado el anti spyware Mantener un antivirus instalado y actualizado. Restringir descargas de software específicamente en entidades o empresas donde se posee información valiosa. Instalación y configuración del firewalls para monitorear trafico entrante y saliente. Implementar herramientas para revisar e-mails en busca de spam. Tener conocimientos de las reglas de internet para una navegación segura. Acogerse a las normas de cada una de las páginas o sitios web para realizar publicaciones. Bloqueos a páginas ilícitas, sobre todo para los niños. Evitar delinquir distribuyendo a través de internet información para la que no se tiene permiso. Consultar varias fuentes de información Verificar información Verificar que la pagina sea confiable Tener en cuenta que la información esteactualizada Dispersión de la información Mantener antivirus en el computador Mantener antivirus actualizado Revisar con el antivirus todos los dispositivos que se conecten. Hacer revisión periódica al PC en busca de virus No descargar e- mail de dudosa procedencia. Mantener instalado y actualizado el anti spyware Mantener un antivirus instalado y actualizado. Restringir descargas de sowftare específicamente en entidades o empresas donde se posee información valiosa. Instalación y configuración del firewalls para monitorear trafico entrante y saliente. Implementar herramientas para revisar e-mails en busca de spam. Tener un antivirus en el computador, Mantener antivirus actualizado Mantener el sistema operativo actualizado Tener el firewall activado Revisar con el antivirus todos los dispositivos que se conecten.

- 3. c. definición de buscador especializado, características y mencione (5) cinco buscadores especializados en tecnología buscadorr especializadoen tecnologia herramienta que restringe la busqy¿ueda en las pagina Web , estos se limitan en un tema en concreto y recogen todas las fuentes que se encuentre sobre esa tematica caracteristicas informacion confiable rapides al encontrar la informacion software libre( abierto para todo publico) varias opciones defuente sobrela tematica facil deutilizar buscadores scirus gooogle citeseer.ist google libros yahoo

- 4. d. evolución de la WEB evolucion de la web web 1.0 1991 ssitema basado en hipertexto pocos productores de contenido muchos lectores deestos contenidos paginas estaticas l a actualizacion delos sitios no se realiza de forma periodica sitios direccionales y no colaborativos l los usuarios son lectores consumidores interaccionminima reducida a formularios de contacto, incripcion, voletines, etc web informativa web 2.0 2004 sistema basado en comunidades deusuarios el usuarioes el centro participacionde usuarios usabilidad( facilidad deutilizacion de las herramientas) navegacionmas agily rapida web social web 3.o 2006 transformacionde la red en una base de datos web semantica

- 5. e. requisitos para tener una conexión a internet y la función que cumple cada uno de ellos. conexion a internet se necesita conexionfisica ( dispositivos de hardware tarjetas de red ethernet ( cable UTP) tarjetas de red wireless ( ondas) conexionlogica (protocolos) protocolo TCP/IP ejecuta la conexiona internet yla transferencia de datos protocolo FTP transferencia de archivos desde un servidor aplicaciones navegadores internet explorer,mozilla,firefox, opera,google,chrome, safari. Transferencia de datos Transferenciade datos y la interpretaciónde losmismos Permitenlacorrectavisibilidad de la información