Arbol E Problemas

•Descargar como DOC, PDF•

0 recomendaciones•331 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Educación y sensibilización en seguridad de la información

Educación y sensibilización en seguridad de la informaciónModernizacion y Gobierno Digital - Gobierno de Chile

Recomendados

Educación y sensibilización en seguridad de la información

Educación y sensibilización en seguridad de la informaciónModernizacion y Gobierno Digital - Gobierno de Chile

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Destacado (20)

Informatico Tarea Final 1 Arbol De Problemas (1).Shir

Informatico Tarea Final 1 Arbol De Problemas (1).Shir

Similar a Arbol E Problemas

Similar a Arbol E Problemas (20)

Modulo 8 Crisis Externa - Cambio tecnológico - ESP.pptx

Modulo 8 Crisis Externa - Cambio tecnológico - ESP.pptx

3.2. Propongo soluciones tecnológicas en condiciones de incertidumbre, donde ...

3.2. Propongo soluciones tecnológicas en condiciones de incertidumbre, donde ...

Presentacion 7 acciones que mejoraran seguridad informatica

Presentacion 7 acciones que mejoraran seguridad informatica

3 2-indicadordedesempeo111111-120827075006-phpapp02

3 2-indicadordedesempeo111111-120827075006-phpapp02

Evidencia estudio de caso parte 1 alfredo carrascal guarin

Evidencia estudio de caso parte 1 alfredo carrascal guarin

3 2-indicadordedesempeo111111-120827075006-phpapp02

3 2-indicadordedesempeo111111-120827075006-phpapp02

Más de guestb6f230a

Más de guestb6f230a (19)

Último

Último (20)

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

El gusano informático Morris (1988) - Julio Ardita (1995) - Citizenfour (2014...

El gusano informático Morris (1988) - Julio Ardita (1995) - Citizenfour (2014...

Presentación inteligencia artificial en la actualidad

Presentación inteligencia artificial en la actualidad

Instrumentación Hoy_ INTERPRETAR EL DIAGRAMA UNIFILAR GENERAL DE UNA PLANTA I...

Instrumentación Hoy_ INTERPRETAR EL DIAGRAMA UNIFILAR GENERAL DE UNA PLANTA I...

KELA Presentacion Costa Rica 2024 - evento Protégeles

KELA Presentacion Costa Rica 2024 - evento Protégeles

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Hernandez_Hernandez_Practica web de la sesion 12.pptx

Hernandez_Hernandez_Practica web de la sesion 12.pptx

SalmorejoTech 2024 - Spring Boot <3 Testcontainers

SalmorejoTech 2024 - Spring Boot <3 Testcontainers

trabajotecologiaisabella-240424003133-8f126965.pdf

trabajotecologiaisabella-240424003133-8f126965.pdf

Arbol E Problemas

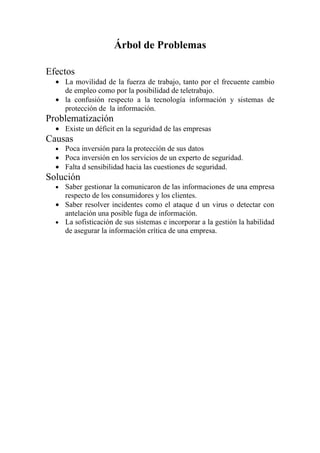

- 1. Árbol de Problemas Efectos • La movilidad de la fuerza de trabajo, tanto por el frecuente cambio de empleo como por la posibilidad de teletrabajo. • la confusión respecto a la tecnología información y sistemas de protección de la información. Problematización • Existe un déficit en la seguridad de las empresas Causas • Poca inversión para la protección de sus datos • Poca inversión en los servicios de un experto de seguridad. • Falta d sensibilidad hacia las cuestiones de seguridad. Solución • Saber gestionar la comunicaron de las informaciones de una empresa respecto de los consumidores y los clientes. • Saber resolver incidentes como el ataque d un virus o detectar con antelación una posible fuga de información. • La sofisticación de sus sistemas e incorporar a la gestión la habilidad de asegurar la información crítica de una empresa.