Trabajo word

•

0 recomendaciones•739 vistas

ANDadhkajdbaskjdcbkjaskjdcbjk

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (19)

Similar a Trabajo word

Similar a Trabajo word (20)

Último

Diapositivas de mi seminario "Usos y desusos de la inteligencia artificial en revistas científicas", facilitado a editores de revistas científicas de Iberoamérica en el XIII Congreso Internacional sobre Revistas Científicas (CRECS 2024), el 8 de mayo de 2024 en la ciudad de Arequipa, Perú, en el campus de la Universidad Católica de Santa María.Usos y desusos de la inteligencia artificial en revistas científicas

Usos y desusos de la inteligencia artificial en revistas científicasJuan D. Machin-Mastromatteo #Juantífico

Programación Anual D.P.C.C 1ro1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...

1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...JoseMartinMalpartida1

Último (20)

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

Plan-de-la-Patria-2019-2025- TERCER PLAN SOCIALISTA DE LA NACIÓN.pdf

Plan-de-la-Patria-2019-2025- TERCER PLAN SOCIALISTA DE LA NACIÓN.pdf

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

Concepto y definición de tipos de Datos Abstractos en c++.pptx

Concepto y definición de tipos de Datos Abstractos en c++.pptx

Usos y desusos de la inteligencia artificial en revistas científicas

Usos y desusos de la inteligencia artificial en revistas científicas

Tema 19. Inmunología y el sistema inmunitario 2024

Tema 19. Inmunología y el sistema inmunitario 2024

Desarrollo y Aplicación de la Administración por Valores

Desarrollo y Aplicación de la Administración por Valores

Prueba libre de Geografía para obtención título Bachillerato - 2024

Prueba libre de Geografía para obtención título Bachillerato - 2024

Tema 10. Dinámica y funciones de la Atmosfera 2024

Tema 10. Dinámica y funciones de la Atmosfera 2024

1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...

1ro Programación Anual D.P.C.C planificación anual del área para el desarroll...

Trabajo word

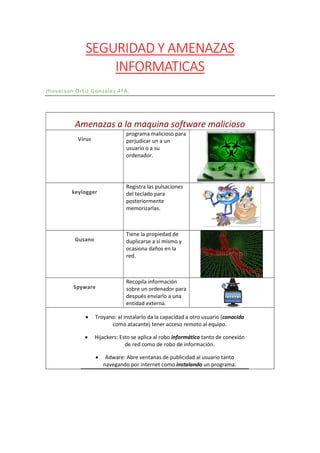

- 1. SEGURIDAD Y AMENAZAS INFORMATICAS Jhoverson Ortiz Gonzalez 4ºA. Amenazas a la maquina software malicioso Virus programa malicioso para perjudicar un a un usuario o a su ordenador. keylogger Registra las pulsaciones del teclado para posteriormente memorizarlas. Gusano Tiene la propiedad de duplicarse a sí mismo y ocasiona daños en la red. Spyware Recopila información sobre un ordenador para después enviarlo a una entidad externa. Troyano: al instalarlo da la capacidad a otro usuario (conocido como atacante) tener acceso remoto al equipo. Hijackers: Esto se aplica al robo informático tanto de conexión de red como de robo de información. Adware: Abre ventanas de publicidad al usuario tanto navegando por internet como instalando un programa.

- 2. Software para proteger la máquina Antivirus son programas que su objetivo es detectar eliminar los virus instalados en su equipo. Cortafuegos Parte del sistema de red que bloquea los accesos no autorizados. Proxy es un agente o sustituto autorizado para actuar en nombre de otra persona. Contraseñas serie de dígitos que se utiliza para ocultar información y solo los q tengan esos dígitos pueden autentificar para extraer la información. Criptografía es un método también conocido como encriptar para ocultar un mensajes.