La Pirateria

•Descargar como PPT, PDF•

0 recomendaciones•256 vistas

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Destacado

Destacado (20)

Programación de los Talleres Nuevas Tecnologías de Divulgación

Programación de los Talleres Nuevas Tecnologías de Divulgación

Vanessa salazar antivirus que son y funcionamiento (1)

Vanessa salazar antivirus que son y funcionamiento (1)

Suárez en la mira: Riqueza minera, conflictos sociales y grupos armados ile...

Suárez en la mira: Riqueza minera, conflictos sociales y grupos armados ile...

Similar a La Pirateria

Similar a La Pirateria (20)

Aspectos éticos y legales del uso de la información digital

Aspectos éticos y legales del uso de la información digital

Aspectos éticos y legales del uso de la información digital

Aspectos éticos y legales del uso de la información digital

La Pirateria

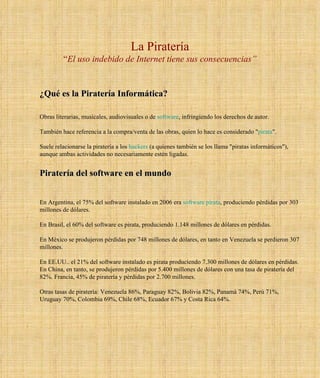

- 1. La Piratería “ El uso indebido de Internet tiene sus consecuencias” ¿Qué es la Piratería Informática? Obras literarias, musicales, audiovisuales o de software , infringiendo los derechos de autor. También hace referencia a la compra/venta de las obras, quien lo hace es considerado " pirata ". Suele relacionarse la piratería a los hackers (a quienes también se los llama "piratas informáticos"), aunque ambas actividades no necesariamente estén ligadas. Piratería del software en el mundo En Argentina, el 75% del software instalado en 2006 era software pirata , produciendo pérdidas por 303 millones de dólares. En Brasil, el 60% del software es pirata, produciendo 1.148 millones de dólares en pérdidas. En México se produjeron pérdidas por 748 millones de dólares, en tanto en Venezuela se perdieron 307 millones. En EE.UU.. el 21% del software instalado es pirata produciendo 7.300 millones de dólares en pérdidas. En China, en tanto, se produjeron pérdidas por 5.400 millones de dólares con una tasa de piratería del 82%. Francia, 45% de piratería y pérdidas por 2.700 millones. Otras tasas de piratería: Venezuela 86%, Paraguay 82%, Bolivia 82%, Panamá 74%, Perú 71%, Uruguay 70%, Colombia 69%, Chile 68%, Ecuador 67% y Costa Rica 64%.