Actividad1.7

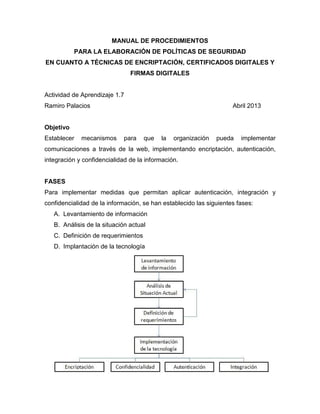

- 1. MANUAL DE PROCEDIMIENTOS PARA LA ELABORACIÓN DE POLÍTICAS DE SEGURIDAD EN CUANTO A TÉCNICAS DE ENCRIPTACIÓN, CERTIFICADOS DIGITALES Y FIRMAS DIGITALES Actividad de Aprendizaje 1.7 Ramiro Palacios Abril 2013 Objetivo Establecer mecanismos para que la organización pueda implementar comunicaciones a través de la web, implementando encriptación, autenticación, integración y confidencialidad de la información. FASES Para implementar medidas que permitan aplicar autenticación, integración y confidencialidad de la información, se han establecido las siguientes fases: A. Levantamiento de información B. Análisis de la situación actual C. Definición de requerimientos D. Implantación de la tecnología

- 2. A. LEVANTAMIENTO DE LA INFORMACIÓN 1. Identificar los tipos de transacciones on-line que realiza la empresa. 2. Establecer una comisión para investigar sobre tecnologías de encriptación, autenticación, integración y confidencialidad de la información aplicadas en las transacciones on-line identificadas. 3. Determinar el marco legal de las tecnologías que se desean implementar. 4. Crear un documento con toda la información recabada en los puntos anteriores B. ANÁLISIS DE LA SITUACIÓN ACTUAL 1. Determinar las herramientas de hardware utilizados en las transacciones on-line. 2. Establecer los sistemas de software implementados. 3. En base al documento generado en la Fase A, y la información obtenida en los puntos anteriores, establecer con el ente gerencial adecuado, lo que se quiere implementar 4. Crear un documento donde se establece la situación actual de la empresa y lo que se desea llegar a implementar C. DEFINICIÓN DE REQUERIMIENTOS 1. En base a los documentos generados en la fase A y fase B, identificar los requerimientos tecnológicos de hardware y software. 2. Identificar los requerimientos legales para implementar las tecnologías 3. Identificar los recursos humanos necesarios para implementar la tecnología 4. Identificar las empresas reconocidas legalmente y oficialmente que provean de las tecnología adecuada. 5. Establecer costos y determinar con el ente gerencial adecuado, sobre las tecnologías que se quieran implementar. 6. Si no existen los recursos financieros para adquirir o implementar las tecnologías, se debe volver a la fase B, para determinar nuevos requerimientos.

- 3. 7. Elaborar un documento con los requerimientos y las entidades o empresas que satisfagan los requerimientos. D. IMPLEMENTACIÓN DE LAS TECNOLOGÍAS Para implementar las tecnologías adecuadas se debe realizar • Creación de claves. • Validación de identidad. • Obtener, renovar y terminar certificados. • Validar y distribuir certificados. • Almacenamiento seguro y recuperación de claves. • Generación de firmas. • Establecimiento y administración de relaciones de confianza. • Usos de protocolos de seguridad Obtención de certificados digitales Obtener la documentación necesaria como RUC o cedula de identidad, copia del nombramiento del representante legal, copia de cédula y papeleta de votación del representante legal, llenar el formulario “Autorización para solicitud de certificados”, que se puede bajar en el siguiente enlace http://bit.ly/sHqTd5http://bit.ly/sHqTd5. Ingresar a la pagina web del Banco central en la sección de firmas digitales, realizar el registro y esperar que el Banco Central le notifique, que la solicitud ha sido aprobada. Realizar el pago correspondiente, y acercarse a la institución para obtener el certificado y una brece capacitación sobre su uso. Obtención de Protocolos de Comunicación segura y Sellos de confianza Contratar un servicio de Sello de confianza y Aseguramiento de comunicación Segura SSL, TLS. Una de las empresas que ofrece este servicio en Ecuador es NeoThek. http://www.neothek.com/certificados-ssl/Ecuador

- 4. Políticas de seguridad Determinar tipos de usuario internos y externos • Establecer los tipos de usuario autorizados por la empresa para usar los certificados y firmas digitales • Establecer usuarios que puedan usar certificados digitales para uso de correo electrónico interno • Establecer usuarios que puedan usar certificados digitales para uso de correo electrónico externo • Establecer usuarios que puedan emitir facturas electrónicas • Establecer usuarios que puedan recibir o transmitir información digital crítica para la empresa • Establecer usuarios que no son parte de la empresa, pero que temporalmente usen la infraestructura de la misma. • Establecer usuarios que puedan realizar investigaciones o pruebas sobre los mecanismos de seguridad de emisión y uso de certificados y firmas digitales Determinar niveles de seguridad Establecer niveles de seguridad que tendrá el proceso para generar el certificado otorgada al usuario identificado. Estos niveles de seguridad pueden ser: • Bajo: usuarios de correo electrónico interno • Medio: usuarios de correo electrónico interno y externos • Alto: Usuarios para emitir facturas electrónicas y trasmisión, recepción de otros documentos electrónicos • Temporal: Para usuarios que usan temporalmente la infraestructura de la empresa • Desarrollo y Pruebas. Para usuarios que realizan investigaciones o pruebas sobre los certificados y firmas digitales y uso de protocolos de seguridad.

- 5. Determinar algoritmos de encriptación • Establecer mecanismos de encriptación tipo RSA, con tamaño de clave de 1024 bits para usuarios de nivel bajo • Establecer mecanismos de encriptación tipo RSA, DSA, con tamaño de clave de 2048 bits para usuarios de nivel medio, alto, y temporal Renovación de certificados y firmas digitales • Establecer con el departamento de Recursos Humanos una comunicación sobre personas que hagan uso de la infraestructura de la empresa de forma temporal o permanente. • Establecer con el departamento de Recursos Humanos información sobre el cambio de perfil del usuario para establecer nuevos certificados digitales a quienes hayan cambiado su estatus dentro de la organización • Establecer periodos de tiempo donde sean válidos los certificados y cambiar los algoritmos de encriptación • Realizar auditorías periódicas sobre el uso correcto de los certificados y firmas digitales. • Realizar auditoría durante el tiempo que el usuario temporal use la infraestructura de la organización Revocación de certificados y firmas digitales • Establecer con el Departamento de Recursos Humanos sobre personas que ya no formen parte de la organización. Para revocar los permisos de uso o generación de certificados • Revocar inmediatamente el uso de certificados o firmas digitales a personal que usa temporalmente la infraestructura de la organización • Revocar inmediatamente el uso de certificados o firmas digitales a personal que haya salido de la empresa por cualquier motivo

- 6. Socialización • Establecer una manual de procedimiento para el uso correcto de certificados y firmas digitales, sobre la revocatoria y renovación de las mismas • Realizar talleres de capacitación sobre el uso correcto de los certificados y firmas digitales Revisión y Afinación • Establecer periódicamente revisiones sobre los procedimientos descritos en este manual • Aplicar correctivos o nuevas tecnologías e incluir su uso correcto en este documento.

- 7. Fuentes de Información: PUESTA EN PRODUCCION DEL SISTEMA DE INFRAESTRUCTURA DE CLAVE PUBLICA (PKI) Universidad Técnica Particular de Loja Bolívar Eduardo León Ortega Tecnologías aplicables a un comercio electrónico http://comercioelectronicojava.blogspot.com/2011/11/elementos-del-comercio- electronico.html Guía sobre seguridad y privacidad en el Comercio Electrónico http://www.google.com.ec/url?sa=t&rct=j&q=herramientas%20de%20seguridad% 20al%20comercio%20electr%C3%B3nico&source=web&cd=3&cad=rja&sqi=2&ved =0CD4QFjAC&url=http%3A%2F%2Fwww.inteco.es%2Ffile%2FLskjzZLl7XTCI6RE 5arRRg&ei=ofRzUfWWMYiw8ASs5IHICA&usg=AFQjCNE304yvcq1j5BzmSCWcUV by3aRCSQ&bvm=bv.45512109,d.eWU El Comercio Electrónico; implicaciones contables impositivas en un modelo de negocio aplicable al entorno empresarial ecuatoriano http://repositorio.ute.edu.ec/bitstream/123456789/11037/1/20545_1.pdf Tecnologías aplicables a un comercio electrónico http://comercioelectronicojava.blogspot.com/2011/11/elementos-del-comercio- electronico.html