Acl conceptos

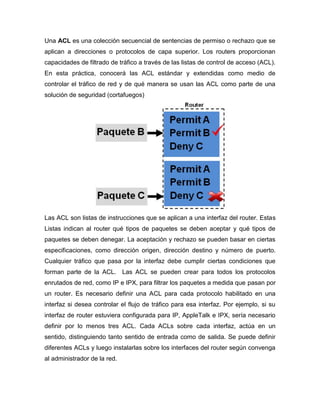

- 1. Una ACL es una colección secuencial de sentencias de permiso o rechazo que se aplican a direcciones o protocolos de capa superior. Los routers proporcionan capacidades de filtrado de tráfico a través de las listas de control de acceso (ACL). En esta práctica, conocerá las ACL estándar y extendidas como medio de controlar el tráfico de red y de qué manera se usan las ACL como parte de una solución de seguridad (cortafuegos) Las ACL son listas de instrucciones que se aplican a una interfaz del router. Estas Listas indican al router qué tipos de paquetes se deben aceptar y qué tipos de paquetes se deben denegar. La aceptación y rechazo se pueden basar en ciertas especificaciones, como dirección origen, dirección destino y número de puerto. Cualquier tráfico que pasa por la interfaz debe cumplir ciertas condiciones que forman parte de la ACL. Las ACL se pueden crear para todos los protocolos enrutados de red, como IP e IPX, para filtrar los paquetes a medida que pasan por un router. Es necesario definir una ACL para cada protocolo habilitado en una interfaz si desea controlar el flujo de tráfico para esa interfaz. Por ejemplo, si su interfaz de router estuviera configurada para IP, AppleTalk e IPX, sería necesario definir por lo menos tres ACL. Cada ACLs sobre cada interfaz, actúa en un sentido, distinguiendo tanto sentido de entrada como de salida. Se puede definir diferentes ACLs y luego instalarlas sobre los interfaces del router según convenga al administrador de la red.

- 2. Razones para el uso de ACLs Hay muchas razones para crear ACLs. Por ejemplo, las ACL se pueden usar para: Limitar el tráfico de red y mejorar el rendimiento de la red. Por ejemplo, las ACL pueden designar ciertos paquetes para que un router los procese antes de procesar otro tipo de tráfico, según el protocolo. Esto se denomina colocación en cola, que asegura que los router no procesarán paquetes que no son necesarios. Como resultado, la colocación en cola limita el tráfico de red y reduce la congestión. Brindar control de flujo de tráfico. Por ejemplo, las ACL pueden restringir o reducir el contenido de las actualizaciones de enrutamiento. Estas restricciones se usan para limitar la propagación de la información acerca de redes específicas por toda la red. Proporcionar un nivel básico de seguridad para el acceso a la red. Por ejemplo, las ACL pueden permitir que un host acceda a una parte de la red y evitar que otro acceda a la misma área. Al Host A se le permite el acceso a la red de Recursos Humanos, y al Host B se le deniega el acceso a dicha red. Si no se configuran ACL en su router, todos los paquetes que pasan a través del router supuestamente tendrían acceso permitido a todas las partes de la red. Se debe decidir qué tipos de tráfico se envían o bloquean en las interfaces del router. Por ejemplo, se puede permitir que se enrute el tráfico de correo electrónico, pero bloquear al mismo tiempo todo el tráfico de telnet. (Diagrama ac_list.pdf) Reglas de Funcionamiento de ACL Se puede configurar una sola lista en cada interfaz por sentido del tráfico (entrante/saliente), por protocolo de enrutamiento (IP, IPX, etc.). Cada lista de acceso es identificada por un ID único (un numero o alfanumérico). En el caso de las listas numeradas, este ID identifica el tipo de lista de acceso y las diferencia de otras semejantes.

- 3. Cada paquete que ingresa o sale de la interfaz es comparado con cada linera de la lista secuencialmente, en el mismo orden que fueron ingresadas, comenzando por la primera ingresada. La comparación se sigue realizando hasta tanto se encuentre una coincidencia. Una vez que el paquete cumple con la condición de una línea , se ejecuta la acción indicada y no se sigue comparando. Hay un deny all implícito al final de cada lista de acceso, que no es visible. Por lo tanto, si el paquete4 no coincide con ninguna de las premisas declaradas en la lista será descartado. Los filtros de tráfico saliente no afectan el tráfico originado en el mismo router. Las listas de acceso IP al descartar un paquete envían al origen un mensaje ICMP de “host de destino inalcanzable”. Tener en cuenta que al activar listas de acceso el router automáticamente conmuta de fast switching a process switching. o Fast Switching – Feature de los routers ciscos que utiliza un cache del router para conmutar rápidamente los paquetes hacia el puerto de salida sin necesidad de seleccionar la ruta para cada paquete que tiene una misma dirección de destino. o Process Switching – Operación que realiza una evaluación completa de la ruta por paquete. Implica la transmisión completa del paquete al CPU del router donde será re-encapsulado para ser entregado a través de la interfaz de destino. El router realiza la selección de la ruta para cada paquete. Es la operación que requiere una utilización más intensiva de los recursos del router. Tipos de listas de acceso IP e IPX Listas de acceso estándar o Listas IP: Permiten filtrar únicamente direcciones IP de origen. o Listas IPX: Filtran direcciones IPX de origen como destino. Listas de acceso extendida

- 4. o Listas IP: Verifican direcciones de origen y destino, protocolo de capa 3 y puerto de capa 4. o Listas IPX: Permiten filtrar además de las direcciones de IPX de origen y destino, a través del valor del campo del protocolo del encabezado de capa 3 y el numero de socket del encabezado de capa 4. Listas de acceso nombradas: Listas de acceso IP tanto estándar como extendidas que verifican direcciones de origen y destino, protocolos de capa 3 y puertos de capa 4, identificados con una cadena de caracteres alfanuméricos. A diferencia de las listas de acceso numeradas, se configuran en un submodo propio y son editables. Filtros IPX SAP: Se utilizan para controlar el tráfico de paquetes SAP tanto a nivel LAN como WAN. Son un mecanismo útil para controlar el acceso a los dispositivos IPX. Lista de acceso entrante: controlan el tráfico que ingresa al router a través del puerto en el que esta aplicada, y antes de que sea conmutado a la interfaz de salida. Listas de acceso saliente: controlan el tráfico saliente del router a través del puerto en que esta aplicada, una vez que ya ha sido conmutado. Numero de lista de acceso El tipo de lista de acceso y protocolo de capa 3 que filtra se especifica a partir de un número de lista de acceso. El listado completo de números de lista de acceso y su configuración de puede consultar en IUOS a parir del modo de configuración escribiendo: Router (config)#acces-list ? 1-99 IP estándar 100-199 IP extendida 200-299 Protocolo Type Code 300-399 DECnet

- 5. 400-499 XNS estándar 500-599 XNS extendida 600-699 Apple Tlak 700-799 48 bit MAC address estándar 800-899 IPX estándar 900-999 IPX extendida 1000-1099 IPX SAP 1100-1199 48 bit MAC address extendida 1200-1299 IPX Summary address Número de Puerto En las listas de acceso IP extendidas, al especificar protocolo TCP o UDP se puede también especificar la aplicación que se desea filtrar a través del número de puerto. FTP Data 20 TCP FTP 21 TCP Telnet 23 TCP SMTP 25 TCP Time 37 UDP TACACS 49 UDP DNS 53 UDP DHCP server 67 UDP DHCP client 68 UDP TFTP 69 UDP Gopher 70 UDP Finger 79 UDP HTTP 80 TCP POP3 110 TCP RPC 111 UDP NetBIOS name 137 UDP NetBIOS datag 138 UDP

- 6. NetBIOS session 139 UDP SNMP 161 UDP IRC 194 Mascara de Wildcard Las mascara de wildcard son direcciones de 32 bits divididas en 4 octetos de 8 bits utilizadas parea generar filtros de direcciones IP. Se utilizan en combinación de una dirección IP. En las mascara de wildcard el digito en 0 (cero) indica una posición que debe ser comprobada, mientras que el digito 1 (uno) indica una posición que carece de importancia. La máscara se aplica a una dirección IP específica contenida en la declaración de la ACL y a la dirección de los paquetes a evaluar. Si ambos resultados son iguales, entonces se aplica al paquete el criterio de permisos o denegación enunciado en la línea correspondiente. 172.16.14.33 0.0.0.0 Indica que se debe seleccionar únicamente la dirección IP declarada 172.16.14.33 0.0.0.255 Selecciona todas las direcciones IP comprendidas entre 172.16.14.0 y 172.16.14.255 (no discrimina respecto del cuarto octeto). 1172.16.14.33 0.0.255.255 Selecciona todas las direcciones IP de la red 172.16.0.0 comprendidas entre 172.16.0.0 y 172.16.255.255 (no discrimina respecto del numero de host – los dos últimos bits). Algunas reglas de cálculos 1. Cuando se desea filtrar una red completa, la máscara de wildcard es el complemento de la máscara de red por defecto: Dirección de red 172.16.0.0

- 7. Mascara de subred por defecto 255.255.0.0 Mascara de wildcard 0.0.255.255 2. Cuando se desea filtrar una subred completa, la máscara de wildcard es el complemento de la máscara de subred que se esté aplicando: Dirección de red 172.16.30.0/24 Mascara de subred por defecto 255.255.255.0 Mascara de wildcard 0.0.0.255 Dirección de red 172.16.32.0/20 Mascara de subred por defecto 255.255.240.0 Mascara de wildcard 0.0.15.255 Configuración de las listas de acceso (ACL) En el proceso de configuración de las listas de acceso deben distinguirse 2 etapas: 1. Creación de la lista de acceso en modo de configuración global 2. Asignación de esa lista a un puerto de modo entrante o saliente Listas de acceso IP estándar Router(config)#access-list [permit/deny] [IP origen] Router(config)#interface serial 1 Router(config)#ip access-group [1-99] [in/out] Listas de acceso IP extendidas Router(config)#access-list [100-199][permit/deny][pro- tocolo][IP origen] [IP destino] [tipo de servicio] Router(config)#interface serial 1 Router(config)#ip access-group [100-199] [in/out] Listas de acceso IP nombradas Router(config)#access-list [satandar/extended] [IP origen]

- 8. Para configurar una lista de acceso IP nombrada estándar: Router(config)#[permit/deny] [IP origen] Para configurar una lista de acceso IP nombrada extendida: Router(config)#[permit/deny] [protocolo] [IP origen] [ip destino] [tipo de servicio] Lista de acceso IPX estándar Router(config)#acces-list [800-899][permit/deny][IPX origen] [IPX destino] Nota: el valor -1 en el campo correspondiente a las direcciones de origen y/o indica cualquier origen o destino. Router(config)#interface serial 1 Router(config)#ip access-group [800-899] [in/out] Listas de acceso IPX extendida Router(config)#acces-list[900-999][permit/deny][protocolo][IPX origen][IPX destino][socket] Router(config)#interface serial 1 Router (config)#ip access-group [900-999] [in/out] Filtros IPX SAP Router(config)#acces-list[900-999][permit/deny][protocolo][IPX origen][servicio] Nota: el valor 0 en el campo servicio indica “todos los servicios” Router(config)#interface serial 1 Router(config)#ip access-group [input/output]-sap-filter [1000-1099] Filtros aplicados a terminales virtuales Se pueden aplicar a las terminales virtuales (acceso por telnet) listas de acceso estándar a fin de limitar las direcciones IP a partir de las cuales se podrá conectar al dispositivo vía telnet. Router(config)#access-list permit host 172.16.10.3

- 9. Router(config)#line vty 0 4 Router(config)#access-class 10 in Comandos especiales En algunos casos especiales, un comando puede reemplazar una máscara wildcard, con el mismo efecto: xxx.xxx.xxx.xxx 0.0.0.0 host xxx.xxx.xxx.xxx 0.0.0.0 255.255.255.255 any -1 any IPX network remark utilizado en lugar de la opción permit/dany, permite insertar comentarios en una lista de acceso. Si no específica una máscara por defecto, el sistema operativo asume la máscara por defecto: 0.0.0.0 en consecuencia, las siguientes formas son equivalentes: Router(config)#access-class 10 permit 172.16.10.3 0.0.0.0 Router(config)#access-class 10 permit host 172.16.10.3 Router(config)#access-class 10 permit 172.16.10.3 Monitoreo de las listas Router# show ip Access-list [#] Muestra las listas y el contenido de todas las ACL o una en particular. No permite verificar a que interfaz esta aplicada Router#show ip Access-list Muestras solamente la configuración de ACL IP Router#show ipx Access-list [#] Muestras solamente la configuración de ACL IPX

- 10. Router#show ip interface Muestra los puertos que tienen aplicadas ACL IP Router#show ipx interface Muestra los puertos que tienen aplicadas ACL IPX Router#show running-config Muestra tanto las listas de acceso configuradas, como la que se encuentran aplicadas a casa interfaz Tips de aplicación Antes de comenzar a trabajar sobre una lista de acceso existente, desvincúlela de todas las interfaces a las que se encuentre asociada. No se puede remover una única línea de una lista de acceso numerada (no son editables). Cada vez que se agrega una línea a la lista de acceso, esta se ubicara a continuación de las líneas existente, al final. Organice su lista de acceso de modo que los criterios más específicos estén al comienzo de la misma, y luego las premisas más generales. Coloque primero los permisos y luego las denegaciones. Toda lista de acceso debe incluir al menos un comando permit Las listas de acceso no filtran el trafico originado en el router Una misma lista de acceso puede ser asignada a varias interfaces en el mismo dispositivo, tanto en modo entrante como en modo saliente. Las listas de acceso estándar deben colocarse lo más cerca posible del destino del trafico Las listas de acceso extendidas deben colocarse lo más cerca posible del origen del tráfico que será denegado. Borrar las ACLs existentes

- 11. Ejecuta el comando show access-list para comprobar si existe alguna ACL definida. En ese caso, bórralas con el comando no access-list <nº>. Comprueba también si algún interfaz tiene aplicada ninguna ACL con el comando show ip interface. En ese caso, desactívalas empleando el comando no ip access-group <nº> in/out, desde el modo de configuración del interfaz.