Clase 08

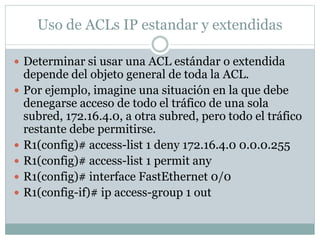

- 1. Uso de ACLs IP estandar y extendidas Determinar si usar una ACL estándar o extendida depende del objeto general de toda la ACL. Por ejemplo, imagine una situación en la que debe denegarse acceso de todo el tráfico de una sola subred, 172.16.4.0, a otra subred, pero todo el tráfico restante debe permitirse. R1(config)# access-list 1 deny 172.16.4.0 0.0.0.255 R1(config)# access-list 1 permit any R1(config)# interface FastEthernet 0/0 R1(config-if)# ip access-group 1 out

- 2. Se ha bloqueado a todos los hosts de la subred 172.16.4.0 la salida de la interfaz Fa0/0 hacia la subred 172.16.3.0. Estos son los parámetros del comando access-list:

- 3. El parámetro 1 indica que esta ACL es una lista estándar. El parámetro deny indica que el tráfico que coincida con los parámetros seleccionados no será reenviado. El parámetro 172.16.4.0 es la dirección IP de la subred de origen. El parámetro 0.0.0.255 es la máscara wildcard. Los ceros (0) indican posiciones que deben coincidir en el proceso; los unos (1) indican posiciones que serán ignoradas.

- 4. La máscara con ceros (0) en los primeros tres octetos indica que esas posiciones deberán coincidir. El 255 indica que el último octeto será ignorado. El parámetro permit indica que el tráfico que coincide con los parámetros seleccionados será reenviado. El parámetro any es una abreviación de la dirección de IP del origen. Indica una dirección de origen 0.0.0.0 y una máscara wildcard 255.255.255.255; todas las direcciones de origen coincidirán.

- 5. A causa del deny implícito al final de todas las ACL, el comando access-list 1 permit any debe ser incluido para asegurar que sólo el tráfico de la subred 72.16.4.0 sea bloqueado y que todo el tráfico restante sea permitido.

- 6. En comparación con las ACLs estándar, las ACLs extendidas permite que tipos específicos de tráfico sean denegados o permitidos. Imagine una situación en la que el tráfico FTP que proviene de una subred deba ser denegado sólo hacia otra subred. En este caso, se requiere una ACL extendida, ya que se filtra un tipo específico de tráfico.

- 7. R1(config)# access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 R1(config)# access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 20 R1(config)# access-list 101 permit ip any any

- 8. En esta ACL, se deniega el acceso FTP de la subred 172.16.4.0/24 a la subred 172.16.3.0/24. Todo el tráfico restante es permitido. Como se usa el puerto TCP 21 para los comandos del programa FTP y el puerto TCP 20 para la transferencia de datos FTP, ambos puertos son denegados. Se requiere una sentencia permit ip any any al final de la ACL: si no estuviera, se denegaría todo el tráfico por el deny implícito.

- 9. En este ejemplo, el mejor lugar para ubicar la ACL es de entrada en la interfaz Fa0/1. Esto asegura que el tráfico FTP no deseado sea descartado antes de malgastar los recursos de procesamiento del router. Router(config)# interface fastethernet 0/1 Router(config-if)# ip access-group 101 in

- 10. Tenga en consideración que, en esta ACL, una sentencia permit any any invalida la sentencia implícita deny all al final de todas las ACL. Esto significa que todo el resto del tráfico, incluyendo el tráfico FTP que se origina en la red 172.16.4.0/24 y se dirige a cualquier red que no sea la 172.16.3.0/24, será permitido.

- 12. Topologia y flujo de las listas de control de acceso La dirección del tráfico a través de un dispositivo de red es definida por las interfaces de entrada y salida del tráfico. El tráfico de entrada es aquél que ingresa al router, antes de acceder a la tabla de enrutamiento. El tráfico de salida es todo aquél que ingresó al router y fue procesado por él para determinar a dónde deberá reenviar los datos. Antes de que los datos sean reenviados fuera de esa interfaz, se examina la ACL de salida. Dependiendo del tipo de dispositivo y el tipo de ACL configurada, el tráfico de retorno puede ser monitoreado dinámicamente.

- 15. Además del flujo, es importante tener en consideración la ubicación de las ACLs. La ubicación depende del tipo de ACL que se use. Ubicación de ACLs extendidas – Las ACLs extendidas se ubican en los routers lo más cerca del origen que se está filtrando como sea posible. Ubicar una ACL extendida demasiado lejos del origen resulta en un uso ineficiente de los recursos de red. Por ejemplo, los paquetes pueden ser enviados en una ruta larga sólo para ser descartados o denegados.

- 16. Ubicación de ACLs estándar – Las ACLs estándar se ubican lo más cerca del destino como sea posible. Las ACLs estándar filtran paquetes basándose sólo en la dirección de origen, por lo tanto, ubicarlas demasiado cerca del origen puede afectar adversamente a los paquetes al denegar todo el tráfico, incluyendo el válido.

- 19. Generalmente, las ACLs se usan para prevenir que la mayoría del tráfico ingrese a la red. Al mismo tiempo, permiten selectivamente algunos tipos de tráfico más seguros, como HTTPS (puerto TCP 443), para su uso en los negocios. Esto generalmente requiere el uso de ACLs extendidas y un conocimiento claro de los puertos que deben ser bloqueados y los que deben ser permitidos.

- 20. El programa Nmap puede ser usado para determinar qué puertos están abiertos en un dispositivo dado. Por ejemplo, una ACL no permite que el tráfico POP3 descargue correo electrónico a través de Internet de un servidor de correo en la red de la empresa, pero permite que el correo electrónico sea descargado desde una estación de trabajo dentro de la red de la empresa. La salida de un escaneo Nmap del servidor POP3 depende de dónde se origine el escaneo. Si el escaneo se realiza desde una PC dentro de la red, el puerto POP3 aparecerá abierto (puerto TCP 110).

- 23. Luego de que se aplica una ACL a una interfaz, es importante verificar que esté funcionando como se desea, es decir, que el tráfico que debe ser denegado sea denegado y que el válido sea permitido. Aunque la opción log muestra coincidencias de paquetes registrados a medida que ocurren, puede ser una carga excesiva en los recursos del dispositivo de red. La opción log debe ser utilizada de manera provisoria para verificar y resolver problemas de configuración de una ACL.

- 24. El comando show ip access-list puede ser usado como medio básico para revisar el efecto de la ACL. Con este comando, sólo se registrará el número de paquetes que coincidan con una entrada de control de acceso (Access Control Entry - ACE) dada. El show running-config puede ser utilizado para visualizar las interfaces que tienen ACLs aplicadas.