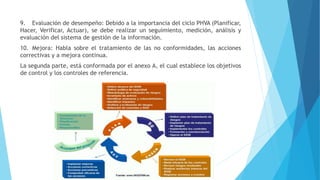

ISO 27001 es un estándar internacional para la seguridad de la información que establece los requisitos para implementar un sistema de gestión de seguridad de la información. La norma puede ser adoptada por cualquier tipo de organización y permite que una empresa obtenga una certificación de un tercero que confirme que su sistema de seguridad cumple con los requisitos de ISO 27001. La norma especifica los requisitos para establecer, implementar, mantener y mejorar un sistema de gestión de seguridad de la información siguiendo el ciclo Plan-Do-