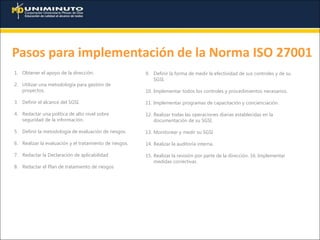

ISO 27001 es una norma internacional que establece los requisitos para un sistema de gestión de seguridad de la información. La norma incluye requisitos para evaluar riesgos, implementar controles de seguridad, monitorear el desempeño y mejorar continuamente el sistema. La implementación de ISO 27001 ayuda a las organizaciones a proteger la confidencialidad, integridad y disponibilidad de la información.