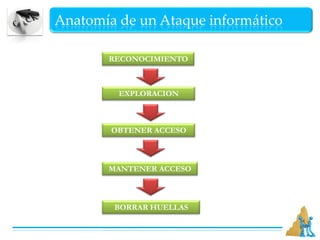

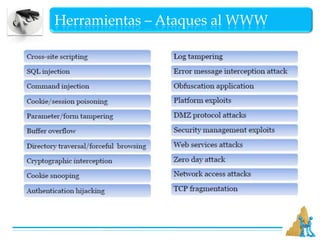

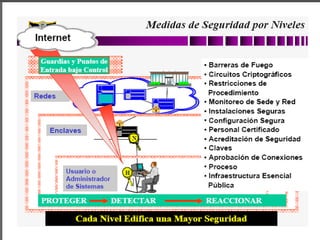

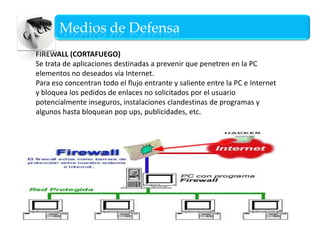

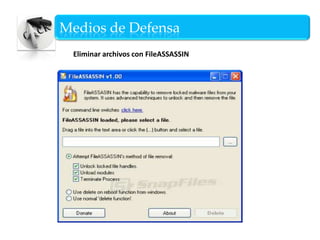

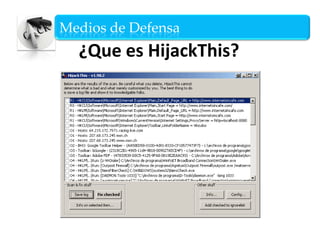

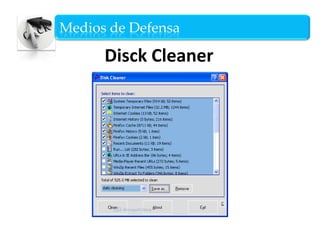

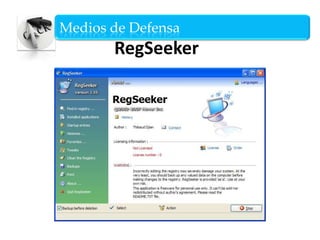

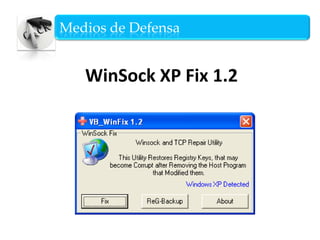

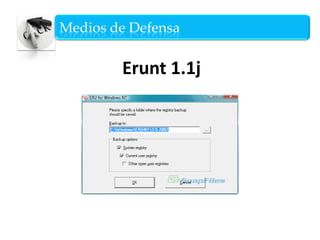

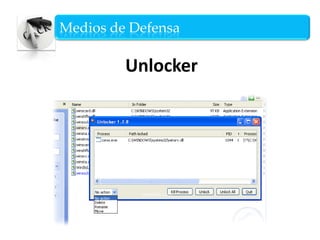

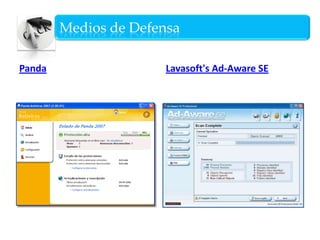

Este documento presenta información sobre acceso no autorizado a servicios informáticos. Define los servicios informáticos y clasifica diferentes tipos de delitos relacionados con la informática. También describe la normatividad legal aplicable y las características de delitos como el hurto informático. Explica métodos de ataque como fuerza bruta, diccionario y malware. Finalmente, recomienda medidas de defensa como firewalls, antivirus y otras herramientas para eliminar accesos no autorizados y proteger sistemas.