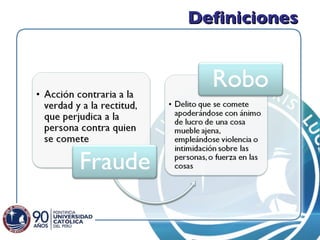

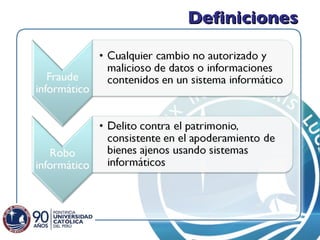

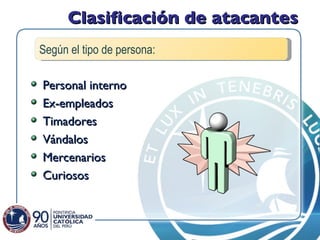

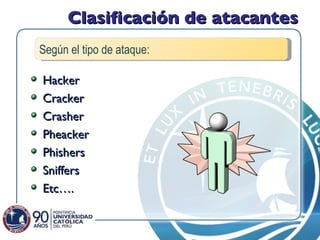

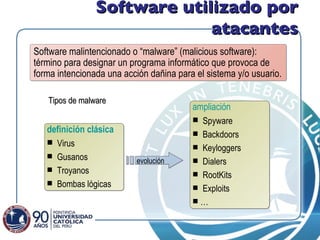

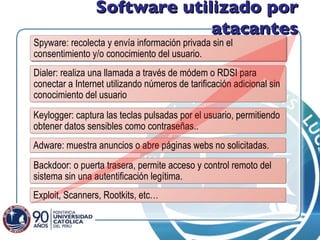

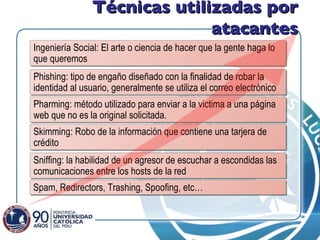

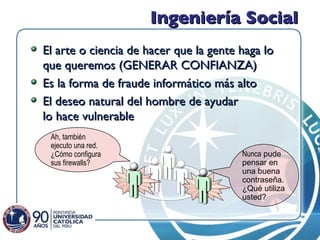

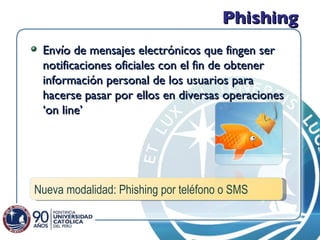

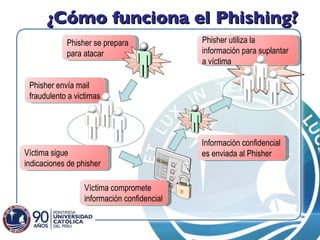

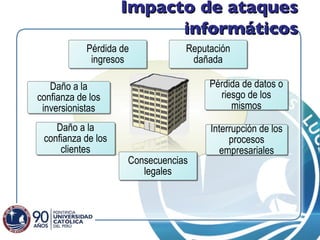

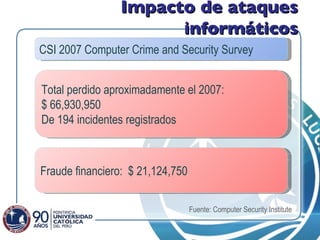

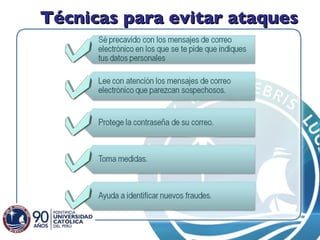

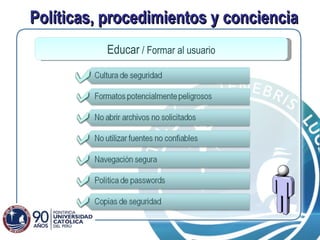

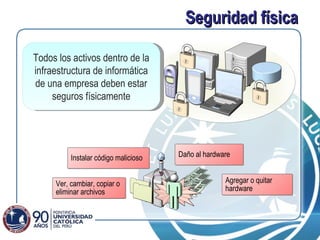

El documento habla sobre robos y fraudes informáticos. Define diferentes tipos de atacantes como hackers, crackers y phishers. Describe técnicas comunes como phishing, ingeniería social y sniffing. Explica el impacto de los ataques y formas de prevención como políticas de seguridad, firewalls y encriptación. Finalmente menciona algunas empresas y organizaciones dedicadas a la seguridad informática en Perú.