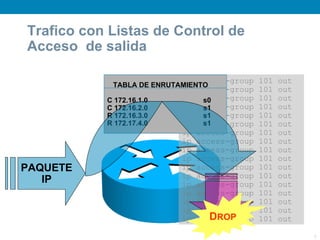

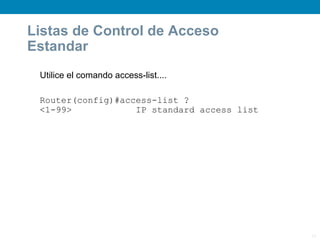

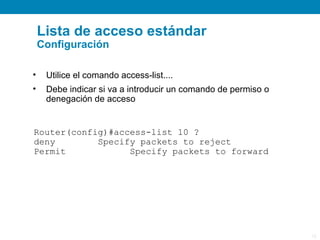

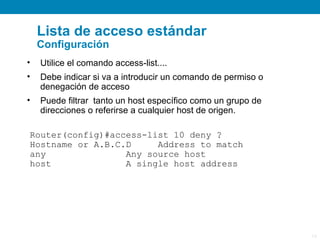

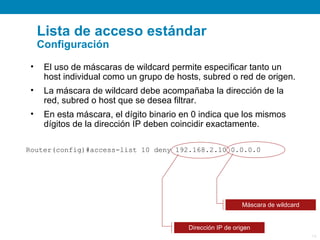

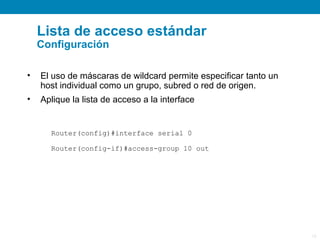

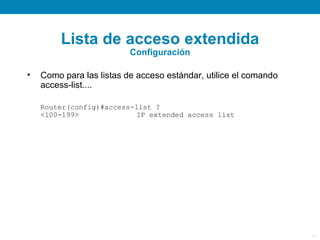

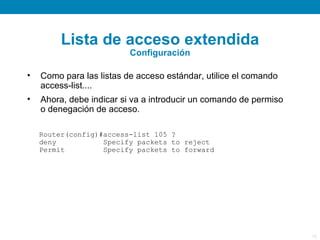

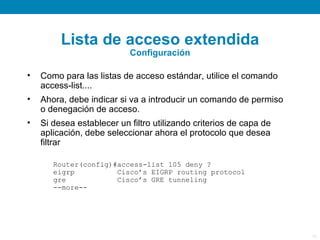

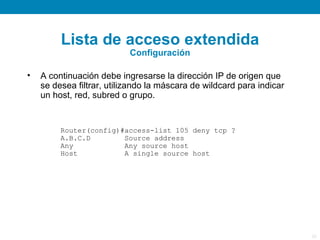

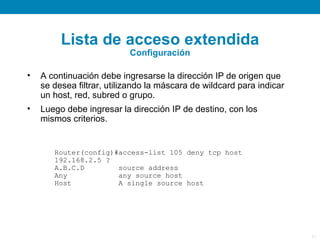

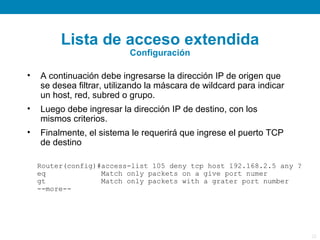

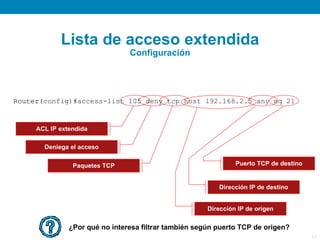

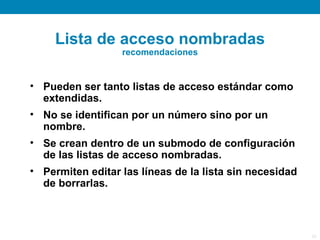

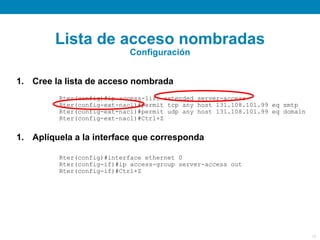

Este documento proporciona recomendaciones sobre la implementación de listas de control de acceso. Las listas de control de acceso permiten filtrar el tráfico de red entrante y saliente mediante el uso de condiciones. Existen dos tipos principales: listas de acceso estándar que filtran según la dirección IP de origen, y listas de acceso extendidas que también consideran el puerto de destino. Se recomienda aplicar listas de acceso a interfaces específicas para controlar el acceso de forma granular.