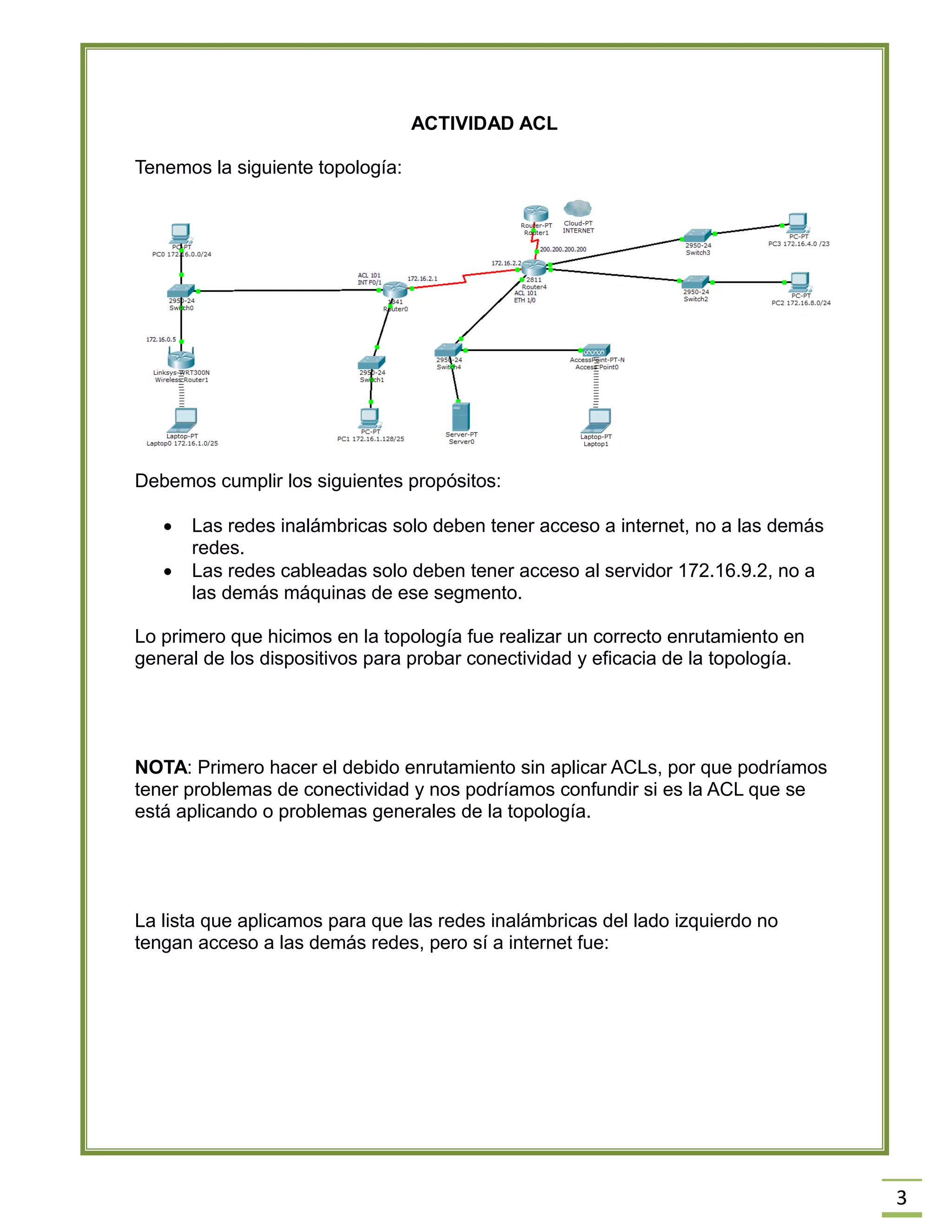

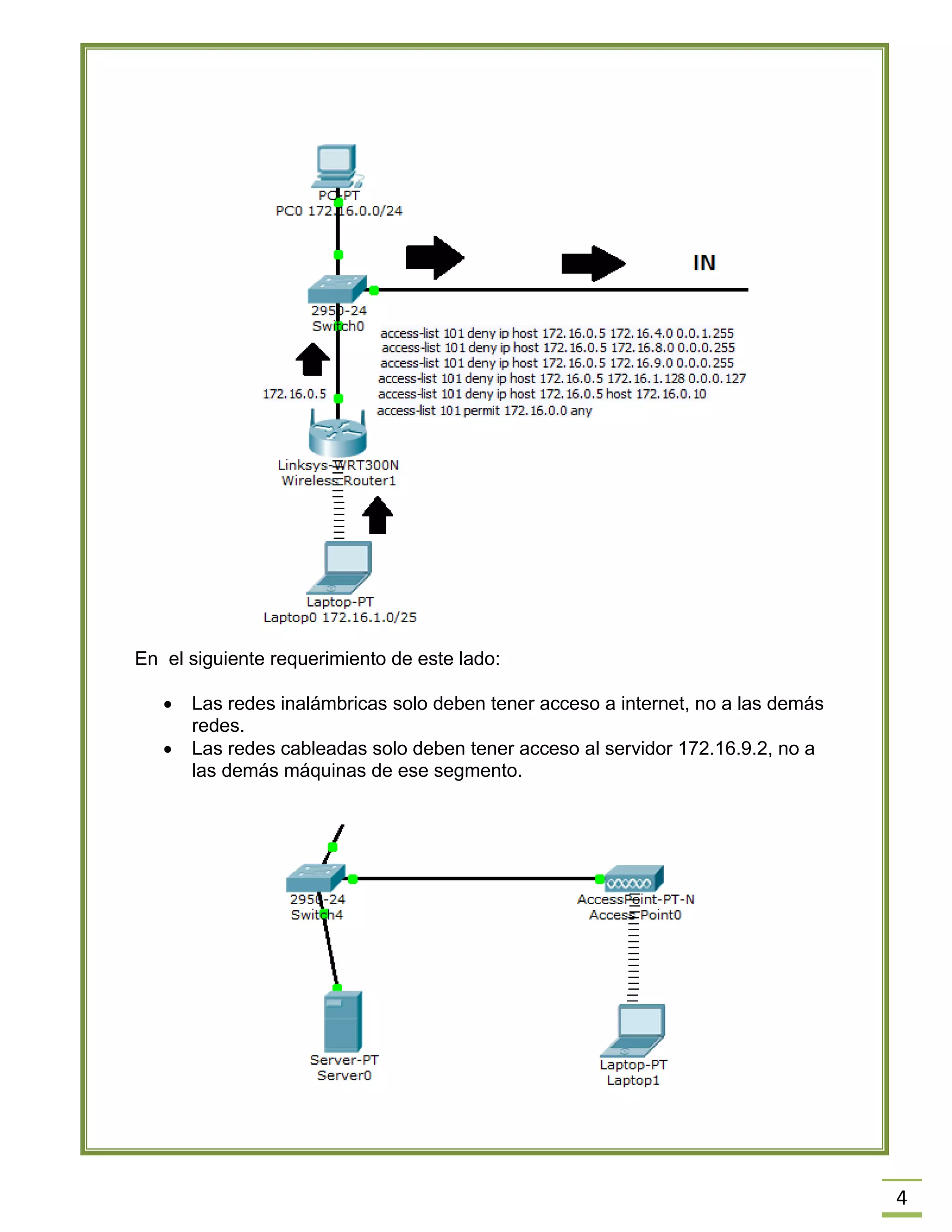

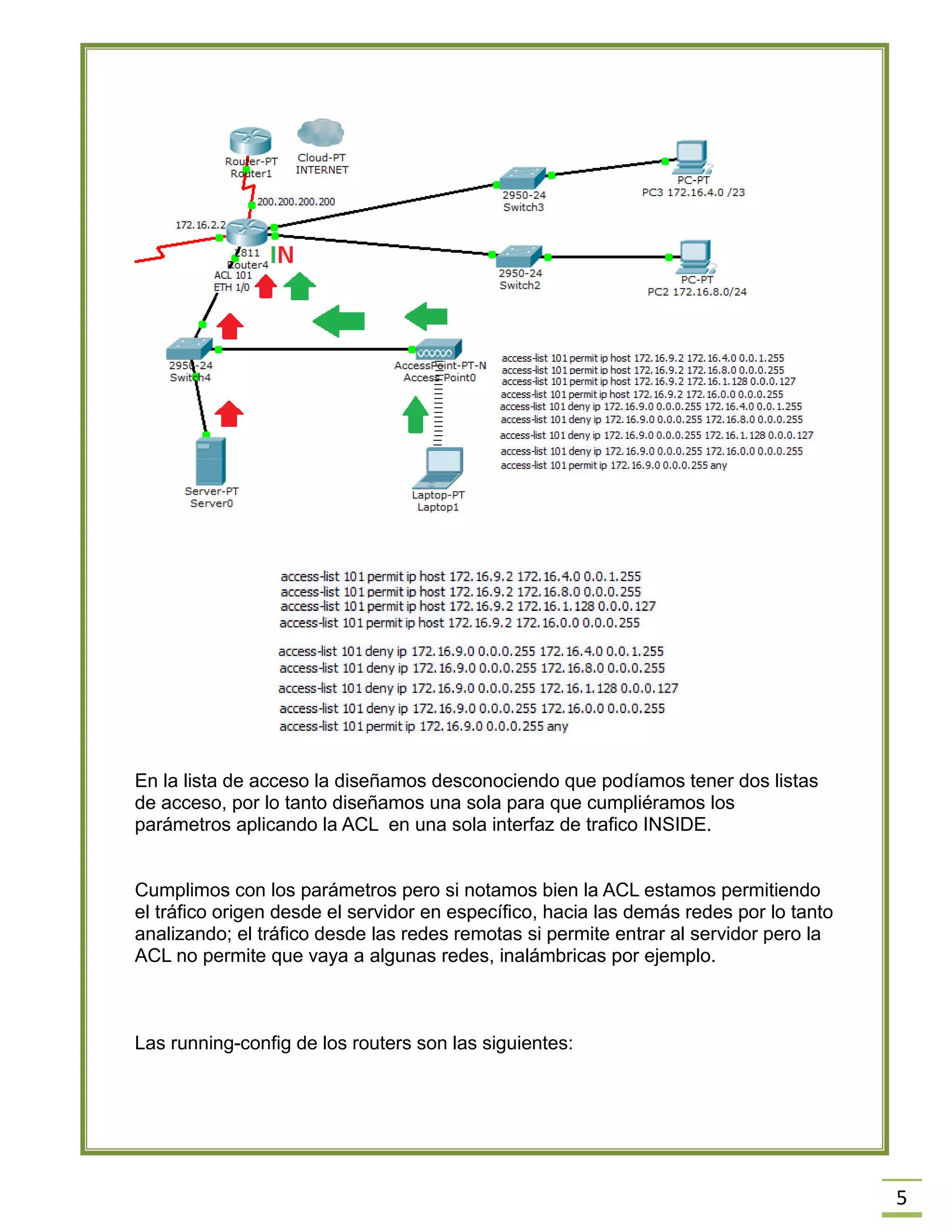

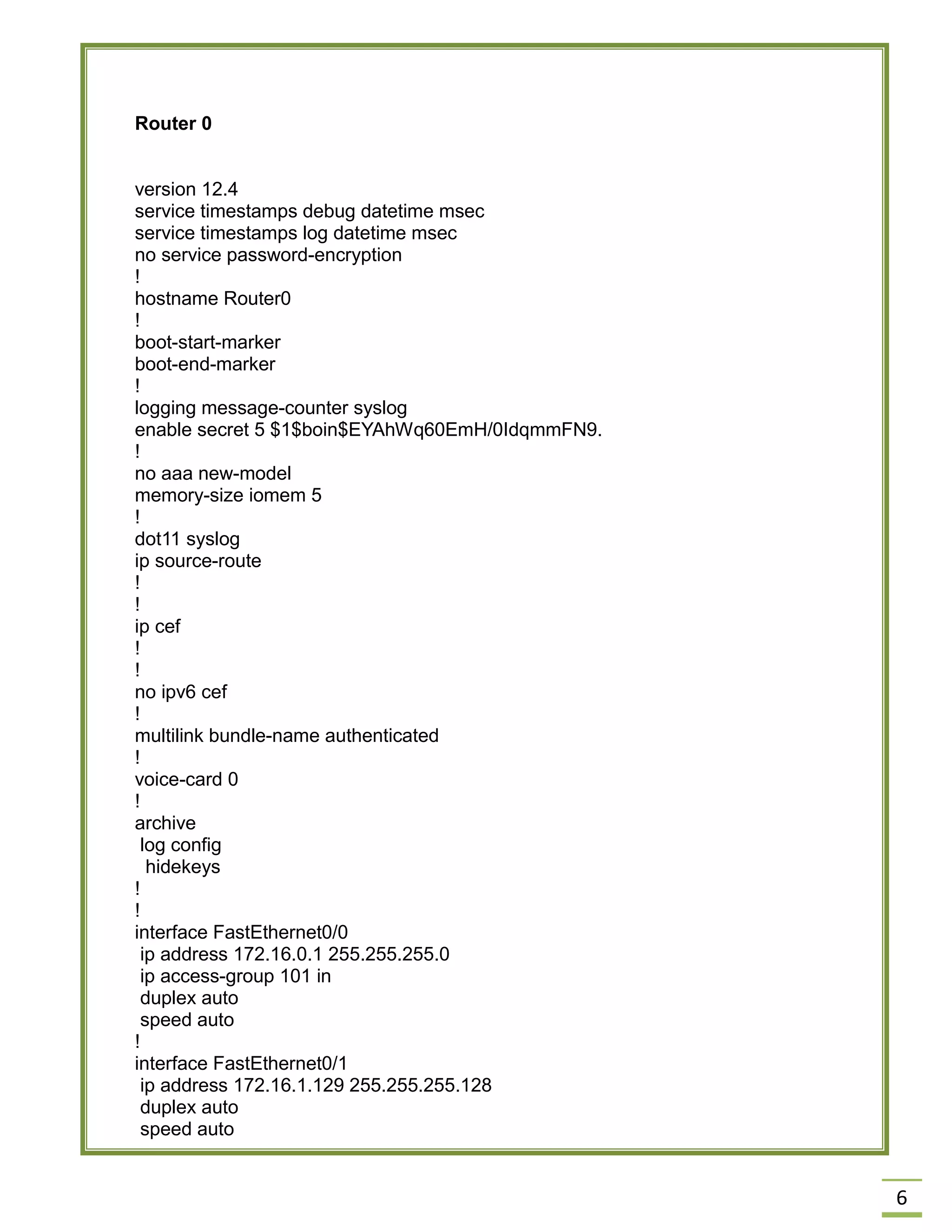

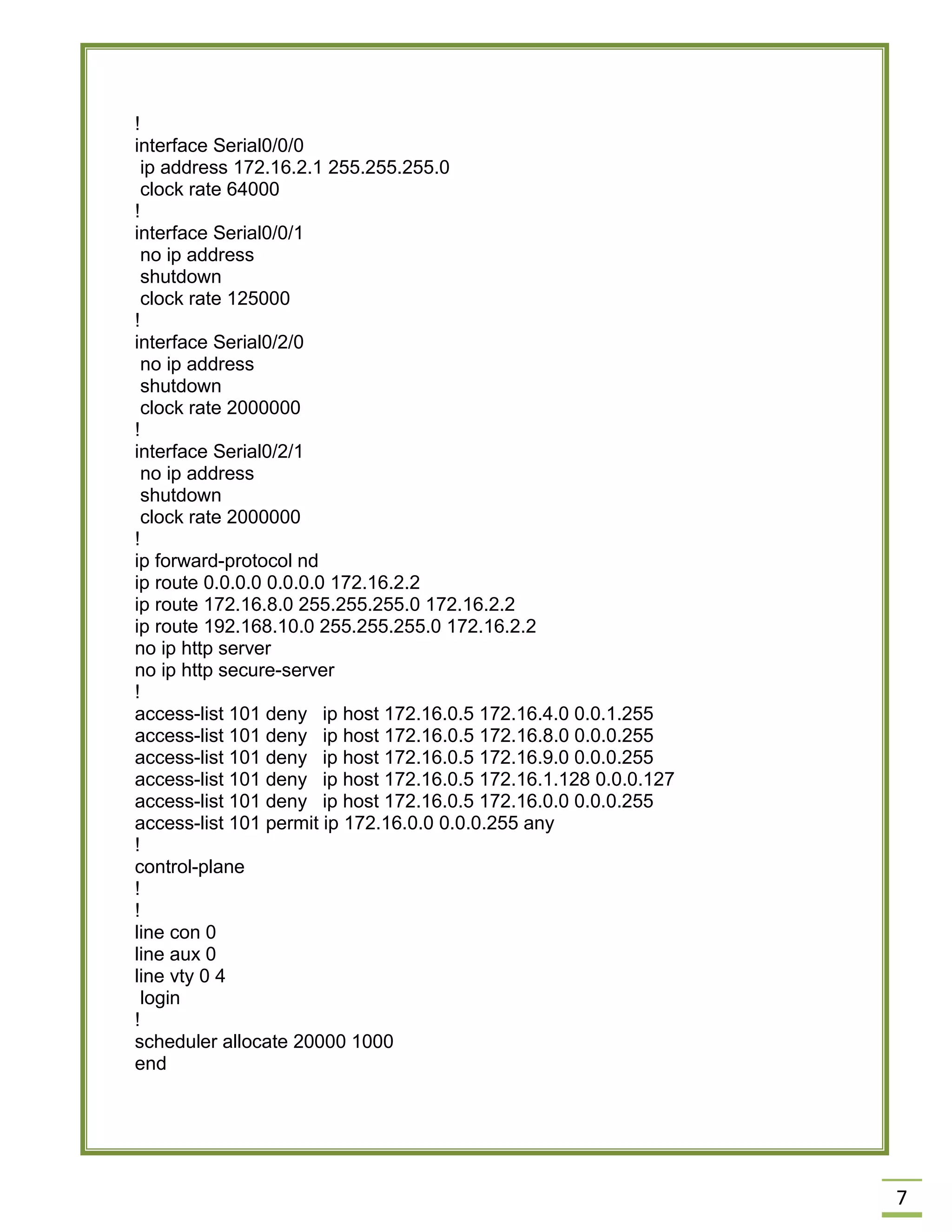

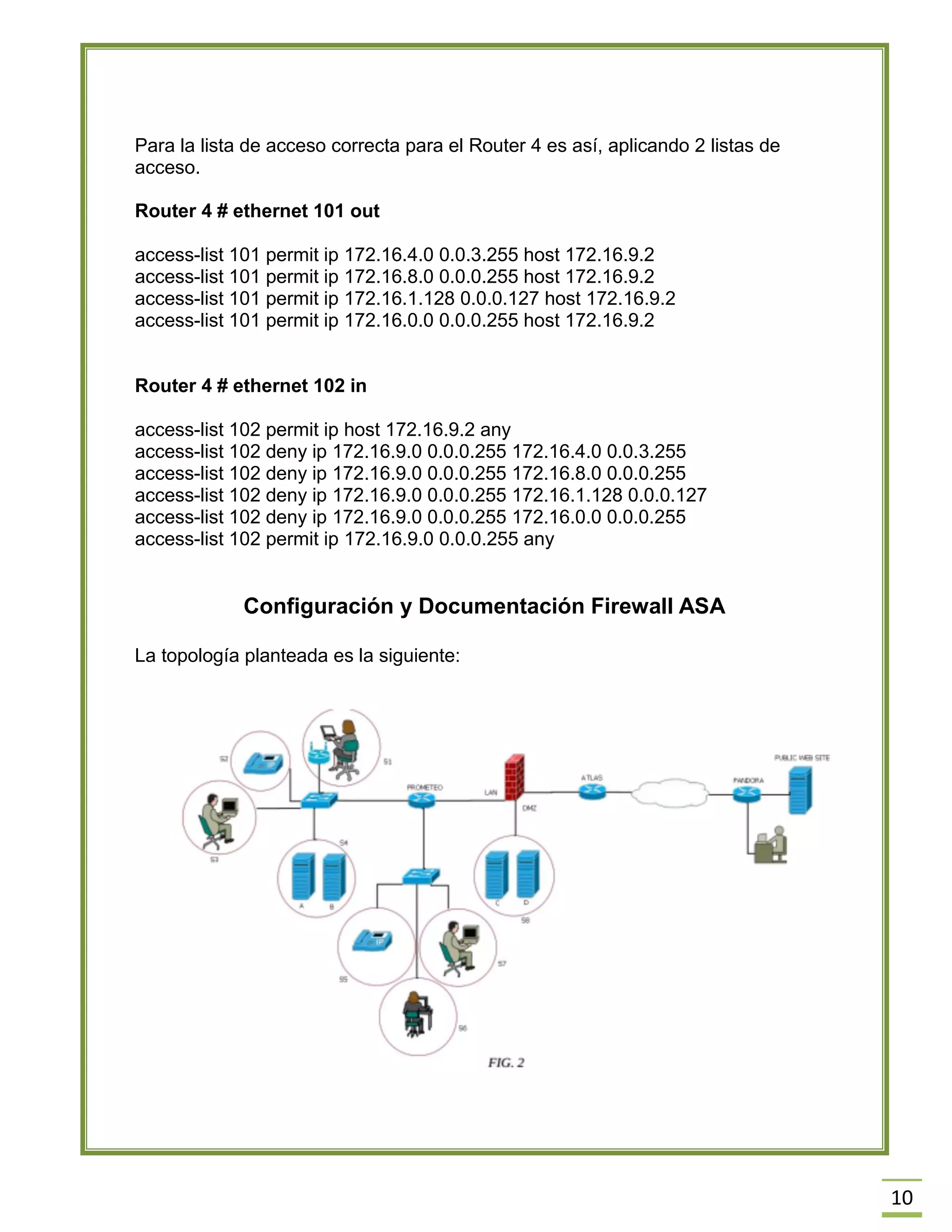

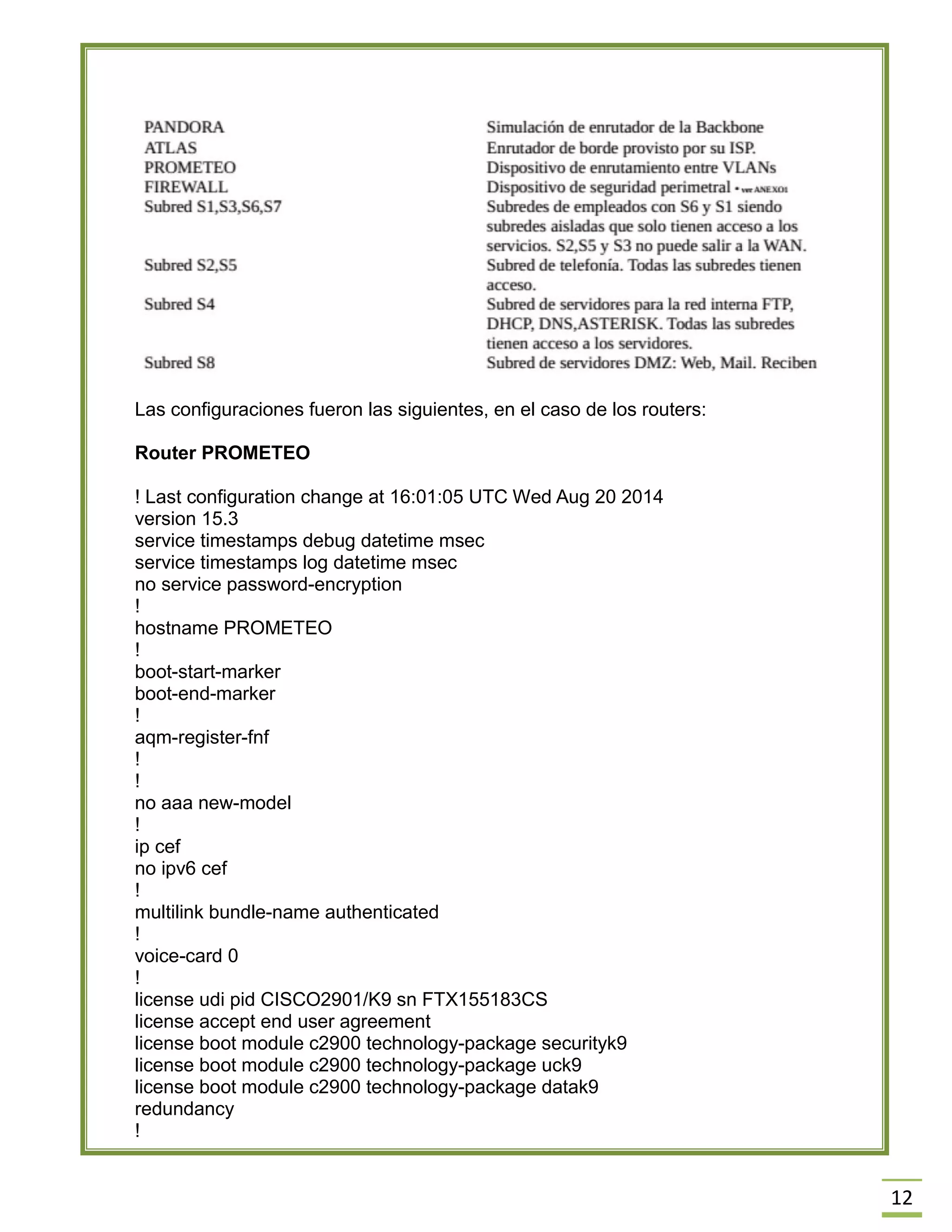

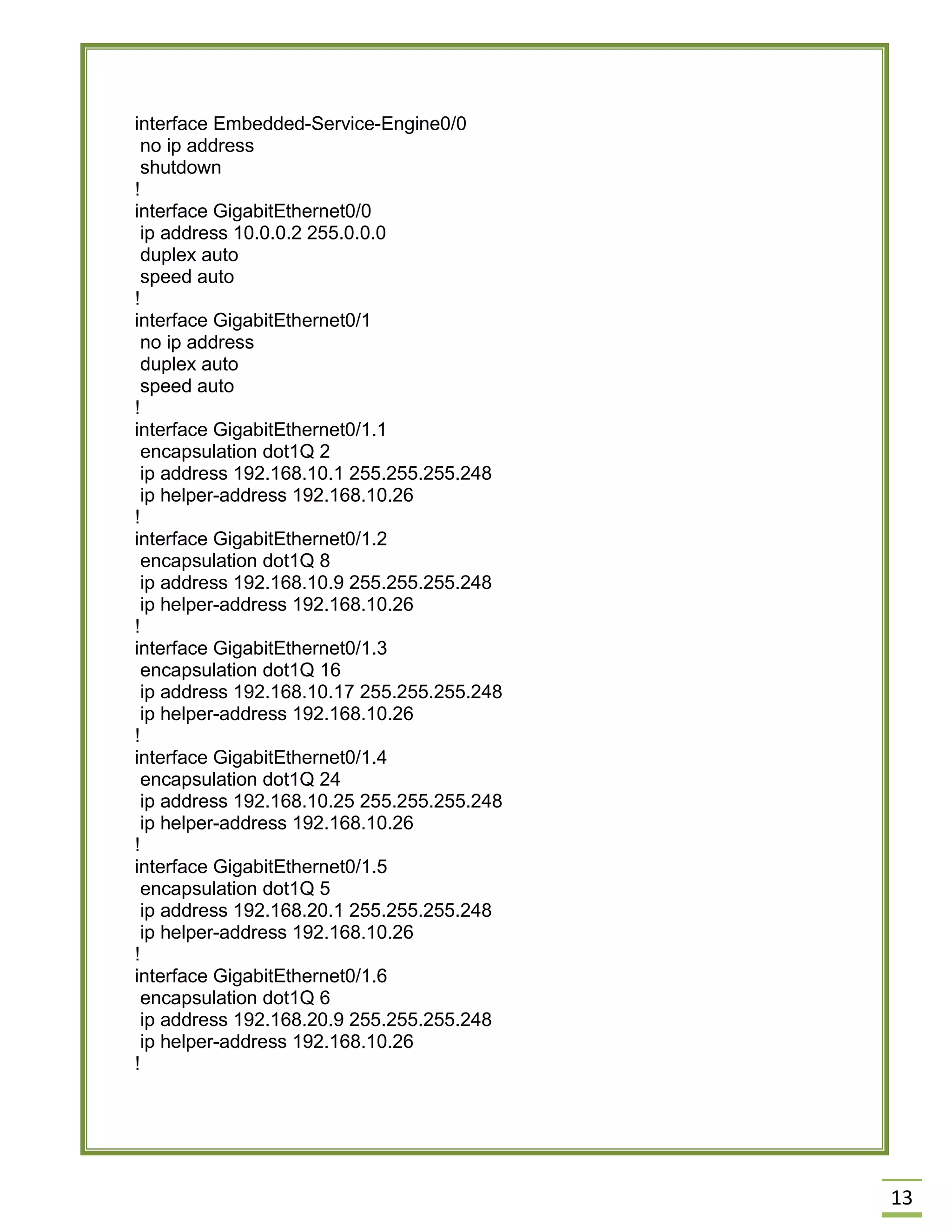

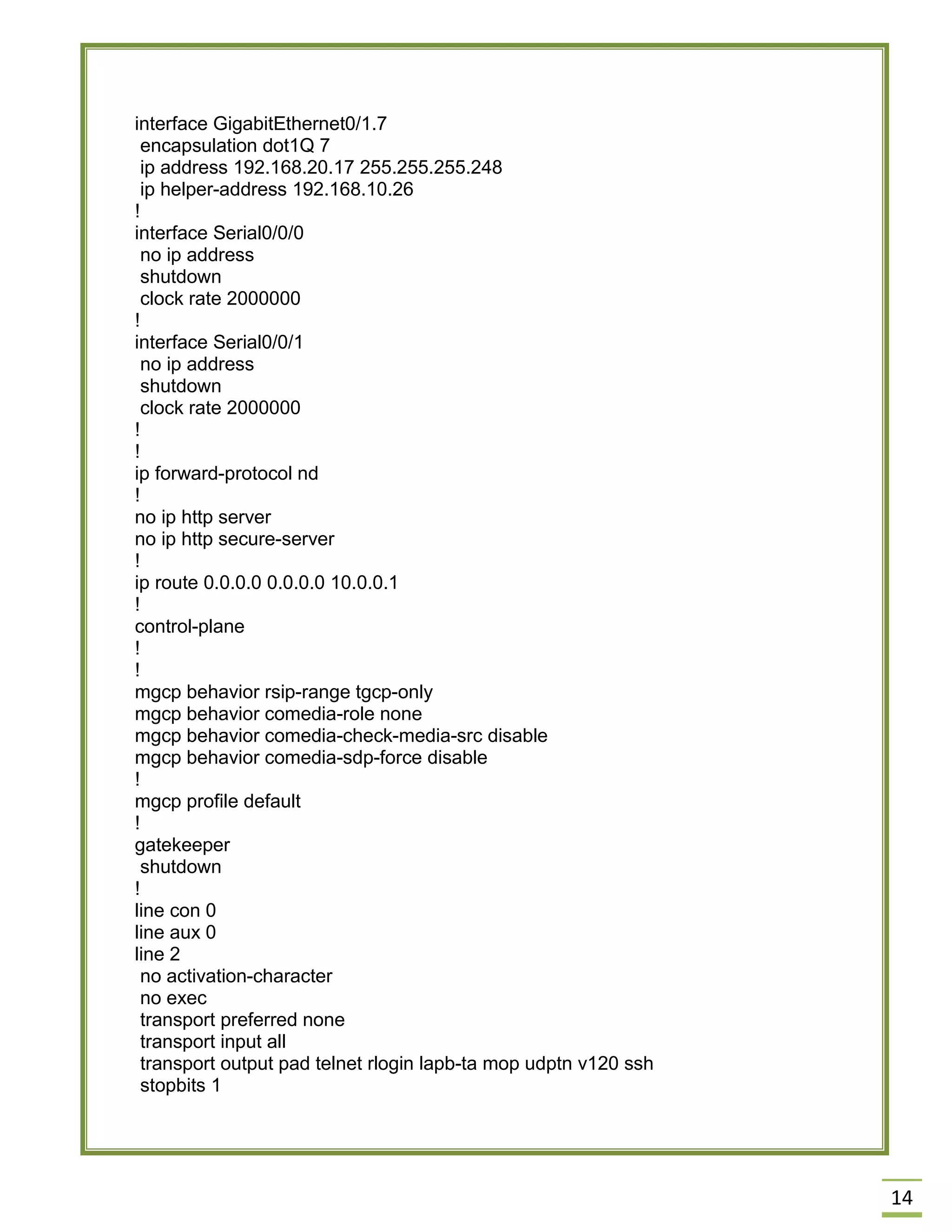

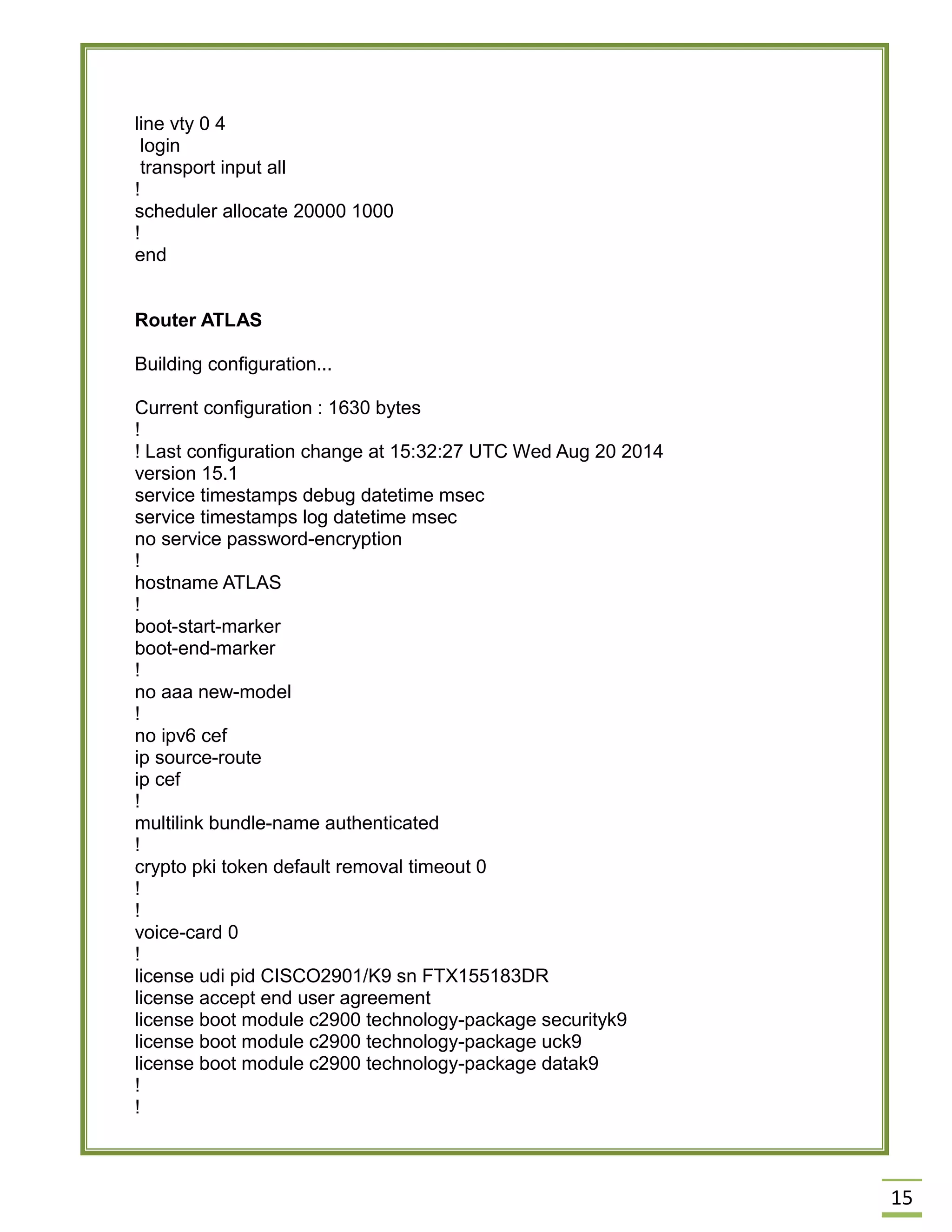

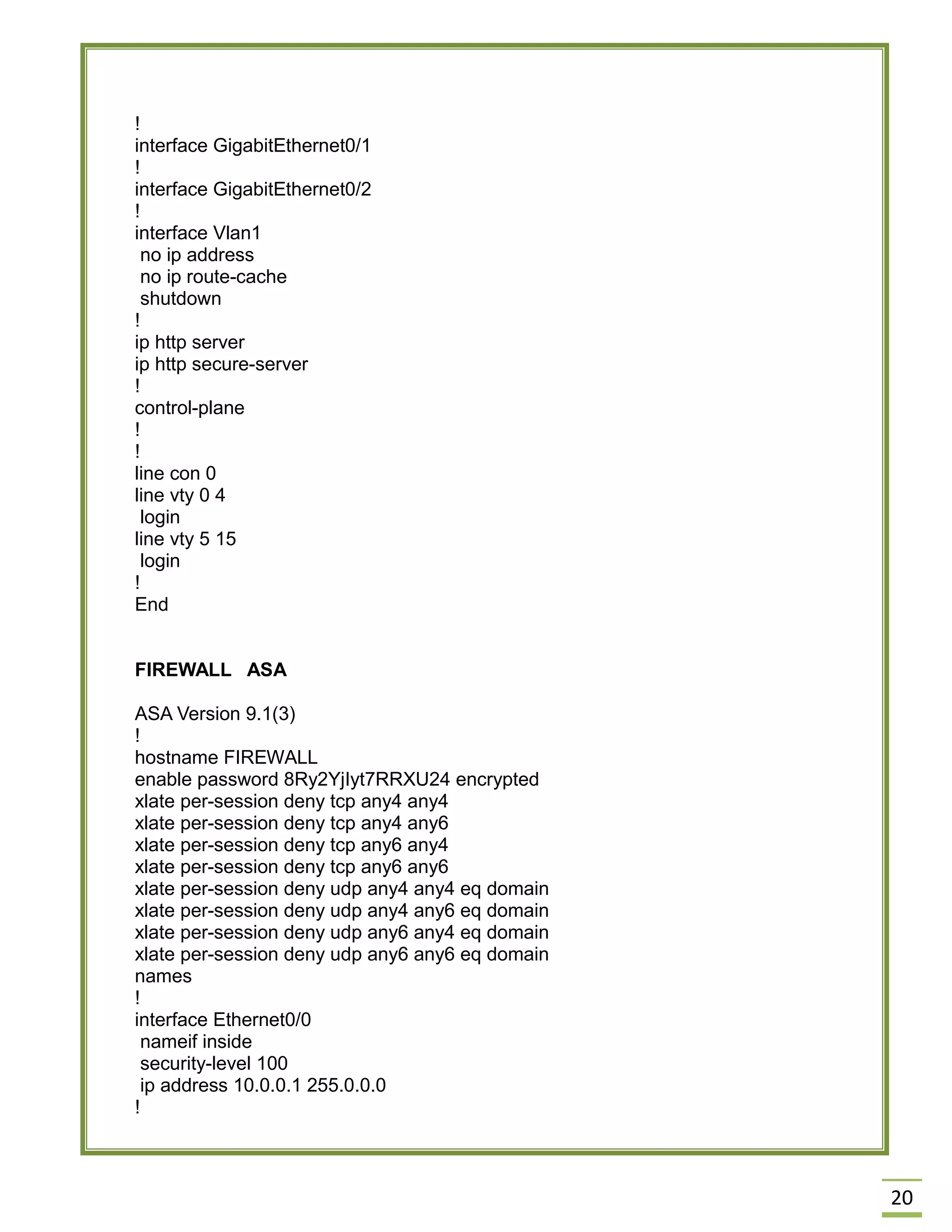

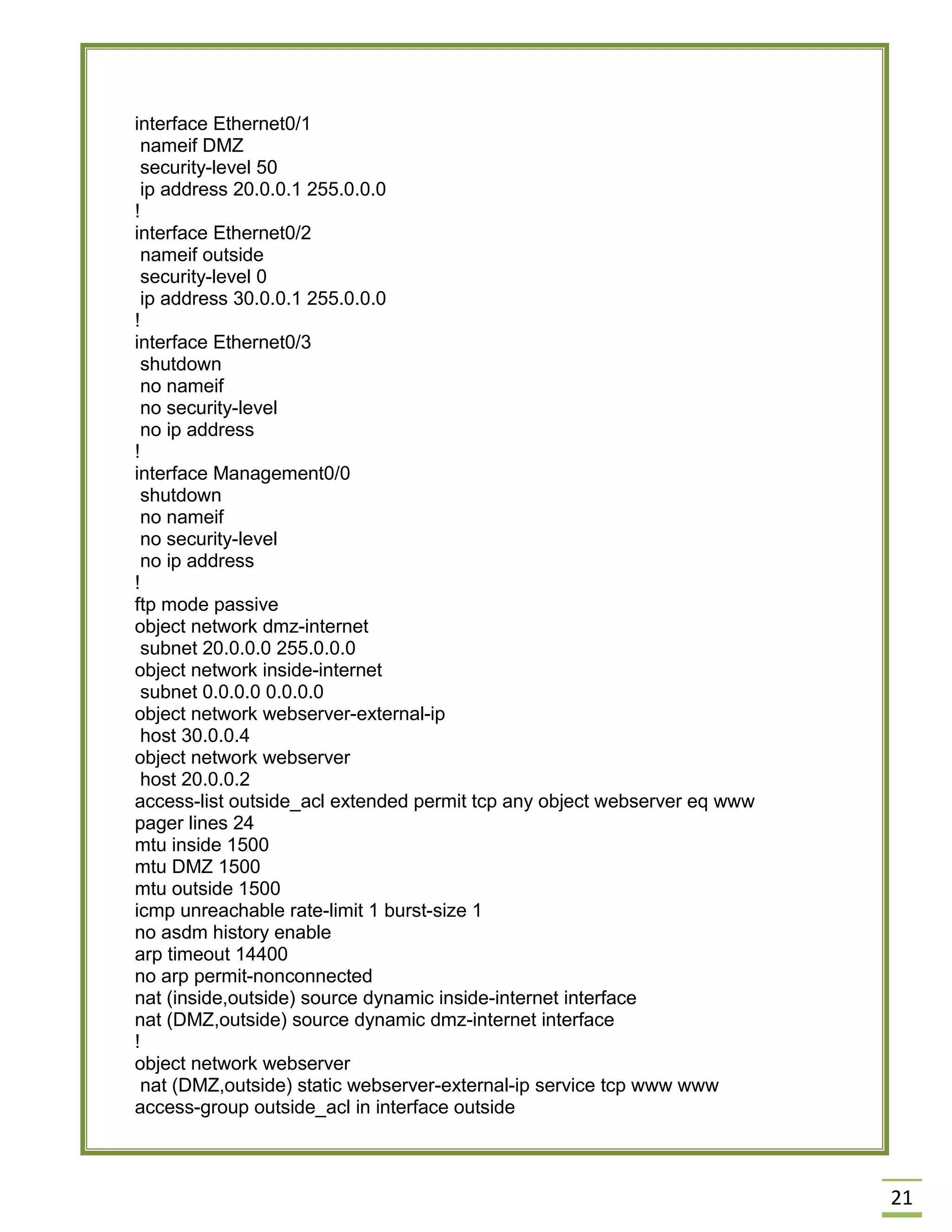

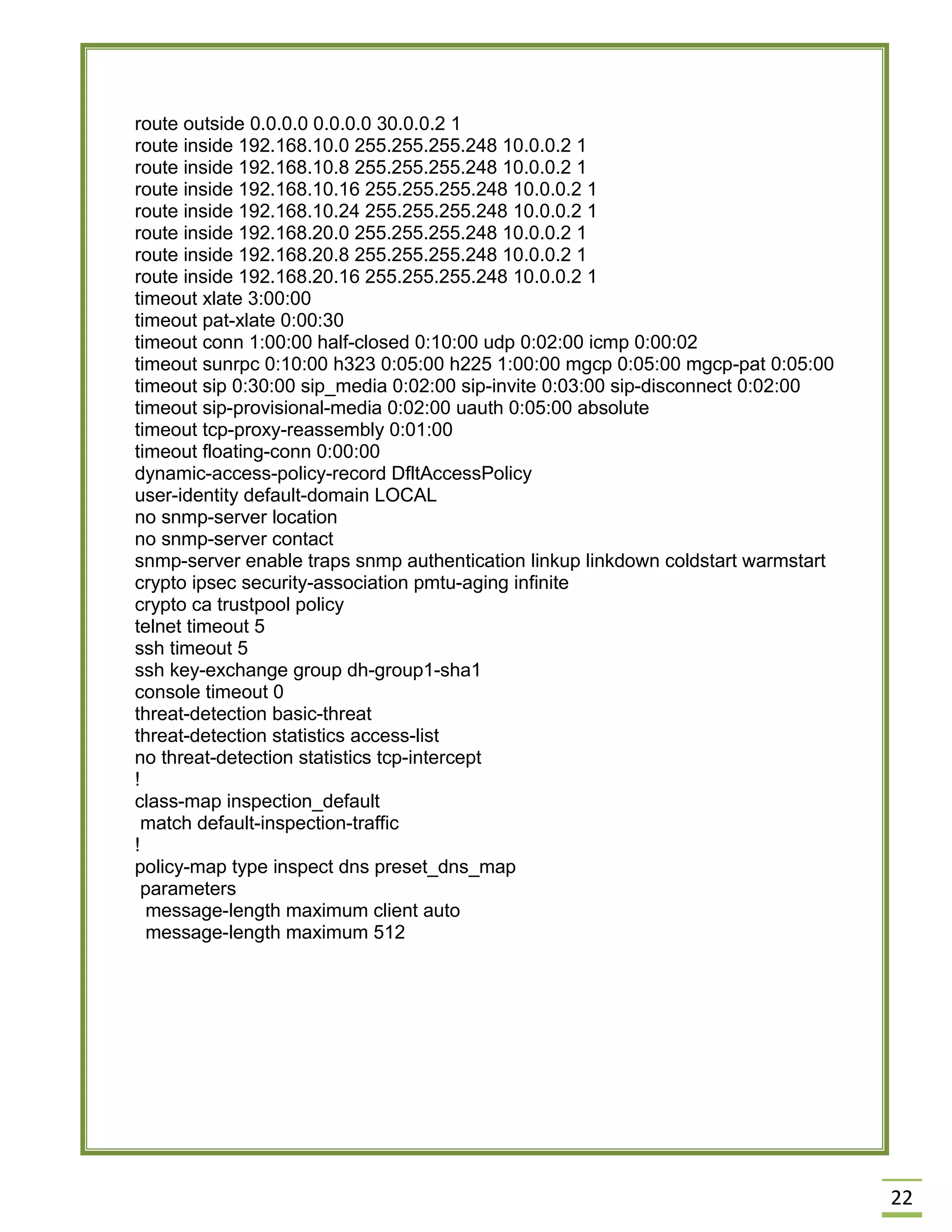

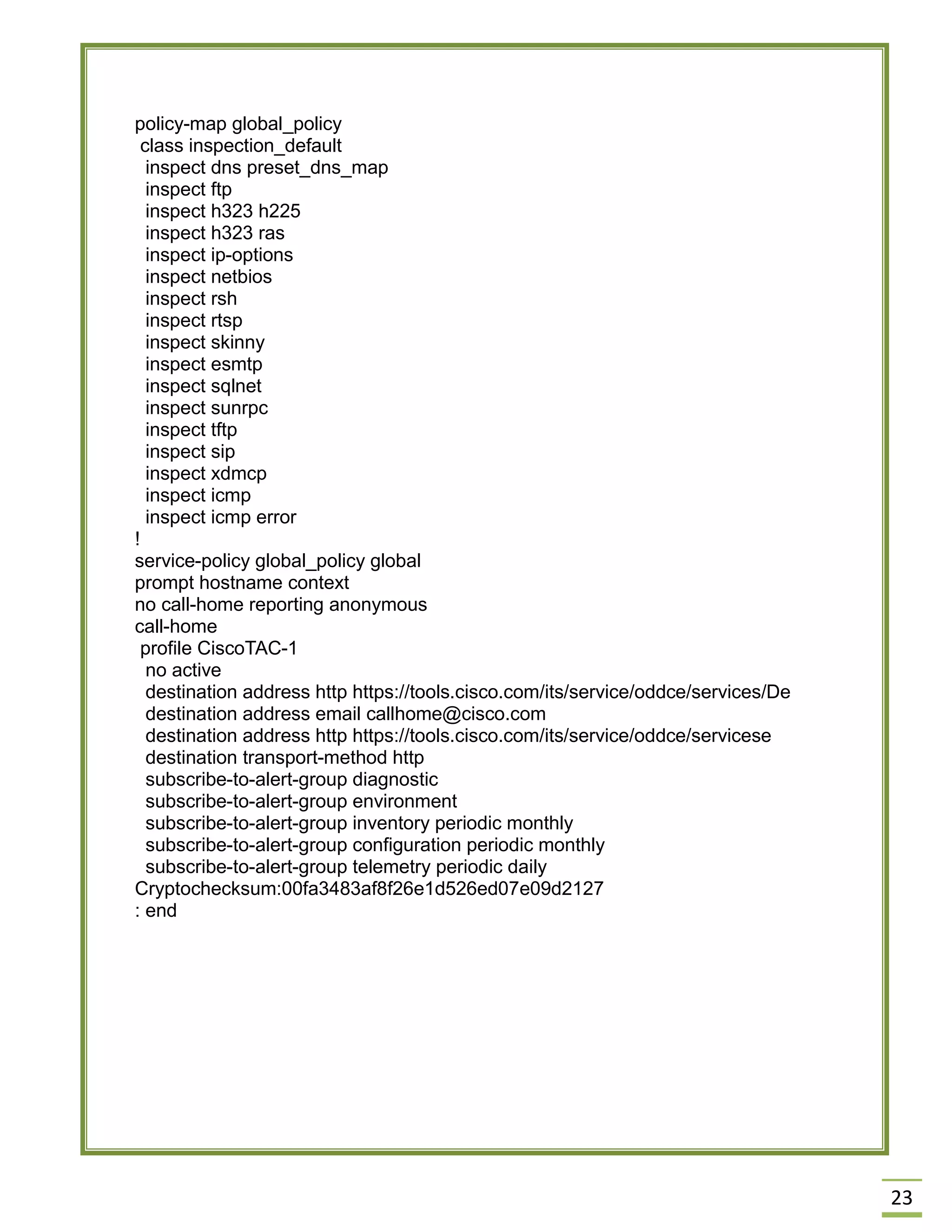

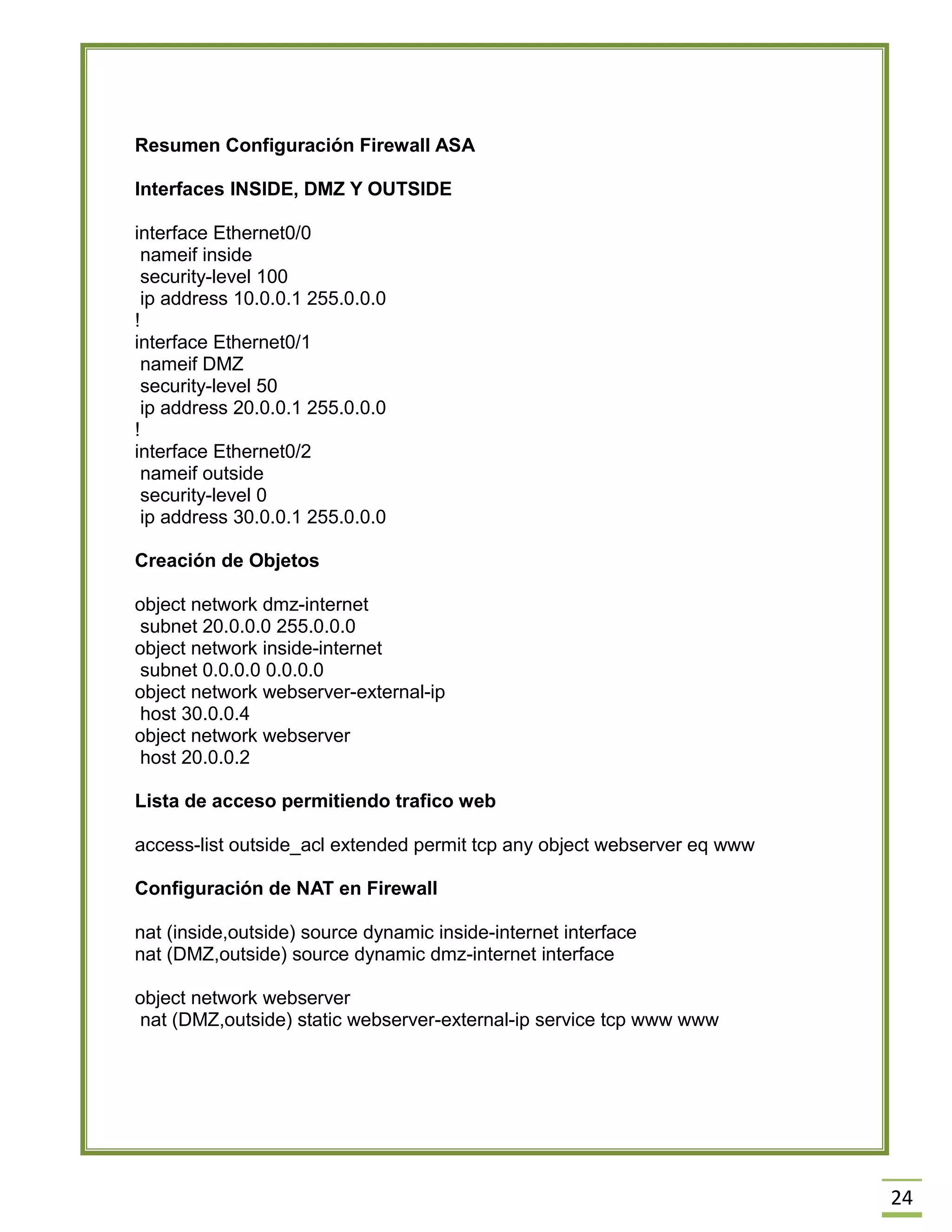

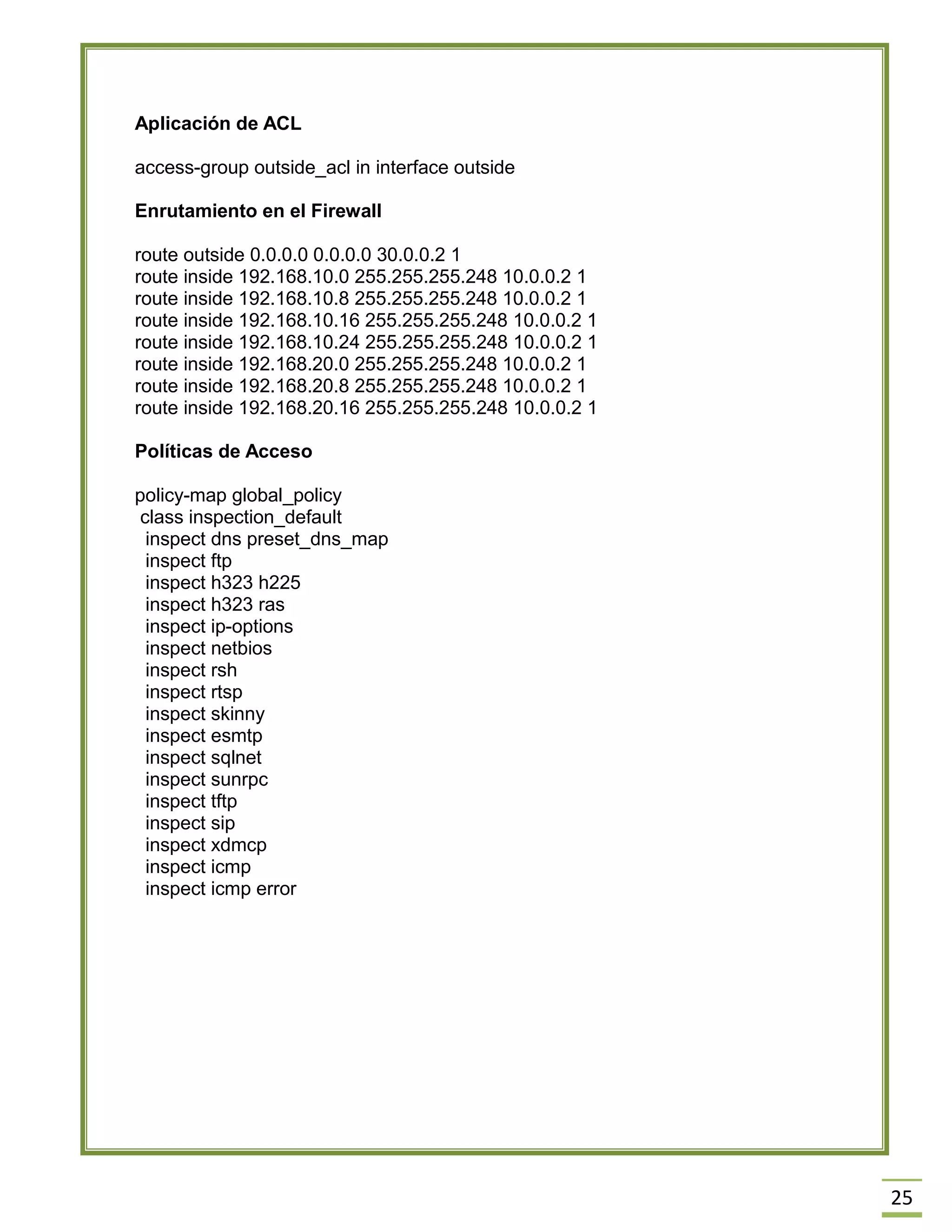

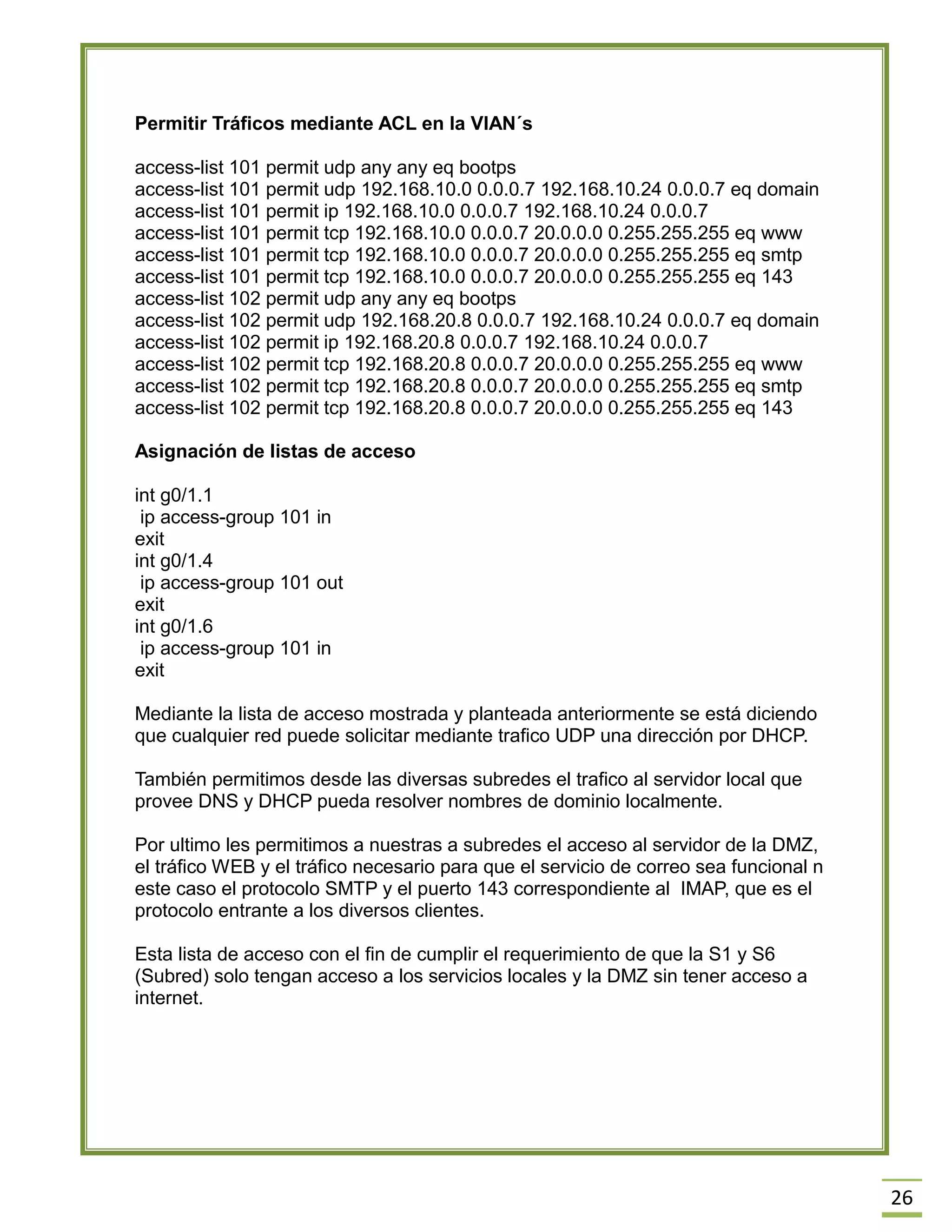

Este documento describe la configuración de ACL y firewall en un dispositivo ASA. Explica brevemente qué son las ACL y cómo funcionan para controlar el tráfico de red. Luego presenta una topología de red con requisitos de seguridad específicos y las configuraciones de ACL y firewall implementadas en los routers y ASA para cumplir con esos requisitos.