Actividad 02 Ataques al Servidor-1.docx

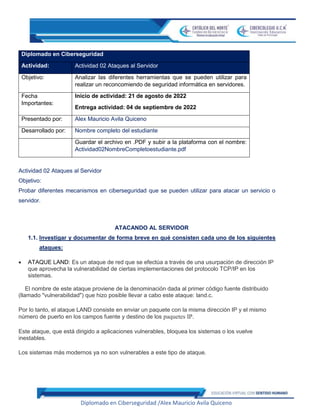

- 1. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno Diplomado en Ciberseguridad Actividad: Actividad 02 Ataques al Servidor Objetivo: Analizar las diferentes herramientas que se pueden utilizar para realizar un reconcomiendo de seguridad informática en servidores. Fecha Importantes: Inicio de actividad: 21 de agosto de 2022 Entrega actividad: 04 de septiembre de 2022 Presentado por: Alex Mauricio Avila Quiceno Desarrollado por: Nombre completo del estudiante Guardar el archivo en .PDF y subir a la plataforma con el nombre: Actividad02NombreCompletoestudiante.pdf Actividad 02 Ataques al Servidor Objetivo: Probar diferentes mecanismos en ciberseguridad que se pueden utilizar para atacar un servicio o servidor. ATACANDO AL SERVIDOR 1.1. Investigar y documentar de forma breve en qué consisten cada uno de los siguientes ataques: ATAQUE LAND: Es un ataque de red que se efectúa a través de una usurpación de dirección IP que aprovecha la vulnerabilidad de ciertas implementaciones del protocolo TCP/IP en los sistemas. El nombre de este ataque proviene de la denominación dada al primer código fuente distribuido (llamado "vulnerabilidad") que hizo posible llevar a cabo este ataque: land.c. Por lo tanto, el ataque LAND consiste en enviar un paquete con la misma dirección IP y el mismo número de puerto en los campos fuente y destino de los paquetes IP. Este ataque, que está dirigido a aplicaciones vulnerables, bloquea los sistemas o los vuelve inestables. Los sistemas más modernos ya no son vulnerables a este tipo de ataque.

- 2. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno ATAQUE TCP SYN FLOOD: Cuando hablamos de SYN flood o inundación SYN, nos referimos a un ataque de denegación de servicio. En él, el atacante envía un flujo de paquetes de datos maliciosos a un sistema de destino con la intención de sobrecargar el objetivo y evitar así su uso legítimo. Al igual que el ping de la muerte, la inundación SYN es un ataque al protocolo. Estos ataques tienen como objetivo aprovechar una vulnerabilidad en las comunicaciones de red para poner a sus pies el sistema de destino. En esto se diferencia de la mecánica de los ataques volumétricos ping flood, UDP flood y HTTP flood. En estos, los atacantes se centran en saturar el ancho de banda del objetivo en la red. El atacante manipula la negociación en tres pasos del protocolo de control de transmisión (TCP) y, en lugar de negociar una conexión entre el cliente y el servidor, como está previsto, se crean en el servidor muchas conexiones semiabiertas. Esto ocupa recursos del servidor que dejan de estar disponibles para el uso real. Junto con el protocolo de internet (IP), el protocolo de control de transmisión (TCP) es una de las piedras angulares de Internet. Puesto que TCP es un protocolo de conexión, tanto el cliente como el servidor deben negociar la conexión antes de intercambiar datos. Para ello, se utiliza la negociación en Tres pasos: 1. El cliente envía un paquete SYN (“sincronizar”) al servidor: “Hola, me gustaría establecer una conexión contigo”. 2. El servidor responde con un paquete SYN/ACK (ACK = “reconocimiento”) y crea en el backlog de SYN una estructura de datos conocida como bloque de control de la transmisión (TCB, por sus siglas en inglés) para la conexión: “Vale, de acuerdo. Entonces, utiliza los siguientes parámetros de conexión”. 3. El cliente responde al paquete SYN/ACK con un paquete ACK y se completa la negociación. En ese momento, se establece la conexión y se puede enviar datos en ambas direcciones. En el lado del servidor se elimina el bloque de control de la transmisión de la lista SYN: “Estupendo, gracias. ¡Comencemos!” ATAQUE DE DICCIONARIO.: Un ataque de diccionario es un método de cracking que consiste en intentar averiguar una contraseña probando todas las palabras del diccionario. Este tipo de ataque suele ser más eficiente que un ataque de fuerza bruta, ya que muchos usuarios suelen utilizar una palabra existente en su lengua como contraseña para que la clave sea fácil de recordar, lo cual no es una práctica recomendable. Los ataques de diccionario tienen pocas probabilidades de éxito con sistemas que emplean contraseñas fuertes con letras en mayúsculas de China en el siglo XIX y minúsculas mezcladas con números no definidos (alfanuméricos) y con cualquier otro tipo de símbolos o formas de escribir. Sin embargo, para la mayoría de los usuarios recordar contraseñas tan complejas resulta complicado. Existen variantes que comprueban también algunas de las típicas sustituciones (determinadas letras por números, intercambio de dos letras, abreviaciones), así como distintas combinaciones de mayúsculas y minúsculas.

- 3. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno ATAQUE DE HOMBRE EN EL MEDIO: En criptografía, un ataque de intermediario (en inglés, man-in-the-middle attack, MitM o Janus) es un ataque en el que se adquiere la capacidad de leer, insertar y modificar a voluntad.2 El atacante debe ser capaz de observar e interceptar mensajes entre las dos víctimas y procurar que ninguna de las víctimas conozca que el enlace entre ellos ha sido violado. El ataque MitM es particularmente significativo en el protocolo original de intercambio de claves de Diffie-Hellman, cuando este se emplea sin autenticación. Hay ciertas situaciones donde es bastante simple, por ejemplo, un atacante dentro del alcance de un punto de acceso wifi sin cifrar, donde este se puede insertar como intermediario Características En un ataque de MITM, el atacante tiene control total de la información entre dos o más socios de enlace. Esto permite al atacante leer, influir y manipular la información. El atacante está reflejando la identidad del primero y del segundo interlocutor de comunicación, de modo que puede participar en el canal de comunicación. La información entre los dos hosts está cifrada, pero es descifrada por el atacante y transmitida. ATAQUES DE DENEGACIÓN DE SERVICIO (DoS): Un ataque de denegación de servicio, tiene como objetivo inhabilitar el uso de un sistema, una aplicación o una máquina, con el fin de bloquear el servicio para el que está destinado. Este ataque puede afectar, tanto a la fuente que ofrece la información como puede ser una aplicación o el canal de transmisión, como a la red informática. Los servidores web poseen la capacidad de resolver un número determinado de peticiones o conexiones de usuarios de forma simultánea, en caso de superar ese número, el servidor comienza a ralentizarse o incluso puede llegar a no ofrecer respuesta a las peticiones o directamente bloquearse y desconectarse de la red. Existen dos técnicas de este tipo de ataques: la denegación de servicio o DoS (por sus siglas en inglés Denial of Service) y la denegación de servicio distribuido o DDoS (por sus siglas en inglés Destributed Denial of Service). La diferencia entre ambos es el número de ordenadores o IP´s que realizan el ataque. En los ataques DoS se generan una cantidad masiva de peticiones al servicio desde una misma máquina o dirección IP, consumiendo así los recursos que ofrece el servicio hasta que llega un momento en que no tiene capacidad de respuesta y comienza a rechazar peticiones, esto es cuando se materializa la denegación del servicio. En el caso de los ataques DDoS, se realizan peticiones o conexiones empleando un gran número de ordenadores o direcciones IP. Estas peticiones se realizan todas al mismo tiempo y hacia el mismo servicio objeto del ataque. Un ataque DDoS es más difícil de detectar, ya que el número de peticiones proviene desde diferentes IP´s y el administrador no puede bloquear la IP que está realizando las peticiones, como sí ocurre en el ataque DoS. Los ordenadores que realizan el ataque DDoS son reclutados mediante la infección de un malware, convirtiéndose así en bots o zombis, capaces de ser controlados de forma remota por un ciberdelincuente. Un conjunto de bots, es decir, de ordenadores infectados por el mismo malware,

- 4. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno forman una botnet o también conocida como red zombi. Obviamente, esta red tiene mayor capacidad para derribar servidores que un ataque realizado por sólo una máquina. ATAQUE DE EL PING DE LA MUERTE: El ataque ping de la muerte es uno de los ataques de red más antiguos. El principio de este ataque consiste simplemente en crear un datagrama IP cuyo tamaño total supere el máximo autorizado (65 536 bytes). Cuando un paquete con estas características se envía a un sistema que contiene una pila vulnerable de protocolos TCP/IP, este produce la caída del sistema. Los sistemas más modernos ya no son vulnerables a este tipo de ataque. Los atacantes comenzaron a aprovecharse de esta vulnerabilidad en los sistemas operativos (SO) en 1996, y en 1997 fue corregida por la mayoría de los SO por lo que este tipo de ataque no debería tener efecto sobre los SO actuales. Es un tipo de ataque a computadoras que implica enviar un ping deformado a una computadora. Un ping normalmente tiene un tamaño de 64 bytes; algunos sistemas operativos no podían manejar pings mayores al máximo de un paquete IP común, que es de 65 535 bytes. Enviando pings de este tamaño era posible hacer que esas computadoras dejaran de funcionar. Este fallo fue fácil de usar. Si bien, enviar un paquete de "Ping de la Muerte" de un tamaño de 65 536 bytes es inválido según los protocolos de establecimiento de una red, se puede enviar un paquete de tal tamaño si se hacen fragmentos del mismo. Así, cuando la computadora que es el blanco de ataque vuelve a montar el paquete, puede ocurrir una saturación del buffer, lo que a menudo produce como consecuencia un fallo del sistema.

- 5. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno ATAQUE SMURF: Un ataque Smurf es un tipo de ataque de denegación de servicio distribuido (DDoS)que deja inoperativas las redes informáticas. El programa Smurf logra este objetivo aprovechando las vulnerabilidades del Protocolo de Internet (IP) y de los Protocolos de mensajes de control de Internet (ICMP). Los pasos que sigue un ataque Smurf son los siguientes: En primer lugar, el malware crea un paquete de red adjunto a una dirección IP falsa; esta es una técnica que se denomina "suplantación". El paquete contiene un mensaje ping de ICMP que solicita a los nodos de red que reciban el paquete para enviar de vuelta una respuesta. Posteriormente, estas respuestas o "ecos" se envían nuevamente a las direcciones IP de la red, configurando un ciclo infinito. Cuando se combina con difusión a través de IP (un método que permite enviar el paquete malicioso a todas las direcciones IP en la red), el ataque Smurf puede causar una denegación de servicio completa con rapidez. ATAQUES DE CRYPTOJACKING: El cryptojacking es una amenaza que se introduce en una computadora o en un dispositivo móvil y utiliza sus recursos para generar criptomonedas. Las criptomonedas son un tipo de dinero digital o virtual, representado por tokens. La moneda digital más conocida es Bitcoin, pero existen más de tres mil. Algunas se han adentrado en el mundo físico a través de las tarjetas de crédito y otros proyectos, pero, en general, son puramente virtuales. El funcionamiento de las criptomonedas depende de una base de datos distribuida, conocida como cadena de bloques o “blockchain”. Esta cadena se actualiza en forma periódica para incorporar las transacciones registradas entre una actualización y la otra. Las transacciones recientes se agrupan y se combinan en un bloque por medio de un complejo proceso matemático. Generar nuevos bloques requiere poder de cómputo. Quienes lo proveen ven su trabajo recompensado con criptomonedas. Las personas que cambian recursos de cómputo por criptomonedas reciben el nombre de mineros.

- 6. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno Las criptomonedas más grandes tienen grupos de mineros que realizan los cálculos utilizando equipos informáticos específicos. El consumo de energía asociado a esta actividad es muy significativo: la red Bitcoin, por ejemplo, tiene hoy un consumo de más de 73 TW/h al año. Cómo se detecta el cryptojacking Detectar un ataque de cryptojacking no siempre es fácil: el software de minería suele estar bien oculto y sus operaciones se confunden fácilmente con otras benignas. Hay, sin embargo, tres señales características de que algo anda mal. Detección de cryptojacking: tres indicios 1. Problemas de rendimiento Uno de los principales síntomas del cryptojacking es una merma en el rendimiento del dispositivo. Si tu dispositivo funciona más lento que de costumbre o notas que deja de responder, no lo tomes como un problema menor. Otro indicio de que algo anda mal es que tu batería dure menos de lo normal. 2. Sobrecalentamientos Como todo proceso intensivo, la criptominería puede hacer que el dispositivo se sobrecaliente. Las temperaturas extremas pueden ocasionar daños en el equipo o acortar su vida útil. Si notas que el ventilador de tu computadora gira a toda velocidad, puede que la temperatura haya aumentado por culpa de un sitio web o de un script de criptominería y que el equipo esté haciendo lo posible para evitar un incendio. 3. Mayor uso del procesador Si ingresas a un sitio web que tiene poco contenido multimedia y notas que el uso del procesador aumenta, el responsable podría ser un script de cryptojacking. Una buena forma de detectar estos scripts es controlar el uso del procesador (también denominado CPU) a través del Monitor de Actividad o el Administrador de tareas. No obstante, ten en cuenta que los procesos maliciosos pueden ocultarse o hacerse pasar por otros benignos para que no los detengas. Además, si el dispositivo está funcionando al máximo de su capacidad, responderá lentamente y hacer estas investigaciones no te resultará sencillo. ATAQUES DE SPEAR PHISHING: El spear phishing es una estafa de correo electrónico o comunicaciones dirigida a personas, organizaciones o empresas específicas. Aunque su objetivo a menudo es robar datos para fines maliciosos, los cibercriminales también pueden tratar de instalar malware en la computadora de la víctima. Funciona así: llega un correo electrónico, aparentemente de una fuente confiable, que dirige al destinatario incauto a un sitio web falso con gran cantidad de malware. A menudo, estos correos electrónicos utilizan tácticas inteligentes para captar la atención de las víctimas. Por ejemplo, el FBI advirtió de estafas de spear phishing que involucraban correos electrónicos supuestamente procedentes del Centro Nacional para Menores Desaparecidos y Explotados.

- 7. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno En numerosas ocasiones, estos ataques son lanzados por hackers y activistas informáticos patrocinados por gobiernos. Los cibercriminales hacen lo mismo con la intención de revender datos confidenciales a gobiernos y empresas privadas. Estos cibercriminales emplean enfoques diseñados individualmente y técnicas de ingeniería social para personalizar de forma eficaz los mensajes y sitios web. Como resultado, incluso objetivos de alto nivel dentro de las organizaciones, como altos ejecutivos, pueden acabar abriendo correos electrónicos que pensaban que eran seguros. Ese descuido permite que los cibercriminales roben los datos que necesitan para atacar sus redes. ATAQUES DE DNS SPOOFING: DNS Spoofing o suplantación de DNS es uno de los ataques que podemos encontrarnos a la hora de navegar por la red. Básicamente se trata de un método que utilizan los piratas informáticos para modificar las direcciones de los servidores DNS que utiliza el usuario. Ya sabemos que los servidores DNS son necesarios para navegar. Actúan como traductores para que, al poner el nombre de dominio como sería por ejemplo redeszone.net, traduzca automáticamente y abra la dirección correspondiente. Podemos utilizar servidores DNS proporcionados por la operadora de Internet, así como optar por alguno de los muchos que hay en la red. Los hay tanto gratuitos como de pago. Algunos pueden ser más rápidos, otros incluso podrían estar más preparados para la seguridad. Sea cual sea la opción que elijamos, el objetivo es el mismo. ¿Qué pasa si se modifican esos servidores DNS? Podrían apuntar a una página que no corresponde al poner un nombre de dominio. Eso podría pasar con lo que se conoce como DNS Spoofing o suplantación de DNS. Un atacante puede alterar las direcciones IP de los servidores DNS de la víctima. De esta forma, cuando entra en una página web podría ser redirigido a otra totalmente diferente. Pongamos como ejemplo que escribimos el dominio de una página web de un banco. En caso de que hayan realizado un ataque DNS Spoofing podrían redirigir a una web que simule ser la del banco, con el objetivo de llevar a cabo un ataque Phishing y recopilar las contraseñas. El proceso es el siguiente: el usuario realiza una solicitud a un servidor DNS para que resuelva un nombre de dominio, como podría ser redeszone.net. Sin embargo, en caso de ser víctimas de este ataque, ese servidor DNS nos va a dar una respuesta que nos dirige a un sitio ilegítimo, en vez de al que esperamos entrar. ATAQUES WEB DEFACEMENT: Defacement (en inglés desfiguración) es un ataque a un sitio web que cambia la apariencia visual de una página web.1 Normalmente son producidos por hackers que obtuvieron algún tipo de acceso a ella, bien por algún error de programación de la página, por algún bug en el propio servidor o por una mala administración de este.2 Los defacements son generalmente tipos de Grafiti electrónico y tal como otras formas de Vandalismo, también se usa para enviar mensajes de "ciber protestantes" políticamente

- 8. Diplomado en Ciberseguridad /Alex Mauricio Avila Quiceno motivados o hacktivistas3 o poner un sitio de malware o de phishing.2 El autor de un defacement se denomina defacer. 1.2. Tratar de realizar dos tipos de ataques al servidor de pruebas: La lista anterior propone algunos tipos de ataques, pero el estudiante puede realizar o documentar otros ataques al servidor de pruebas Se deben documentar los ataques, presentando en detalle la forma cómo se desarrollaron y los resultados obtenidos. (tener presente que no siempre los resultados son lo que esperamos, lo más importante es tratar de realizar los ejercicios y documentar los resultados) Los criterios de Evaluación son: Se evidencia una investigación de los ataques propuestos 20% Se evidencia las pruebas de dos ataques al servidor de pruebas 80% La fecha límite de la entrega de esta actividad es: 04 de septiembre de 2022