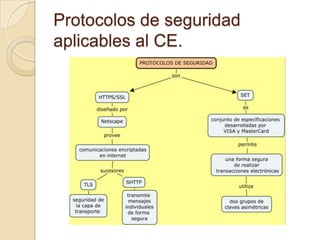

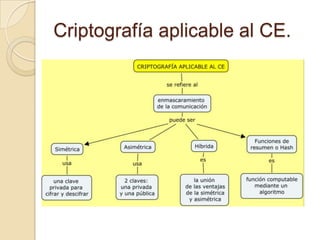

El documento habla sobre la importancia del comercio electrónico y las tecnologías de seguridad necesarias para proteger las transacciones en línea, como la infraestructura PKI, certificados digitales, criptografía y protocolos de seguridad. También discute los aspectos legales relevantes y provee recomendaciones para que los usuarios realicen compras en línea de manera segura, como verificar el uso de HTTPS y no compartir datos personales.