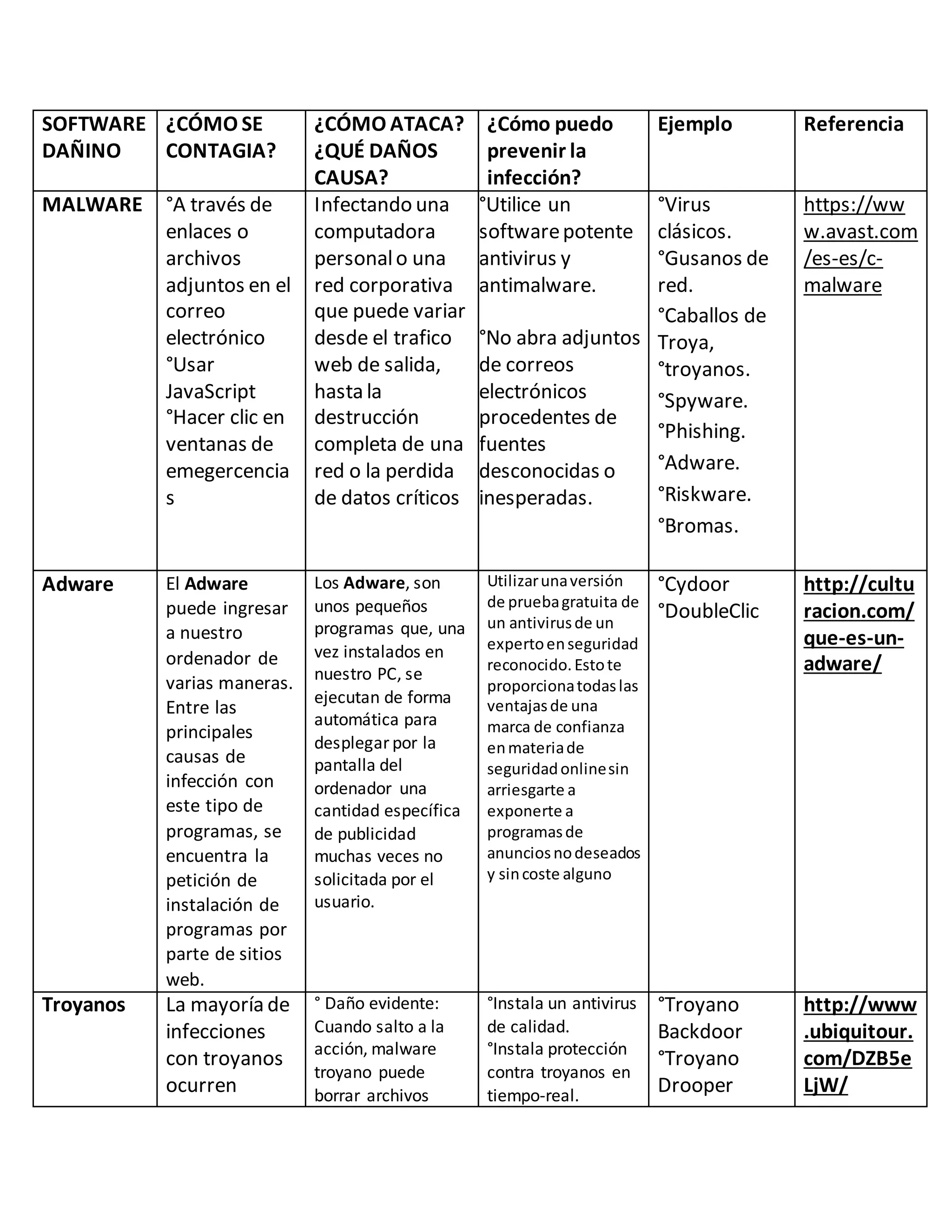

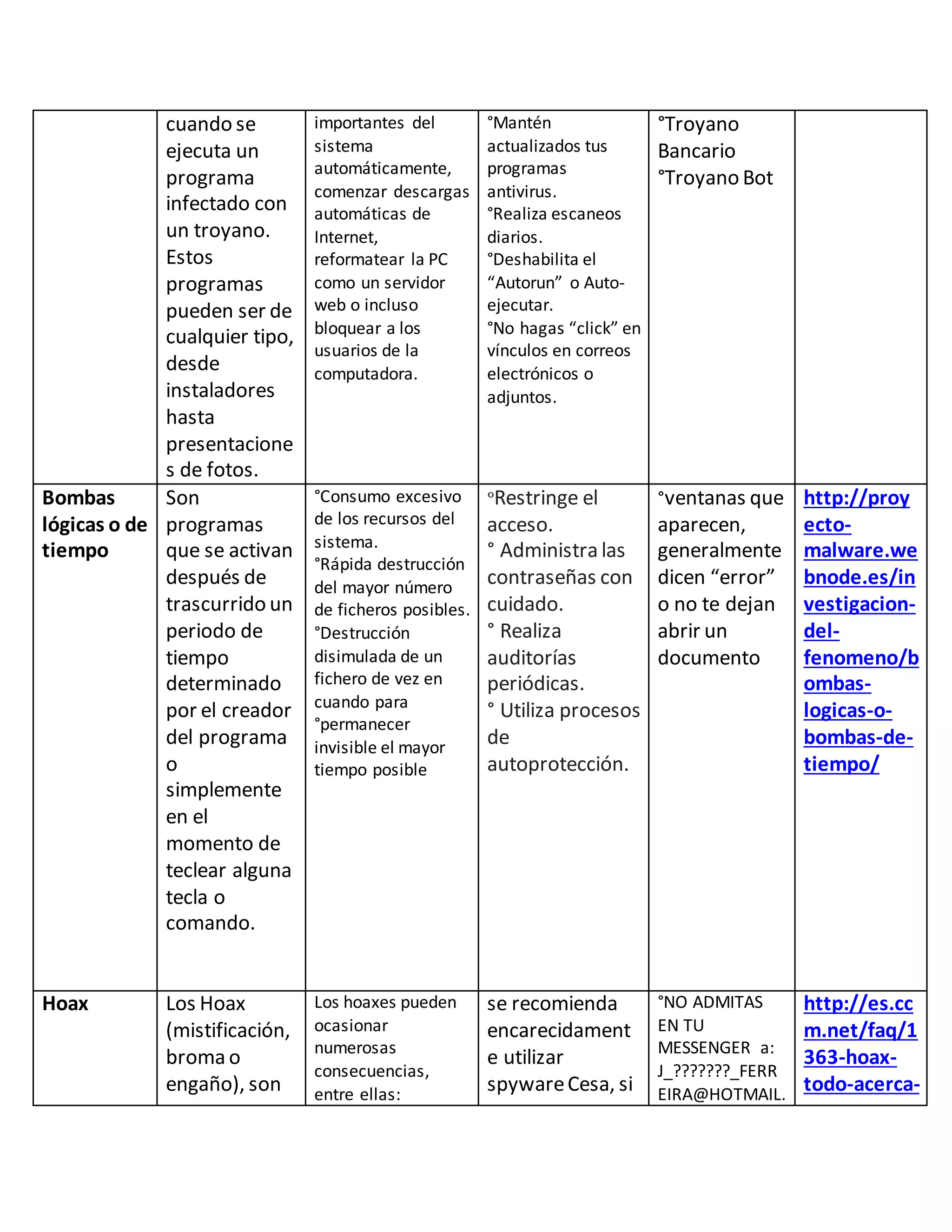

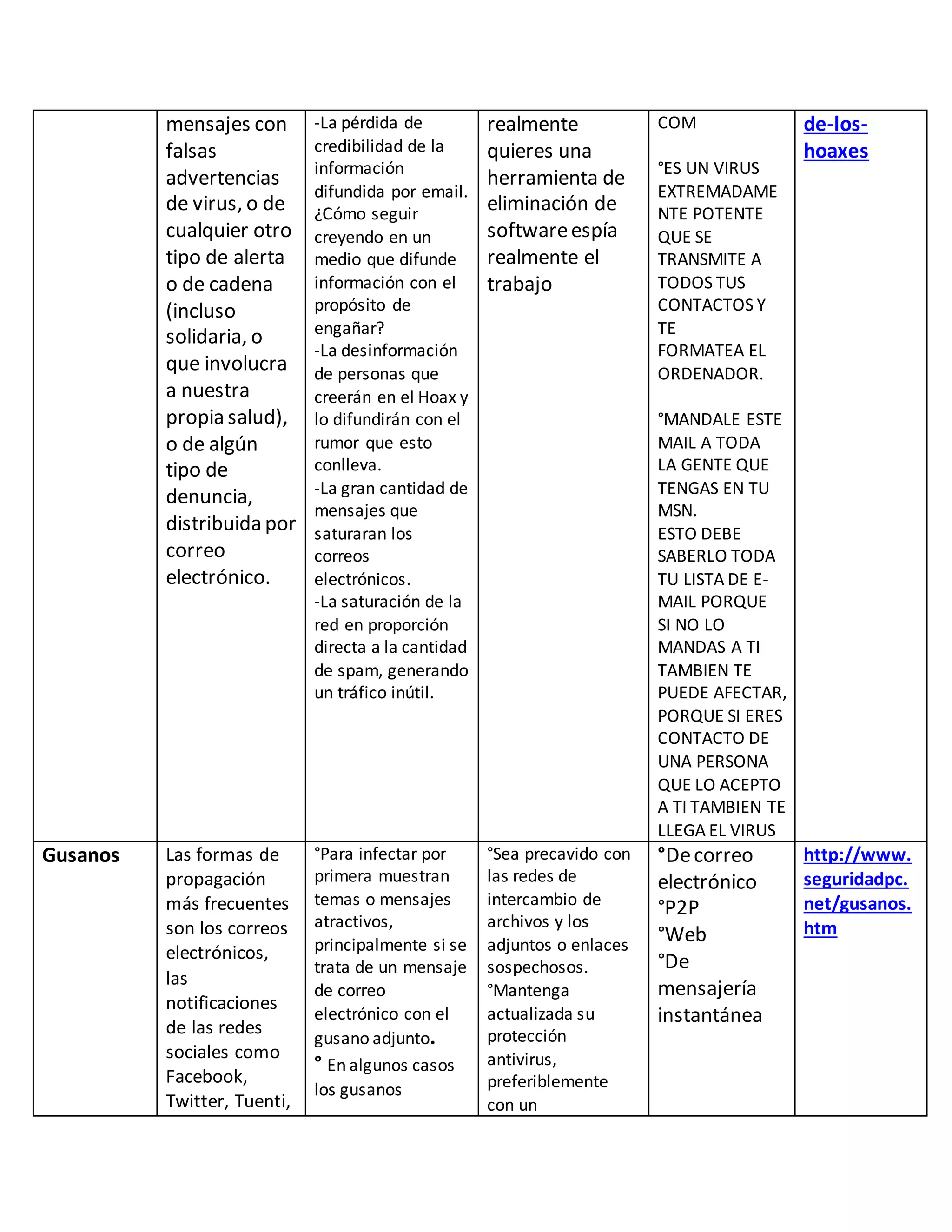

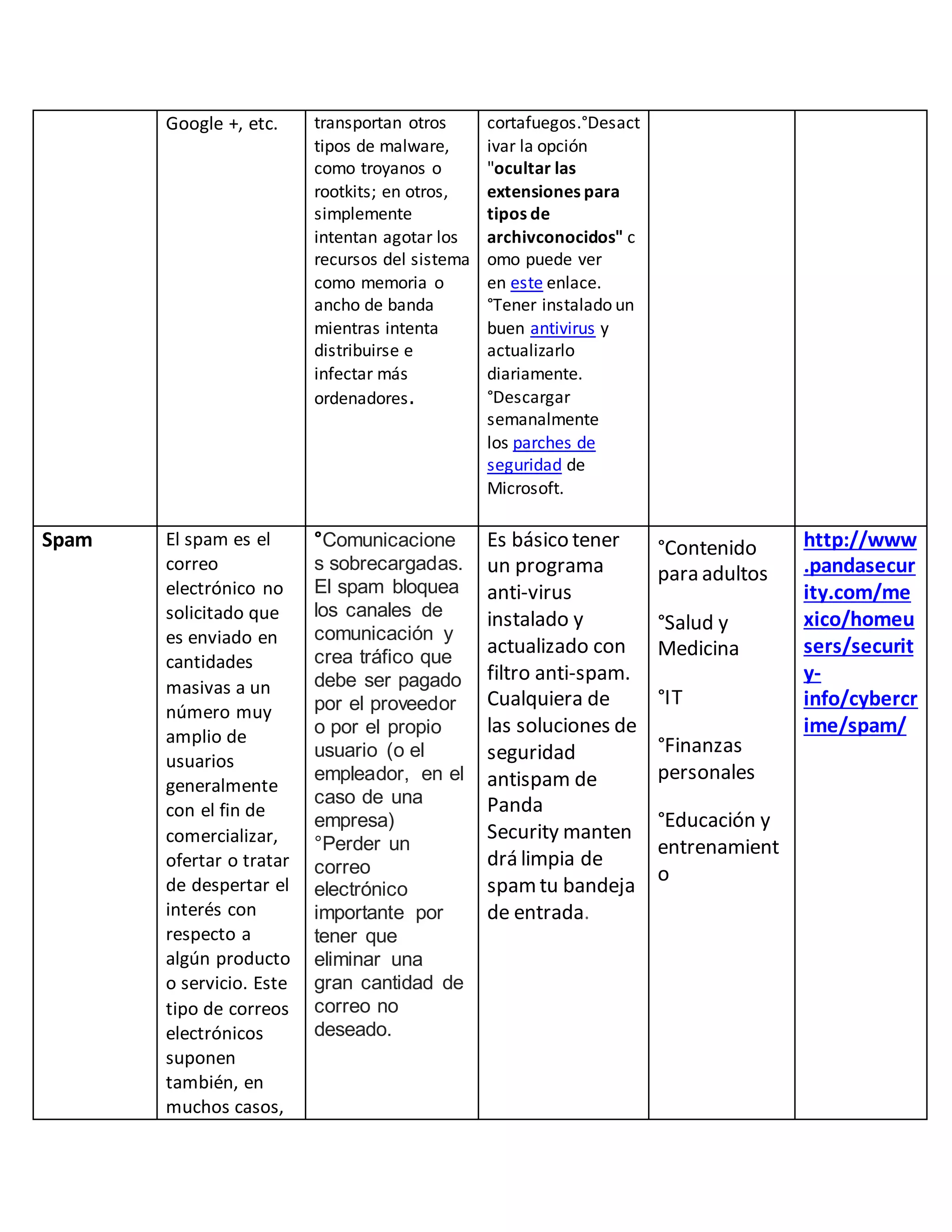

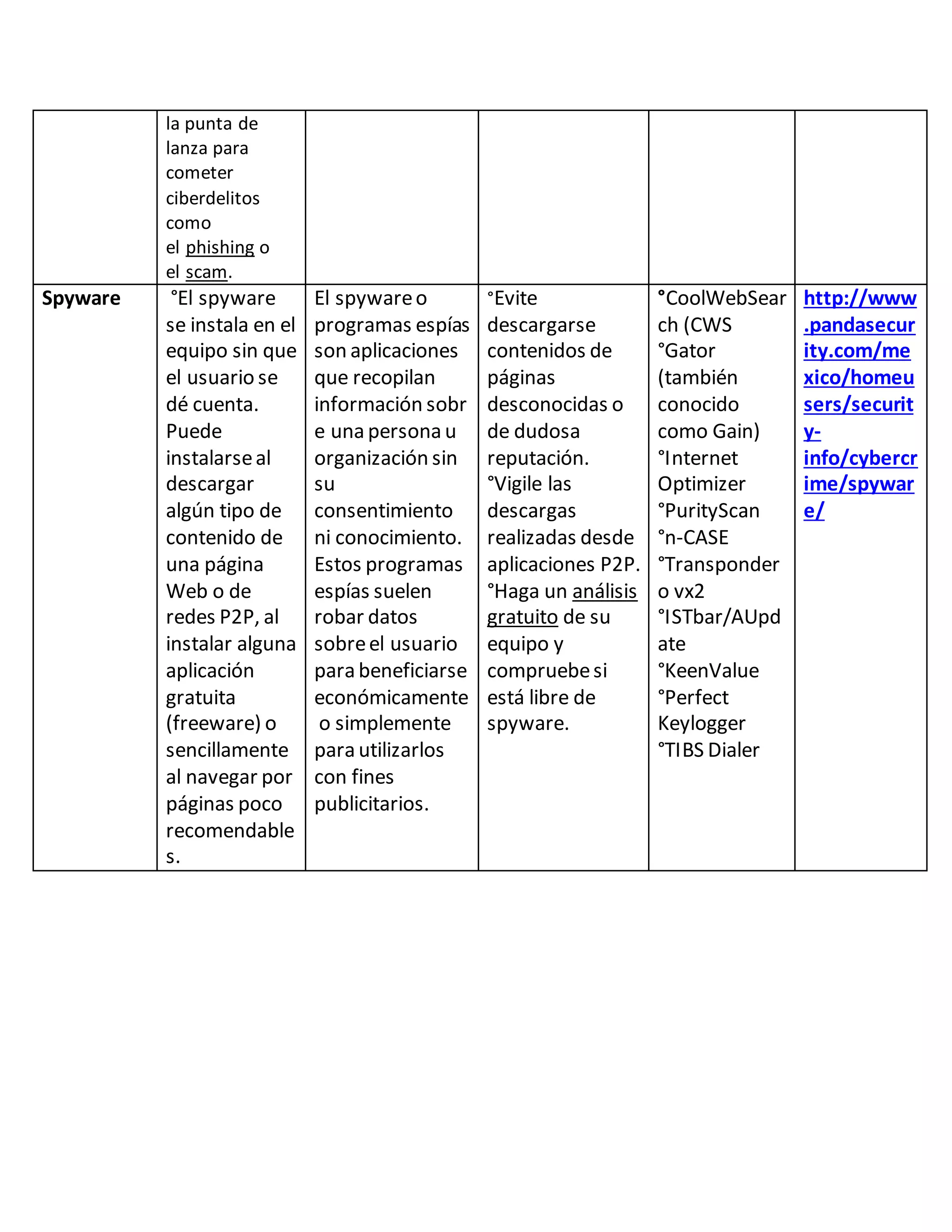

Este documento resume los principales tipos de software dañino, incluyendo cómo se propagan, cómo atacan y los daños que causan, así como formas de prevenir infecciones. Describe malware como virus, troyanos, gusanos, adware, spyware, spam y bombas lógicas, explicando sus métodos de contagio comunes y los daños potenciales a sistemas y datos. Además, ofrece consejos sobre cómo protegerse mediante el uso de antivirus actualizados y evitando descargas no confiables.