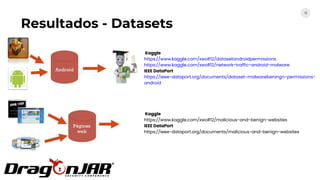

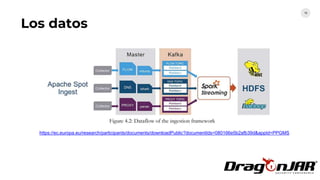

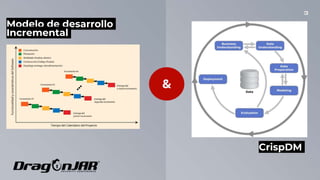

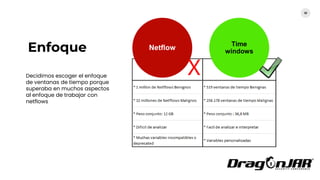

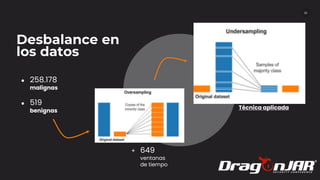

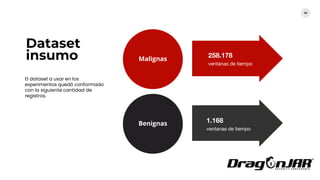

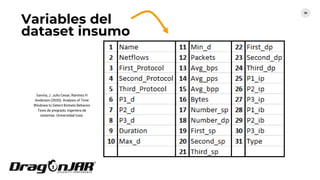

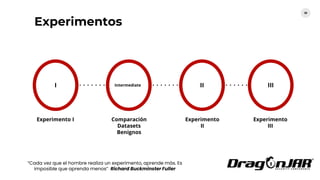

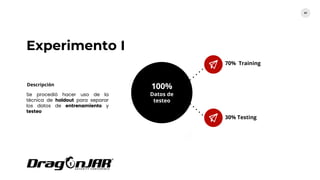

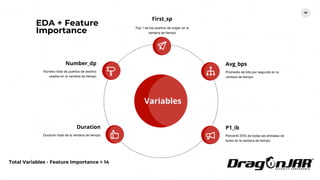

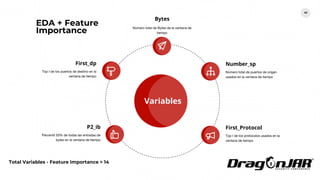

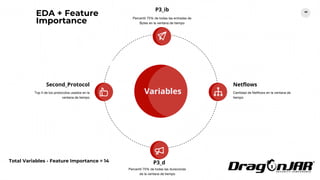

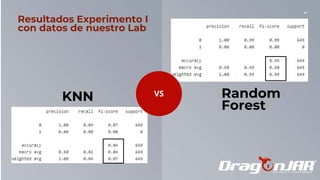

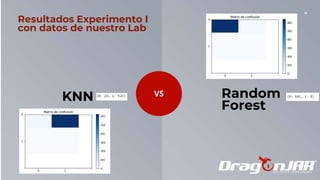

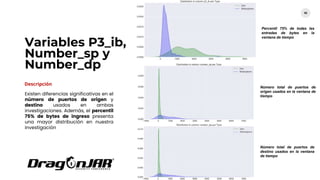

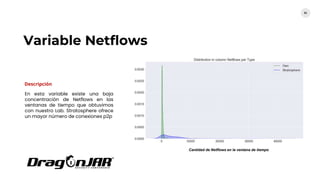

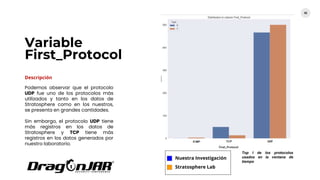

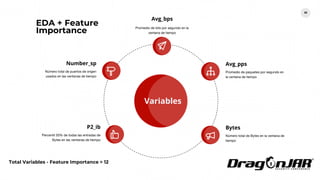

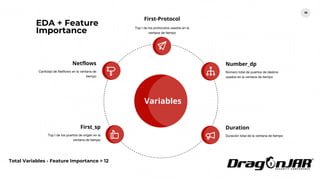

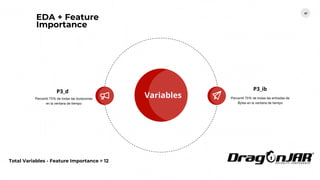

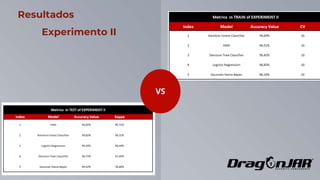

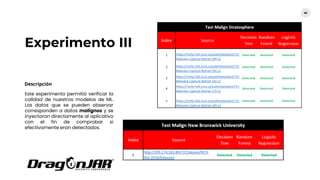

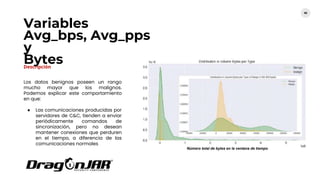

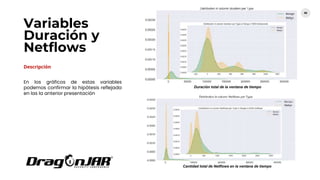

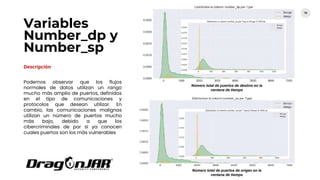

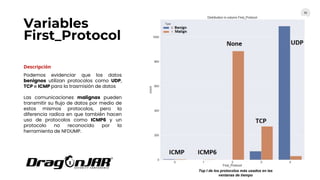

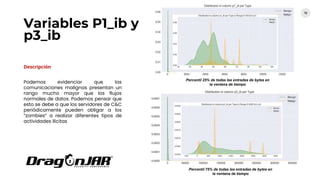

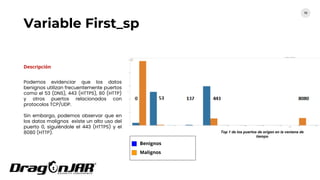

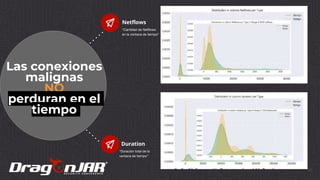

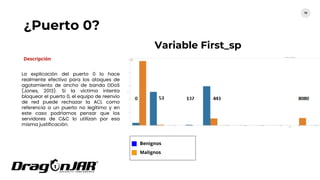

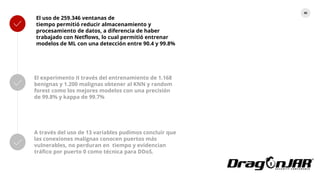

Este documento analiza el uso de ventanas de tiempo para detectar comportamientos de botnets, proponiendo un enfoque basado en machine learning para mejorar la identificación de amenazas cibernéticas. Se presenta un proceso en fases que incluye la creación de datasets, experimentos de analítica de datos, y el desarrollo de una aplicación web para automatizar la detección y predicción de comportamientos anómalos en redes. Los resultados muestran diferencias significativas en el comportamiento del tráfico benigno y malicioso, validando la capacidad de los modelos de machine learning implementados.