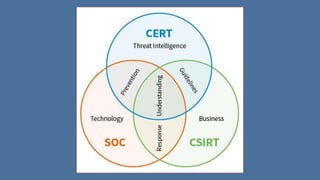

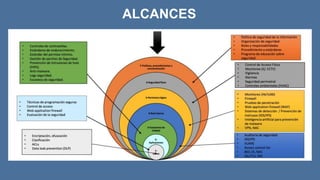

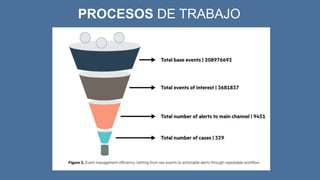

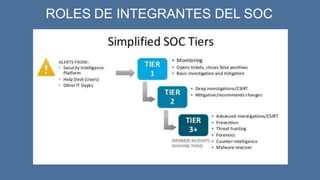

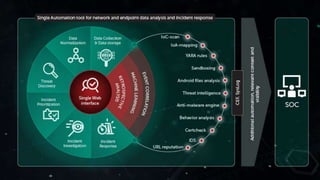

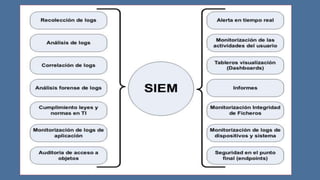

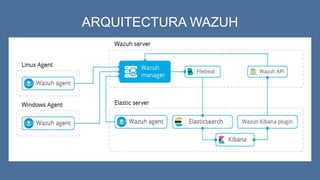

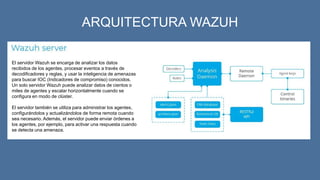

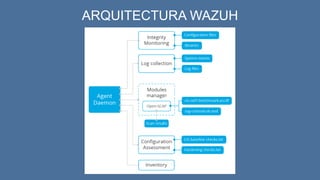

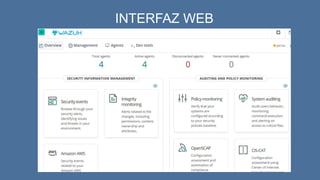

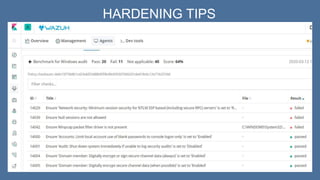

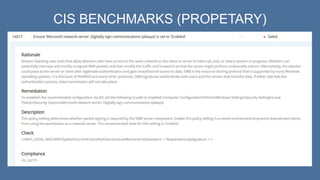

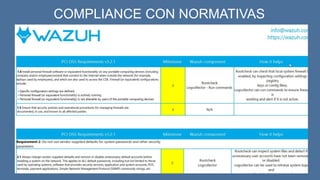

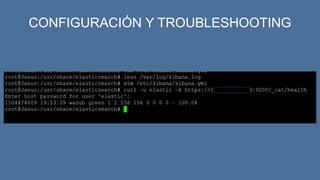

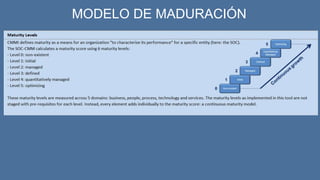

El documento detalla la implementación de un Security Operations Center (SOC) utilizando herramientas de código abierto, destacando la experiencia de Datasec en la seguridad informática. Se abordan los objetivos del SOC, las etapas de maduración, roles del equipo y la utilización del servidor Wazuh para gestión de seguridad. También se mencionan servicios de capacitación y soporte relacionados con la ciberseguridad.