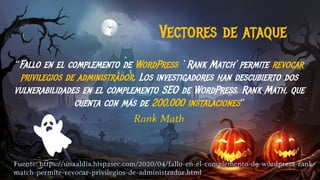

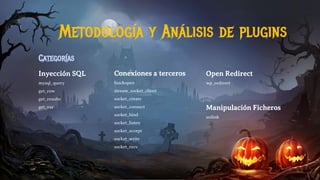

El documento presenta un análisis exhaustivo sobre la seguridad de WordPress, destacando su popularidad y las diversas vulnerabilidades en plugins utilizados en más del 60% de los sitios web. Se mencionan casos específicos de ataques y fallos en diferentes plugins, así como metodologías para el análisis de vulnerabilidades. También se discute la colaboración con WordPress para mejorar la seguridad y se enfatiza la necesidad de mejorar el control sobre los plugins subidos a la plataforma.

![¿Qué paso bro?

include($_REQUEST['file’]);

SELECT * FROM $table_name

WHERE id=".$_GET['id']

Metodología y Análisis de plugins](https://image.slidesharecdn.com/wordpressanotherterrorstorydragonjar-200925184420/85/WordPress-another-terror-story-Spanish-19-320.jpg)