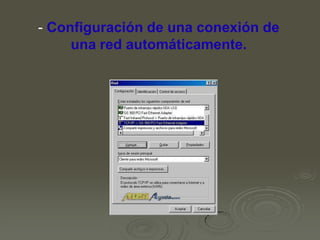

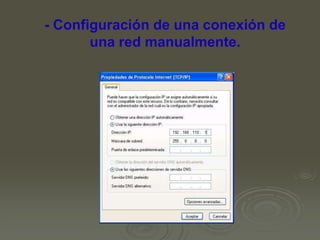

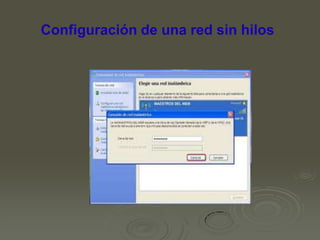

Este documento trata sobre las redes y su seguridad. Explica los tipos de redes como LAN, MAN, WAN y PAN. Detalla los dispositivos físicos de red como tarjetas de red, cables y routers. También cubre las redes inalámbricas y la configuración básica de redes. Finalmente, analiza la seguridad informática y las amenazas como virus, troyanos y spyware, así como las medidas de protección como antivirus, firewalls y software antispam.