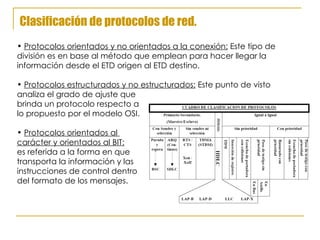

Este documento resume los principales conceptos sobre redes y seguridad informática. Explica los tipos de redes como LAN, WAN y MAN, los componentes básicos de una red como servidores, estaciones de trabajo e impresoras, y los protocolos de red. También describe los pasos para crear y configurar redes, las utilidades básicas de las redes como compartir información e impresoras, y los conceptos de seguridad en redes e Internet como usar contraseñas seguras y antivirus.