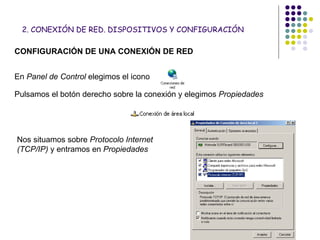

Este documento habla sobre redes informáticas y su seguridad. Define qué son las redes, sus tipos según tamaño, medio físico y topología. Explica los dispositivos de red como tarjetas de red, cables, switch, router y configuración básica. También cubre redes inalámbricas, seguridad informática y amenazas como virus, troyanos y espías, además de herramientas de seguridad como antivirus y cortafuegos.