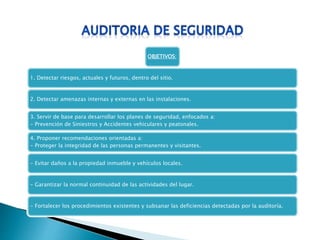

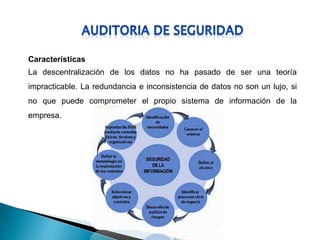

El documento habla sobre la auditoría de seguridad en el trabajo. Explica que una auditoría es un procedimiento sistemático e independiente para evaluar un sistema de gestión de seguridad y salud en el trabajo. El objetivo principal es detectar riesgos y amenazas dentro de las instalaciones para desarrollar planes de seguridad y proponer recomendaciones para proteger a las personas y la propiedad.