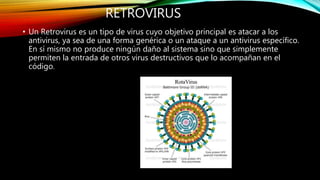

Este documento describe diferentes tipos de virus informáticos, incluyendo virus residentes que se ocultan en la memoria RAM, virus de gusano que se replican rápidamente a través de redes, caballos de Troya que se hacen pasar por programas inofensivos pero permiten el control remoto, y bombas lógicas que destruyen datos cuando se cumplen ciertas condiciones. También describe virus de boot, de macro, de FAT, de fichero, de compañía, falsos, de sobreescritura y retrovirus.