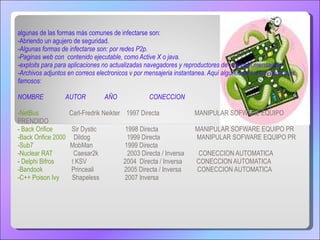

El documento habla sobre virus y vacunas informáticas. Explica que los virus son programas creados para dañar computadoras e infectar otros archivos y sistemas. Se clasifican en virus de programa, residentes y troyanos. Los gusanos se replican rápidamente entre sistemas para consumir recursos. Se recomienda usar antivirus como Nod32 y McAfee para detectar y eliminar estas amenazas.