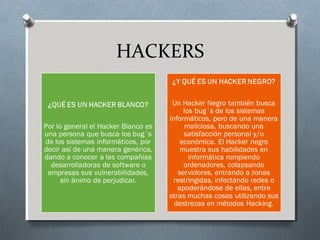

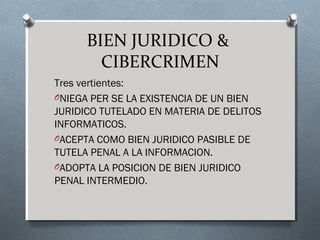

El documento trata sobre el cibercrimen y los delitos informáticos. Explica que el cibercrimen se refiere a actividades delictivas realizadas con herramientas informáticas y está aumentando a nivel internacional. Los delitos informáticos son cada vez más comunes a medida que avanza la tecnología. También describe algunos tipos comunes de ataques cibernéticos como el phishing y los troyanos, y explica que no hay un perfil único de hacker.