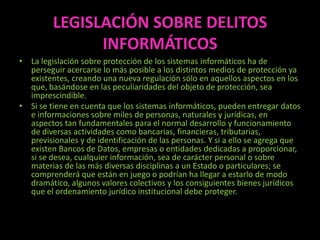

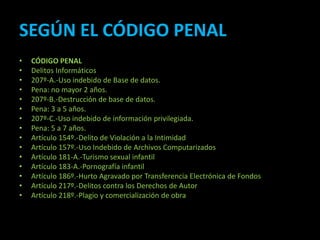

El documento discute el cibercrimen y la legislación penal relacionada. Algunas de las ideas clave incluyen que el cibercrimen se ha vuelto más común con el aumento del uso de Internet, pero las autoridades están poco preparadas; existen varios tipos de delitos cibernéticos como estafas, piratería y violaciones a la privacidad; y se necesita una legislación que regule estos crímenes emergentes.