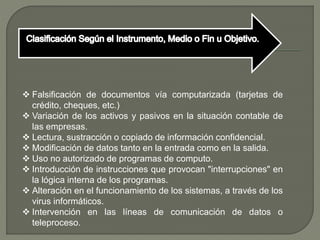

El documento habla sobre los delitos informáticos o ciberdelincuencia. Explica que estos incluyen acciones antijurídicas que dañan ordenadores, medios electrónicos y redes a través de vías informáticas. También menciona que debido a que la tecnología avanza más rápido que la legislación, algunas conductas no pueden considerarse delitos según la ley. Luego procede a describir varios tipos específicos de crímenes informáticos como el spam, fraude, hostigamiento y tráfico