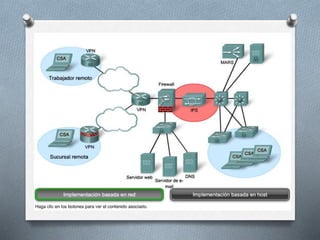

El documento describe diferentes enfoques para la implementación de la prevención de intrusiones en una red, incluyendo sistemas de detección de intrusiones (IDS), sistemas de prevención de intrusiones (IPS) y soluciones basadas en host como el Centro de Seguridad de Cisco (CSA). Explica que los IDS monitorean el tráfico de red pasivamente mientras que los IPS lo hacen activamente bloqueando tráfico malicioso. También describe cómo el CSA protege hosts mediante la implementación de agentes y políticas de seguridad centraliz