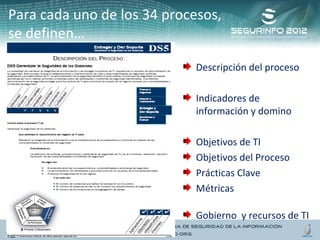

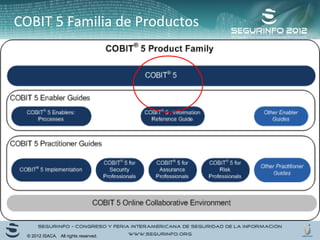

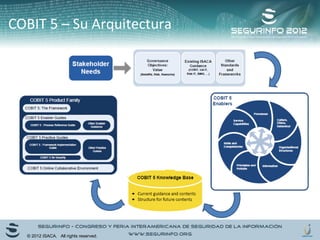

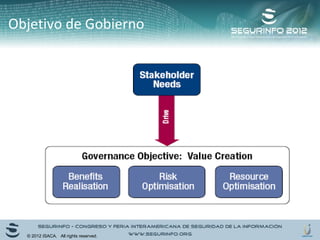

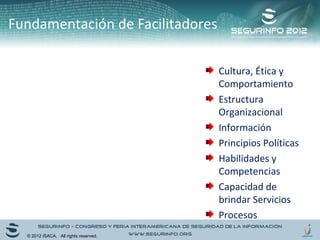

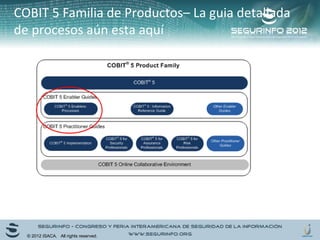

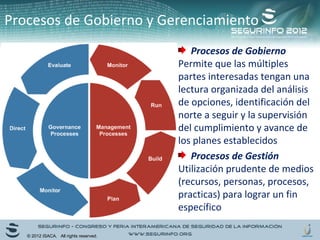

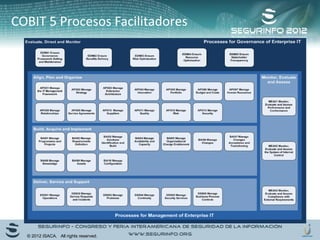

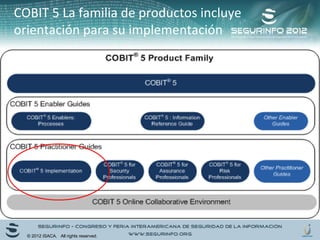

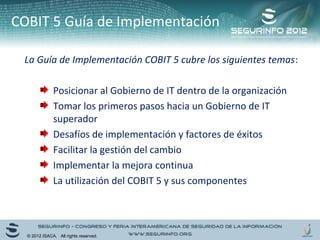

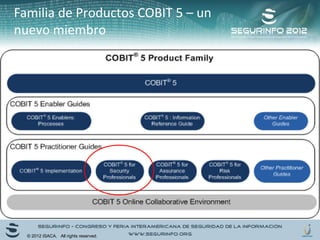

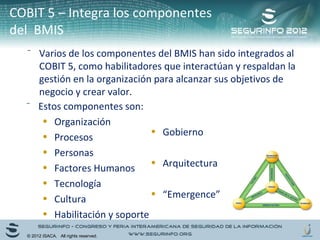

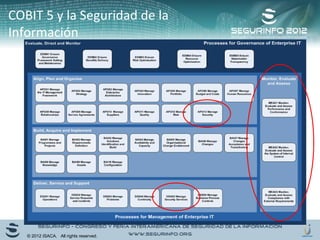

Este documento presenta una introducción a COBIT 5 y COBIT 5 for (Information) Security. COBIT 5 es la nueva versión del marco de gobierno y gestión de TI de ISACA, que integra marcos previos como Val IT, Risk IT y BMIS. Se compone de principios, arquitectura, facilitadores y guías. COBIT 5 for (Information) Security proveerá directrices específicas para seguridad de la información, aplicando los componentes de COBIT 5 y BMIS a este ámbito.