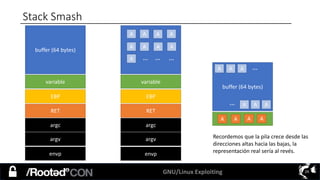

El documento es una guía sobre explotación de binarios en GNU/Linux, proporcionando fundamentos sobre vulnerabilidades, exploits y técnicas de ingeniería inversa. Se detalla el proceso de explotación, incluidos ejemplos prácticos como buffer overflow y técnicas de retorno, así como medidas de mitigación como ASLR y NX. Además, se presentan herramientas útiles para su análisis y desarrollo de exploits en este entorno.

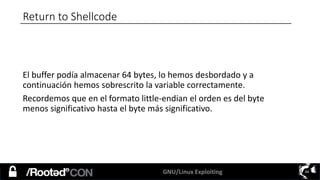

![GNU/Linux Exploiting 17

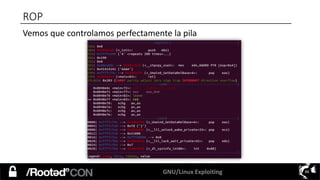

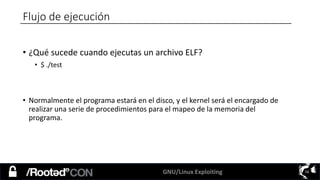

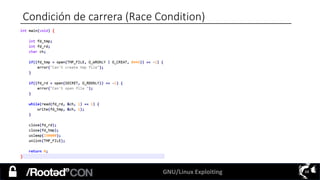

Flujo de ejecución

./test

fork()

execve(“./test”, *argv[], *envp[])

sys_execve()

do_execve() search_binary_handler()

load_elf_binary()

ld.so

_start

__libc_start_main _init

main

user mode

kernel mode](https://image.slidesharecdn.com/manuelblanco-slides-180312234845/85/Manuel-Blanco-GNU-Linux-Binary-Exploitation-I-II-rooted2018-17-320.jpg)

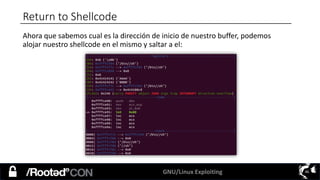

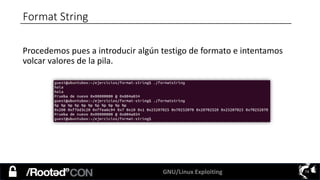

![GNU/Linux Exploiting 77

Format String

• Reglas de escritura:

• Si HOB > LOB

• [dirección+2] [dirección] [LOB - 8] [offset+1] [HOB-LOB] [offset]

• Si HOB < LOB

• [dirección+2] [dirección] [HOB - 8] [offset] [LOB-HOB] [offset+1]](https://image.slidesharecdn.com/manuelblanco-slides-180312234845/85/Manuel-Blanco-GNU-Linux-Binary-Exploitation-I-II-rooted2018-77-320.jpg)