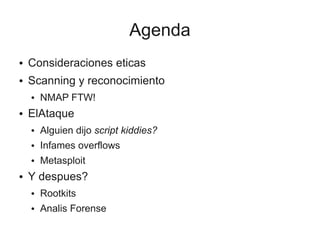

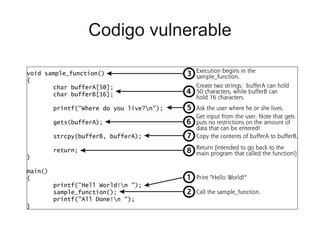

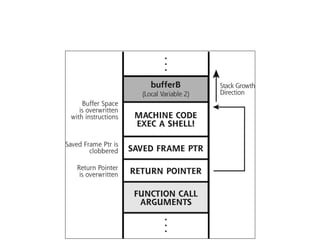

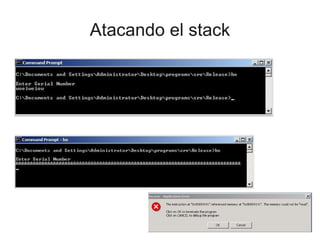

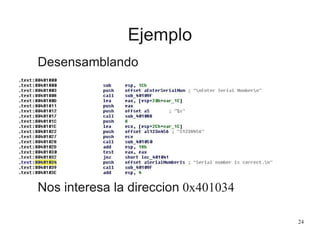

Este documento presenta una introducción a la penetración de redes. Explica las consideraciones éticas de la actividad, la importancia del escaneo y reconocimiento de redes usando herramientas como NMAP, y los diferentes tipos de ataques como overflow de pila, rootkits y más. También cubre temas como el análisis forense posterior a un ataque.