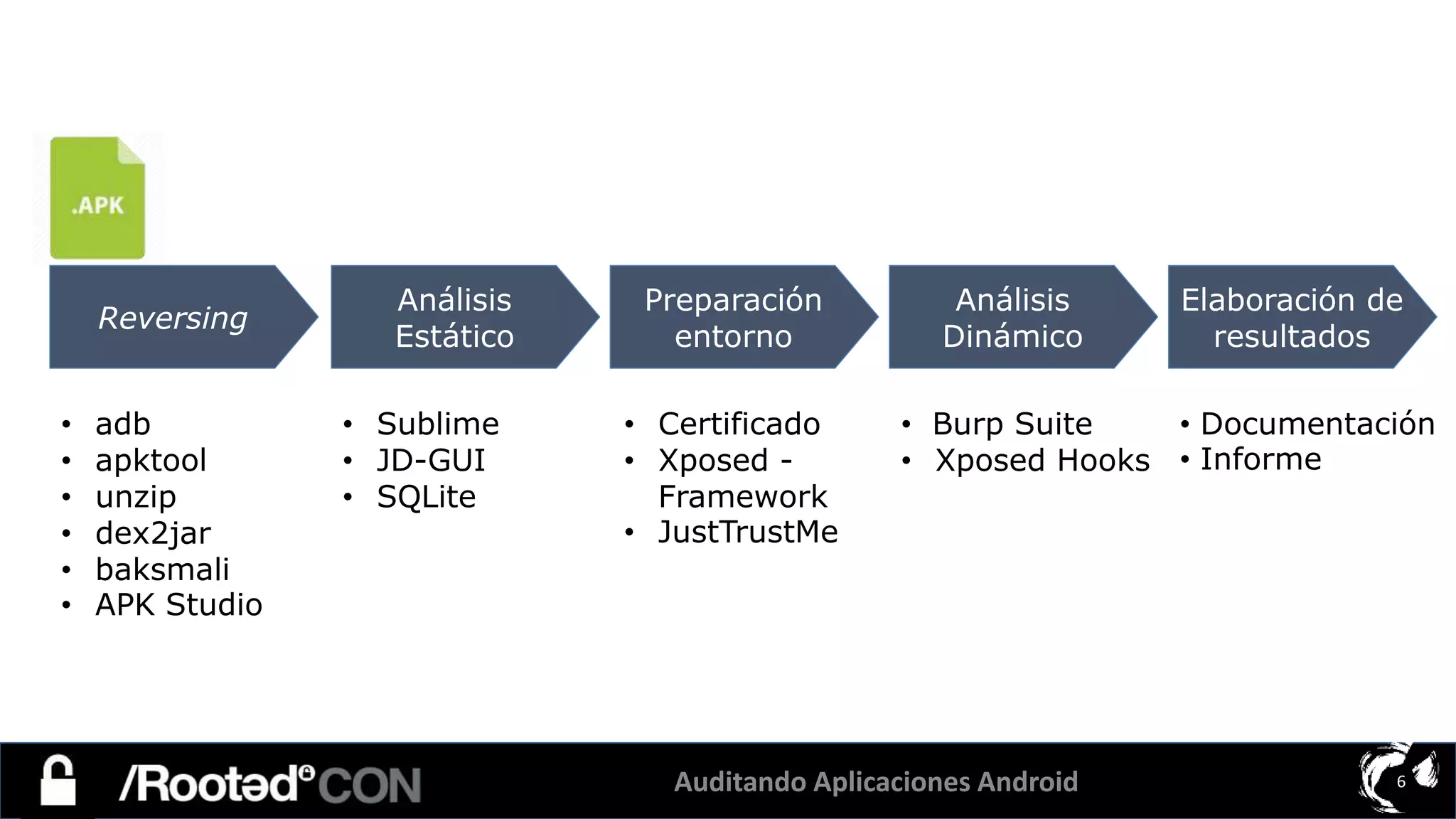

El documento presenta un enfoque detallado sobre la auditoría de aplicaciones Android, abarcando desde la obtención y análisis de la APK hasta la elaboración de resultados. Describe metodologías como reversing, análisis estático y dinámico, e incluye herramientas y técnicas específicas para identificar deficiencias en la seguridad del código. Además, proporciona consideraciones sobre la implementación de controles de seguridad y la preparación del entorno para el análisis.

![Auditando Aplicaciones Android 8

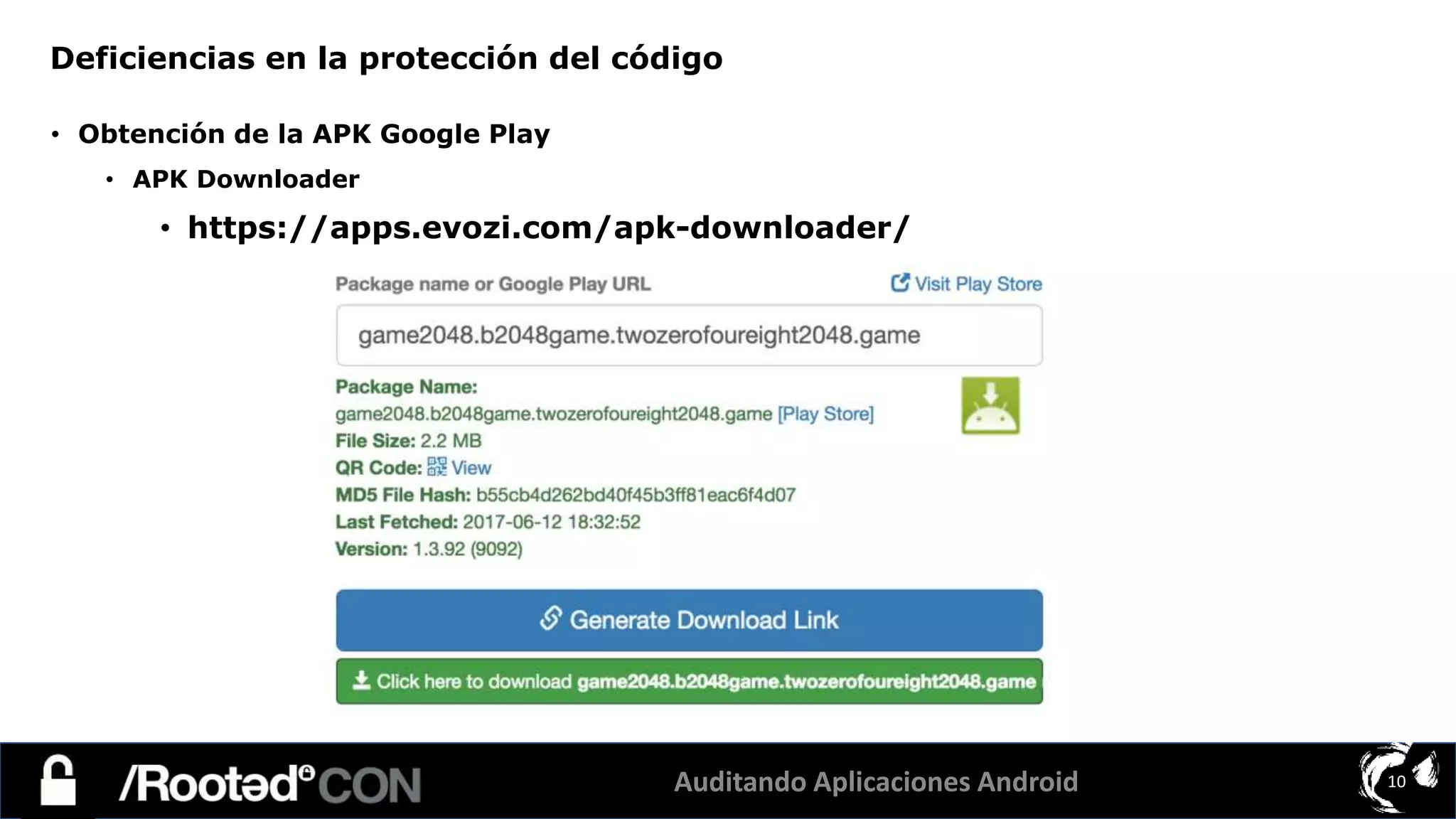

• Obtención de la APK desde el dispositivo

$ adb pull /data/app/game2048.b2048game.twozerofoureight2048.game.apk

[100%] /data/app/game2048.b2048game.twozerofoureight2048.game.apk

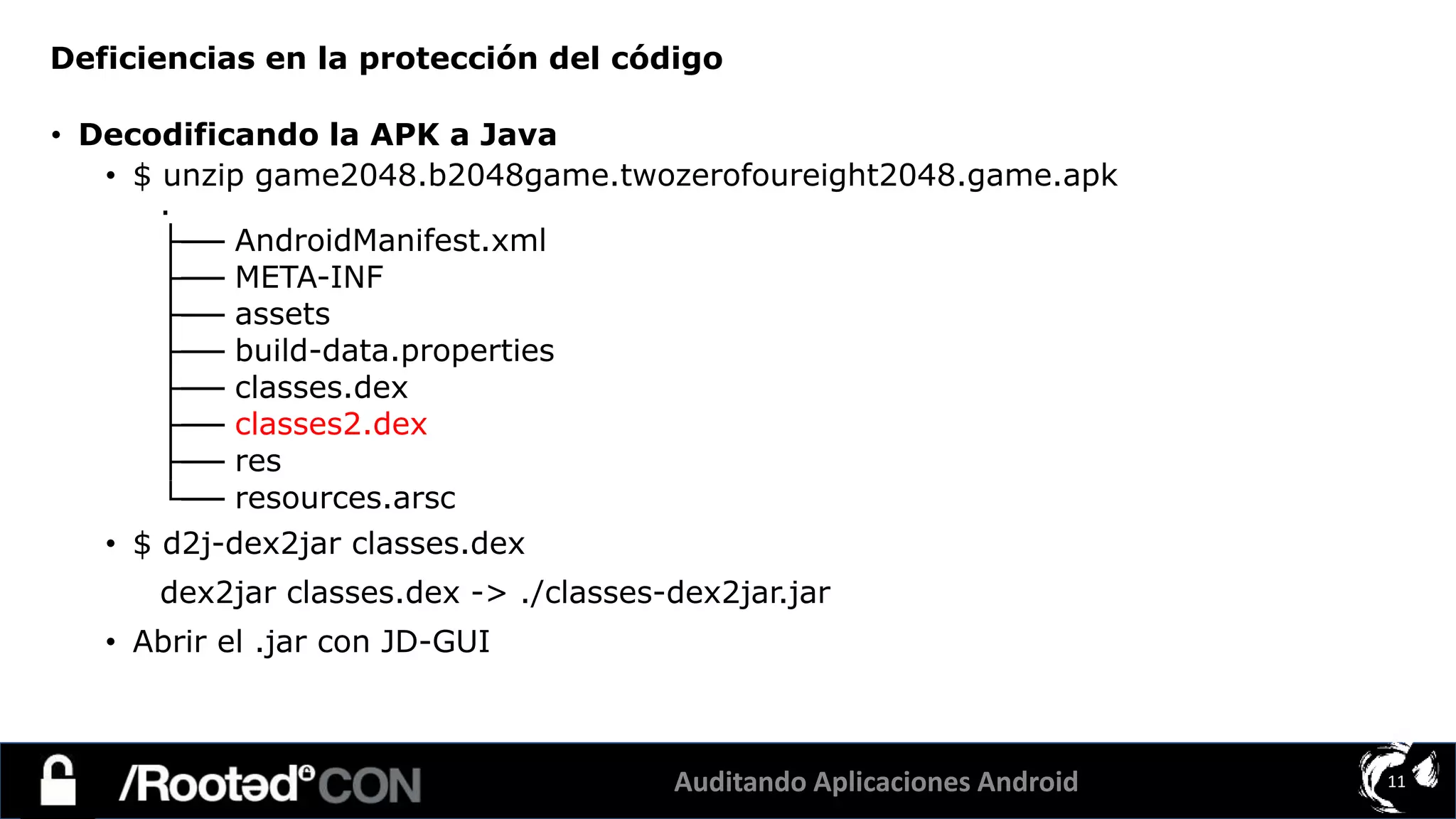

$ unzip game2048.b2048game.twozerofoureight2048.game.apk

• Estructura de la APK:

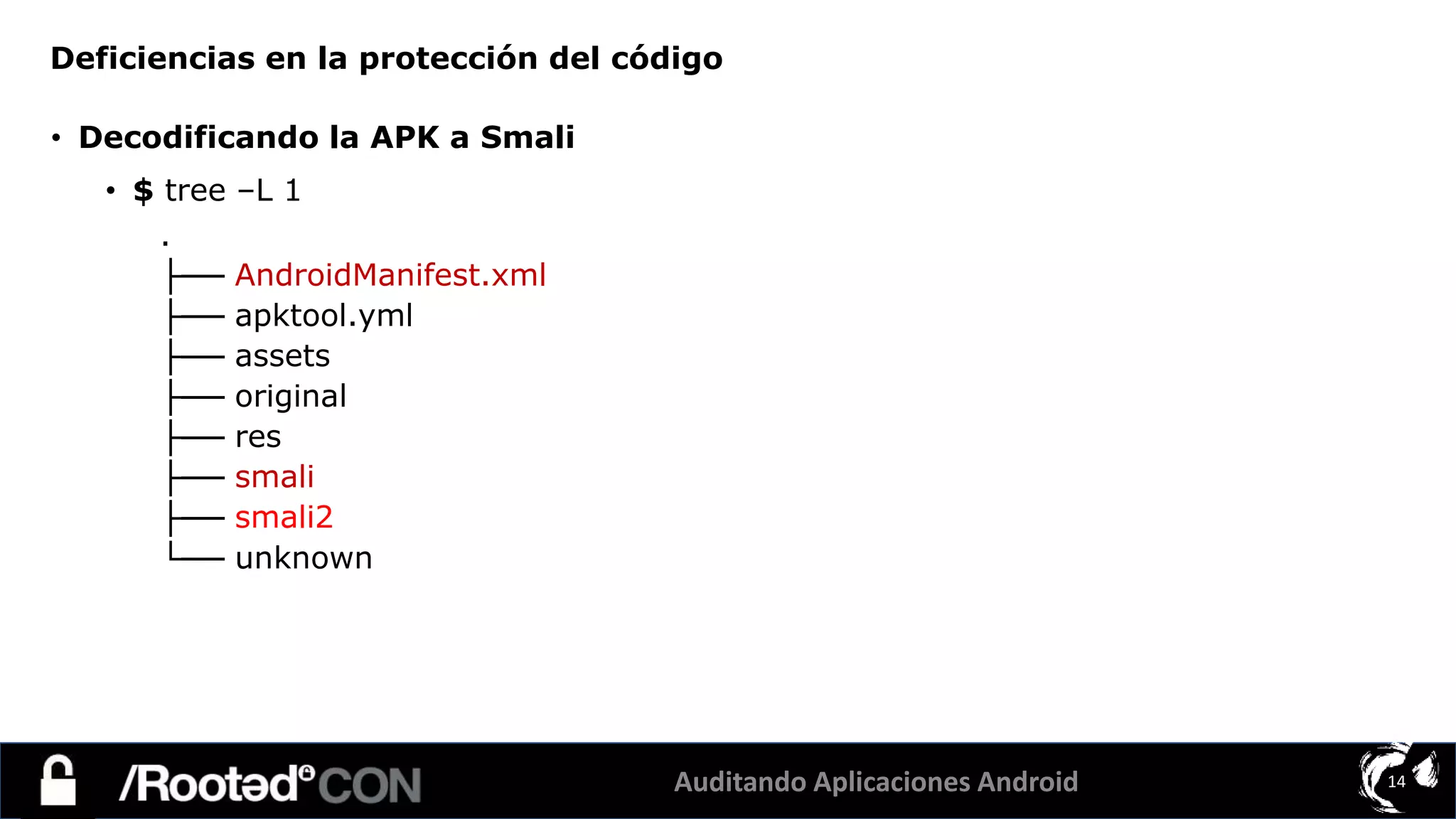

$ tree -L 1

.

├── AndroidManifest.xml

├── META-INF/

├── assets/

├── build-data.properties

├── classes.dex

├── classes2.dex

├── res/

└── resources.arsc

Deficiencias en la protección del código](https://image.slidesharecdn.com/cristianbarrientos-slides-180312234810/75/Cristian-Barrientos-Auditando-Aplicaciones-Android-rooted2018-8-2048.jpg)

![Auditando Aplicaciones Android 9

• Obtención de la APK desde el dispositivo

• AndroidManifest.xml: Manifiesto de la aplicación en formato binario. Contiene la

definición de permisos, actividades, proveedores de servicio, etc...

• META-INF: Contiene el certificado de la aplicación y el SHA-1 de todos los

recursos

• assets: Esta carpeta contiene archivos auxiliares del código, por ejemplo, xmls.

• res: Es carpeta es exactamente equivalente a su homónima en el código y

contiene recursos, como por ejemplo, imágenes, videos, etc...

• classes.dex: Contiene todo el código de la aplicación en bytecodes de Dalvik

• classes[2...n].dex: Contienen código adicional (MultiDex)

• resources.arsc: Contiene recursos precompilados como por ejemplo XMLs

Deficiencias en la protección del código](https://image.slidesharecdn.com/cristianbarrientos-slides-180312234810/75/Cristian-Barrientos-Auditando-Aplicaciones-Android-rooted2018-9-2048.jpg)