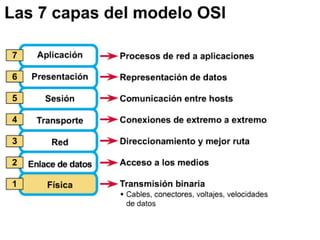

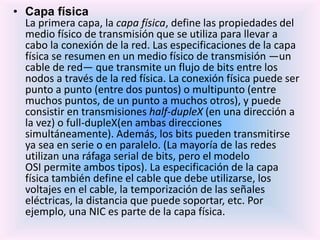

El modelo de interconexión para sistemas abiertos (OSI) define los métodos y protocolos para la conexión de computadoras en una red, estructurando la comunicación en siete capas, desde la capa física hasta la capa de aplicación. Cada capa tiene funciones específicas que permiten la transferencia y gestión de datos, así como el control de errores y la identificación de nodos en la red. Comprender el modelo OSI es esencial para profesionales de la conectividad de redes, ya que forma la base de la mayoría de las certificaciones en este campo.