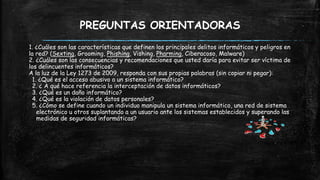

Este documento define y explica los principales delitos informáticos como el sexting, grooming, phishing, vishing, pharming, ciberacoso y malware. También describe las consecuencias de estos delitos como la difusión de datos personales, robo de dinero y acoso. Finalmente, ofrece recomendaciones para evitar ser víctima como no dar información personal en línea, usar antivirus y no abrir enlaces desconocidos.