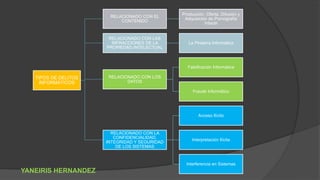

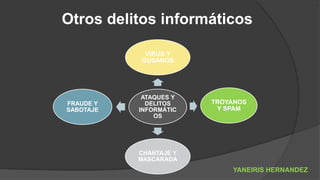

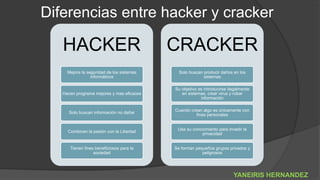

Este documento trata sobre los delitos informáticos. Explica que son aquellos delitos cometidos a través de tecnologías de la información como Internet, software y bases de datos. Describe varios tipos de delitos informáticos como la pornografía infantil, la piratería, el fraude y el acceso ilícito a sistemas. También habla sobre hackers, crackers, ingenieros sociales y las características de los delitos informáticos. Por último, menciona la Ley Especial Contra los Delitos Informáticos de 2010 que regula