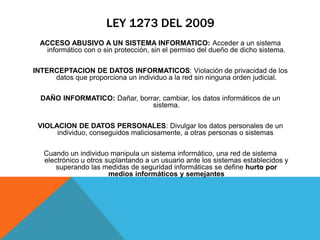

Los delitos informáticos involucran actividades ilegales como robo, fraude o sabotaje que usan la informática. Incluyen sexting, grooming, phishing, vishing, pharming y ciberacoso. Son delitos de oportunidad que causan grandes pérdidas económicas y son difíciles de probar debido a su naturaleza técnica. La Ley 1273 de 2009 en Colombia define delitos informáticos como acceso abusivo a sistemas, interceptación de datos, daño informático y violación de datos personales.