Delitosinformaticos

•

0 recomendaciones•192 vistas

Delitos informáticos Tecnología

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Destacado

Destacado (11)

WSO2Con ASIA 2016: Introduction to the All New WSO2 Governance Center

WSO2Con ASIA 2016: Introduction to the All New WSO2 Governance Center

Проектная деятельность в соответствии с ФГОС для детей дошкольного возраста

Проектная деятельность в соответствии с ФГОС для детей дошкольного возраста

Agile Development Methodology: Best Practices and Use Cases

Agile Development Methodology: Best Practices and Use Cases

Similar a Delitosinformaticos

Similar a Delitosinformaticos (20)

Colombia el primer país que penaliza los delitos informáticos

Colombia el primer país que penaliza los delitos informáticos

Más de wendytorrestrabajos

Más de wendytorrestrabajos (9)

Último

Último (20)

texto argumentativo, ejemplos y ejercicios prácticos

texto argumentativo, ejemplos y ejercicios prácticos

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

Planificacion Anual 2do Grado Educacion Primaria 2024 Ccesa007.pdf

Planificacion Anual 2do Grado Educacion Primaria 2024 Ccesa007.pdf

cortes de luz abril 2024 en la provincia de tungurahua

cortes de luz abril 2024 en la provincia de tungurahua

Heinsohn Privacidad y Ciberseguridad para el sector educativo

Heinsohn Privacidad y Ciberseguridad para el sector educativo

Delitosinformaticos

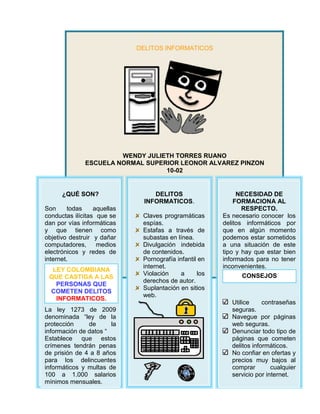

- 1. DELITOS INFORMATICOS WENDY JULIETH TORRES RUANO ESCUELA NORMAL SUPERIOR LEONOR ALVAREZ PINZON 10-02 ¿QUÉ SON? Son todas aquellas conductas ilícitas que se dan por vías informáticas y que tienen como objetivo destruir y dañar computadores, medios electrónicos y redes de internet. La ley 1273 de 2009 denominada “ley de la protección de la información de datos “ Establece que estos crímenes tendrán penas de prisión de 4 a 8 años para los delincuentes informáticos y multas de 100 a 1.000 salarios mínimos mensuales. LEY COLOMBIANA QUE CASTIGA A LAS PERSONAS QUE COMETEN DELITOS INFORMATICOS. DELITOS INFORMATICOS. Claves programáticas espías. Estafas a través de subastas en línea. Divulgación indebida de contenidos. Pornografía infantil en internet. Violación a los derechos de autor. Suplantación en sitios web. NECESIDAD DE FORMACIONA AL RESPECTO. Es necesario conocer los delitos informáticos por que en algún momento podemos estar sometidos a una situación de este tipo y hay que estar bien informados para no tener inconvenientes. Utilice contraseñas seguras. Navegue por páginas web seguras. Denunciar todo tipo de páginas que cometen delitos informáticos. No confiar en ofertas y precios muy bajos al comprar cualquier servicio por internet. CONSEJOS