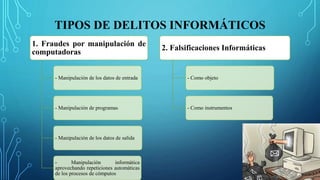

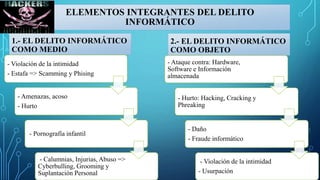

El documento aborda la naturaleza de los delitos informáticos, definiéndolos como acciones que perjudican la confidencialidad, integridad y disponibilidad de sistemas y datos. Se identifican varios tipos de delitos, como fraudes, falsificaciones, y accesos no autorizados, así como los perfiles de los delincuentes y víctimas. Además, se destaca la falta de cooperación internacional y la carencia de acuerdos globales para combatir eficazmente estos crímenes.