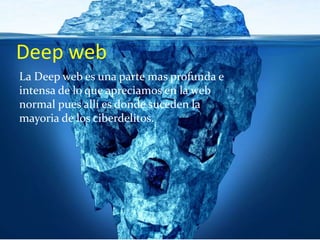

El documento aborda los delitos informáticos, definiéndolos como acciones antijurídicas que afectan medios electrónicos y redes de internet. Se presentan categorías de ciberdelitos, incluyendo manipulaciones de datos y fraudes electrónicos, así como su impacto en la conciencia pública y la seguridad de la información. Además, se menciona la deep web como un entorno donde proliferan estos delitos.